Akustikkoppler

bloggen mit 300 Baud – das Weblog von Andreas Bischoff

Kategorie: Datenschutz

Stop watching us – Privatsphäre in Zeiten von PRISM

Welchen Diensten und Anbietern kann man heute noch trauen? Das fragen sich verunsicherte Nutzer von Datendiensten zurecht im Angesicht der immer neuen Enthüllungen in der NSA-Affäre bzw. im PRISM-Datenschutzskandal.

Wer schützt unsere Privatsphäre? Kann der Bürger der Bundesregierung in dieser Hinsicht noch vertrauen? Ist die Bundesrepublik Deutschland in dieser Hinsicht noch ein souveräner Staat? In der aktuellen Disskussion will keiner der Verantwortlichen in der Regierung etwas von den massiven Grundrechtsverletzungen gewußt haben. Offensichtlich ist auch das parlamentarische Kontrollgremium für die Kontrolle der Nachrichtendienste nicht informiert worden, so dass es keinerlei demokratische Legitimation für eine Zusammenarbeit deutscher Behörden mit dem PRISM-Programm der NSA gibt.

Ist die politische Führung unseres Landes ahnungslos gewesen, oder wird der massive Verstoß gegen Grundrechte billigend in Kauf genommen?

Da in beiden Fällen nicht darauf zu hoffen ist, dass der Staat den Bürgern bei der Wahrung ihrer Grundrechte auf Privatsphäre und informationeller Selbstbestimmung schützt, muss wohl der einzelne Nutzer selber für seine Privatsphäre sorgen.

Auf campact.de werden derzeit Unterschriften für die Gewährung von Asyl in Deutschland für Snowden gesammelt

Während Experten schon lange vermutet haben, dass Dinge, die technisch möglich sind, von Geheimdiensten auch getan werden (Echelon, mögliche Verbindungen von Facebook zu Geheimdiensten, the guardian 2008), sind viele begeisterte Nutzer von Web2.0-Diensten nun in Sorge um ihre Privatsphäre. Das Ausmaß des PRISM-Skandals ist erschreckend, da offensichtlich viele Anbieter von Diensten und Betriebssytemen betroffen sind. Die komplette Aufzeichnung jeglicher digitaler Kommunikation (auch aller Telefonate) hat Orwellsche Züge angenommen.

Es gibt aber für alle Dienste Alternativen. Etwas Informationsbeschaffung und ein wenig Verzicht auf Bequemlichkeit hilft die Privatsphäre zu stärken und den Datenschutz zu gewährleisten. Unter prism-break.org werden derzeit datenschutzkonforme Alternativen zu vielen Diensten gesammelt und vorgeschlagen.

Was kann ich für meine Privatsphäre im Netz tun?

- Benutzen Sie nicht mehr Google als Standardsuchmaschine.

Verwenden Sie einfach DuckDuckGo. Diese Maschine erlaubt eine anonyme Suche und legt kein Nutzerprofil an. Sie üben mit einer solchen Entscheidung Druck auf Google aus, mit den Daten der Nutzer datenschutzkonform umzugehen. Firmen wie Google leben von dem Vertrauen Ihrer Nutzer und werden durch die Abwanderung der Kunden gezwungen, sich dem PRISM-Programm entgegenzustellen. - Vorsicht bei Cloud-Diensten.

Wenn Sie überhaupt Cloud-Speicherdienste benutzen, verschlüsseln Sie Ihre Daten in einem Truecrypt-Container. Verwenden Sie Alternativen, wie z.B. OwnCloud. - Verschlüsseln Sie Ihre Daten.

- Nehmen Sie Einfluss!

Wenn Ihnen Ihre Privatsphäre wichtig ist, engagieren Sie sich und machen Sie Ihren Standpunkt bei Ihren Abgeordneten in den Parlamenten deutlich! Schützen Sie Edward Snowden indem Sie die Affäre weiter verfolgen. Bei campact.de werden derzeit Unterschriften für die Gewährung von Asyl in Deutschland für Snowden gesammelt. Auf https://optin.stopwatching.us können Sie einen offenen Brief an den US Congress unterschreiben. Die Plattform Avaaz sammelt ebenfalls Unterschriften für eine Petition an den US-Präsidenten Obama. - Verschlüsseln Sie Ihre Kommunikation.

Chat: Benutzen Sie nicht WhatsApp/Facebook Chat/Google Talk sondern Off-the-Record Messaging.

Mail: Signieren Sie Ihre Mail. Wenn erforderlich verschlüsseln Sie Ihre Mail mit PGP. - Vorsicht in sozialen Netzwerken.

Hinterlassen Sie dort keine Daten, die potentielle Arbeitgeber interessieren könnten. Alles war Sie beispielsweise bei Facebook hinterlassen, wird niemals wirklich gelöscht (auch Chat wird aufgezeichnet). - Meiden Sie Facebook.

Dieser Anbieter geht nicht datenschutzkonform mit Ihrer Privatsphäre um. Verwenden Sie diese Alternativen. Schreiben Sie in den sozialen Netzwerken nichts, was Sie nicht auch öffentlich sagen würden (siehe dazu auch diesen Artikel). - Verwenden Sie Open Source Betriebssysteme (Linux FreeBSD).

Quelloffene Software kann von Experten auf verborgene Hintertüren oder (viel häufiger) Programmierfehler hin untersucht werden. Bei kommerzieller Closed Source Software müssen Sie auf Gedeih und Verderb dem Anbieter vertrauen, dass Sicherheitslöcher wirklich geschlossen werden und dass keine Zugänge für Geheimdienste eingebaut sind.

Der Umstieg ist häufig viel einfacher als Sie denken. Wenn Sie Ihren Rechner überwiegend für Office-Anwendungen, E-Mail-Kommunikation und für das Web benutzen, müssen Sie sich nicht umgewöhnen. Wenn Sie mit kommerziell interessanten Daten arbeiten, sollten Sie sich fragen ob Sie Betriebssystemen von Microsoft oder Apple diese Daten noch anvertrauen können. - Geben Sie niemals Ihre Passwörter weiter!

Verwenden Sie niemals gleiche Passwörter für verschiedene Dienste. Lassen Sie niemals Dienste wie z.B. Linkedin (Facebook, Google … etc.) per E-Mail-Passwort-Login in Ihr E-Mail Konto schauen. Sie geben damit Ihren Account aus der Hand und geben die E-Mailadressen Ihrer Kontakte an den Anbieter weiter.

Einen Dienst, den wir alle benutzen und den es schon viel länger gibt als das Web, ist E-Mail. Auch bei Konfiguration von POP3 und SMTP über SSL bzw. TLS-Verschüsselung, kann nicht von einer sicheren Ende-zu-Ende-Verschlüsselung ausgegangen werden. Auf den Mailbox-Servern Ihres Providers sind ihre Mails immer unverschlüsselt gespeichert. In Deutschland ansässige Provider, wie GMX und Web.de, sind sicherlich viel vertrauenswürdiger, als beispielsweise Google Gmail. Das aktuell propagierte DE-Mail als verbindliche Kommunikation zwischen Ämtern und Bürgern realisiert aber keine sichere Ende-zu-Ende-Verschlüsselung, was Experten seit langer Zeit kritisieren.

Update: Und hier noch ein Link zu einem Video auf Youtube, dass die Problematik sehr schön erklärt. Danke an S. dafür ![]()

Cebit 2012 Managing Trust – das Vertrauen verloren?

Der Cebit 2012 fehlten spannende technische Neuheiten und so wurde das Thema Sicherheit zum Motto erhoben.

Ich habe bei meinem Besuch trotzdem einige Perlen auf der CeBit entdeckt und bin dann noch rein zufällig auf das Barkamp „Datenschutz 2.0“ organisiert vom Grünen Europaabgeordneten Jan Philipp Albrecht gestoßen. Ein Barcamp auf der Cebit, fragte ich und wurde eingeladen zu bleiben.

Dort ging es in erster Linie um die neue Datenschutzrichtlinie der EU, die dort diskutiert wurde. Allein der Umfang des Papiers verhinderte eine erschöpfende Beschäftigung mit diesem Thema, allerdings wurden schon bei den ersten Paragraphen die Schwachstellen bzw. der Diskussionsbedarf deutlich.

Dort hatte ich die Gelegenheit den sehr spannenden Vortrag von Martin Rost zum Thema „Philosophische Grundlagen des Datenschutzes“ mitzunehmen und auch an der anschließenden Diskussion teilzunehmen. Das war sehr spannend, fernab von „Verfahrensbeschreibungen“ und IT-Grundschutz, was ich in meiner berufliche Praxis eigentlich mit dem Thema verbinde, betonte Herr Rost das Grundrecht auf informationelle Selbstbestimmung und die Parteilichkeit von Datenschutz. Laut Rost muss Datenschutz immer auf der Seite des schwächeren Kommunikationspartner stehen, bei Arbeitsverhältnissen auf der Seite der Arbeitnehmer, bei Kundenverhältnissen auf Seite des Kunden usw.

Herr Rost äußerte sich auch recht eindeutig zum aktuellem Konflikt Landesdatenschutzbeauftragter vs. FB. Da auch Vertreter der „datenschutzkrischen Spackeria“ anwesend waren, war die Diskussion naturgemäß recht polarisiert. Auch ich konnte zur Diskussion beitragen. Der Vortrag wurde per Livestream verbreitet und wohl auch aufgezeichnet und kann hier als Konserve rezipiert werden.

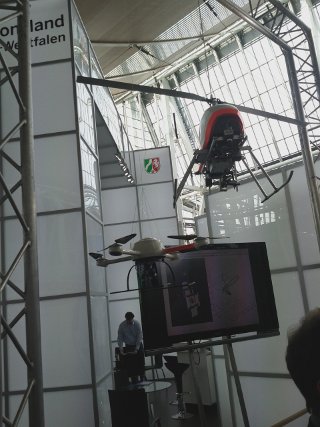

Halle 23 (als Ersatz für Halle 9) war für mich wie immer der interessanteste Bereich auf der CeBIT. Auch in diesem Jahr waren wieder einige Roboter und auch autonome Quadcopter zu sehen. Die Networked Embedded Systems Group der Universität Duisburg-Essen präsentierte auf dem Gemeinschaftsstand des Wissenschaftsministeriums des Landes Nordrhein Westfalen (auf dem ich 2007 und 2010 auch schon ausgestellt habe) einen Quadcopter.

Neben Quadkoptern dominierten in diesem Jahr humanoide Roboter wie der Nao, den es bei mehreren Universitäten zu sehen gab.

Ein weiterer Schwerpunkt lag bei HCI (Human–computer interaction) für Service Roboter. Hier wurden im Bereich Robotik technisch meist weniger aufwendige Lösungen gezeigt, die Mimik einfach mittels Computergrafik erzeuten und z.B. mit Hilfe eines Beamers einfach von Innen auf das „Gesicht“ des Roboters projezieren.

Ein mobiler Roboter, der mir auf Anhieb sehr bekannt vorkam war ein Exponat der Fraunhofer Gesellschaft. Die eingesetzte PowerBot-Plattform stammt auch von Mobilerobots wie der Pioneer 3AT Roboter des Lehrgebietes PRT, den ich ja auch schon auf der Cebit präsentiert habe. Interessant war hier die Sensorfusion mit einem Microsoft Kinect. Die Idee den 3D-Sensor Kinect für Robotik einzusetzen hatte ich sofort nach dem Erscheinen.

Der Fraunhofer-Mitarbeiter am Stand sagte mir, dass das Kinect von vielen Forschern nun dafür eingesetzt wird. Ein 3D-Sensor für 150 € schreit natürlich nach einer Anwendung in der Robotik. Am Fraunhofer Stand war in der Visualisierung der Sensordaten des Roboters eindeutig zu sehen, dass das Kinekt einem teuren Sick-Laserscanner hoch überlegen ist. Vielleicht liest ja einer meiner ehemaligen Robotik-Kollegen mit ![]()

Fraunhofer hatte mit der Mimikerkennung Shore ein weiteres Highlight auf der CeBit. Hier schließt sich auch wieder der Kreis zum Thema der CeBit 2012. Solche an sich sehr spannende Technologien (Mimik- und Gesichtserkennung) eingesetzt im Zusammenhang mit Quadkoptern und Drohnen in der Überwachung von Menschenmengen zeigen, dass wir in Zukunft wirklich „Vertrauen managen“ müssen um Freiheitsrechte wie Privatsphäre gegenüber einem Orwellschen Leben in Sicherheit zu verteidigen.

Die Daten der Anderen – Post Privacy für alle? Geben Sie jedem ihre Mobilfunknummer? Wem gehören meine Daten?

Früher, in analogen Zeiten, war alles ganz einfach. Kontaktdaten wie Adresse und Telefonnummern konnte man einigermaßen bedenkenlos an seine Freunde und Bekannte weitergeben. Zum guten Ton gehörte es vor der Weitergabe solcher Daten den Betreffenden zu fragen.

Aber schon bei der Benutzung von E-Mail hatten viele Nutzer die Bedeutung von BCC (Blind Carbon Copy) bei E-Mails nicht wirklich verstanden und immer Einladungen als CC an alle Beteiligten geschickt. Trotzdem konnte man doch versuchen die Weitergabe der eignen Kontaktdaten einigermaßen unter Kontrolle halten. Nur Nutzer die bei diversen Web-Diensten E-Mail-Adressen Ihrer Freunde und Bekannten in Formularfelder wie „diese Webseite empfehlen“ oder „Freunde einladen“ trugen zur womöglich ungewollten Verbreitung der eigenen E-Mail-Adresse bei. Offensichtlich herrscht da heutzutage wenig Bewusstsein vor, die Daten Anderer ungefragt weiterzugeben.

In Zeiten sozialer Netzwerke hat sich diese Situation deutlich verschärft. Dort ist man auf Gedeih und Verderb auf die hoffentlich vorhandene Medienkompetenz seiner Peer-Group angewiesen. Fröhlich taggen fb-User die Gesichter Ihrer Freunde und Bekannten auf Digitalfotos um Daten für existierende und zukünftige Gesichtserkennungsalgorithmen bereitzustellen. Einverständnis für die Veröffentlichung privater Fotos im Internet wird einfach vorausgesetzt.

Selbst ich als Facebook-Verweigerer bin sicher, dass dort personenbezogene Daten von mir vorhanden sind, die andere Nutzer hochgeladen haben. Tatsächlich gewähren viele Nutzer Facebook Zugriff auf ihr Adressbuch bzw. ihren Email-Account um so Kontakte automatisiert zu importieren. Wirklich ein Wahnsinn, sind doch häufig die Daten von Bezahldiensten wie z.B. Paypal mit solchen Accounts verbunden, so blind darf man doch keinem Anbieter vertrauen? So ist beispielsweise bekannt, dass nur ca. 20 Prozent der Mitglieder eine Peer-Group ihre Kontaktdaten einem Anbieter zur Verfügung stellen muss, um alle Mitglieder dieser Gruppe zu erfassen. Ein bekannter Angriff auf die Privatsphäre beliebiger Menschen ist daher eine Fake-Anmeldung (Identitätsdiebstahl) unter dem Namen des Auszuspionierenden bei Facebook, noch während des Anmeldevorgangs werden potentielle Kontakte des neuen Nutzers angezeigt, an deren Kontaktdaten Facebook durch solch einen bedenklich unvorsichtigen Umgang mit diesen Daten herangekommen ist. In diesem Szenario müssen weder das Opfer noch die potentiellen Kontakte selber Mitglieder bei Facebook sein, ein hinreichend unvorsichtiger Bekanntenkreis reicht vollkommen aus. Das solche Profile Angriffe bis hin zum Identitätsdiebstahl mit Zugriff auf Bankkonten zulassen kann hier nachgelesen werden.

Übrigens wären viele fb-Nutzer überrascht wie viele IT-Profis dort aus naheliegenden Gründen nicht zu finden sind. Wer dass nicht glauben mag, werfe einen Blick in die entsprechenden Foren bei heise.de und golem.de, dort sind die fb-Kritiker deutlich in der Überzahl. Ist es das Ziel von Facebook alte Freundschaften wiederaufleben zu lassen und alte Bekannte wiederzufinden? Nein. Facebook ist ein kommerzielles Unternehmen das Geld mit gezielter Werbung verdient und Kundenprofile erstellt. Wer kann sicher sein was passiert wenn eine andere Firma oder ein Staat diese Daten erwerben möchte? Was passiert mit den Daten wenn die Firma verkauft wird oder insolvent geht? Übrigens gar nicht so unrealistisch der Gedanke, die VZ-Netzwerke stehen kurz davor, was passiert dann mit den Benutzerprofilen? Die Leute, die nichts zu verbergen haben klicken jetzt bitte hier.

Ich kann mir gut vorstellen, dass finanzkräftige nordafrikanische Regime an den Daten potentieller Kritiker und ihren Peer-Groups sehr interessiert wären. Insofern ist die von den Medien so bezeichnete „Facebook-Revolution“ in Nordafrika nur ein temporär mögliches Phänomen, weil die dortigen Eliten den Umgang mit sozialen Netzwerken noch nicht beherrschen. In China würde ich als Regimekritiker meine Ansichten sicherlich nicht bei Facebook verbreiten und damit mich und, viel fataler, meine Freunde der Verfolgung aussetzen.

Das Internet vergisst nichts, selbst mein erstes Usenet Posting von 1993 ist heute noch aufzufinden. Damals waren solche Postings übrigens nur für zwei Wochen sichtbar! Es gab zunächst Archive auf CDROM die viel später von einer Firma Namens Deja News aufgekauft und eingeplegt wurden. Dann wurde Deja News von Google gekauft. Das Usenet war damals die Killer-Applikation im Internet, es kursierte gar ein Dokument mit dem Titel “Zen and the art of Internet” wo erklärt wurde: “The Usenet ist not the Internet“. Heute halten die Leute das WWW für das Internet und in wenigen Jahren womöglich Facebook.

Der fortschrittsgläubige Leihe hält es auch für zeitgemäß alle seine Bekannten und Freunde über seinen Aufenthaltsort in Kenntnis zu setzen. Auf den Gedanken, dass auch potentiell unangenehme Zeitgenossen sich dafür interessieren ob eine Wohnung oder ein Wohnhaus gerade leer steht, kommt er nicht. Ich bin durchaus nicht technikfeindlich eingestellt und beschäftige mit seit Jahren mit ortsbezogenen Diensten, doch darf die Privatsphäre der Nutzer niemals außer Acht gelassen werden.

Unabhängig vom Datenschutzaspekt ist der soziale Druck aus dieser Richtung bedenklich, wer nicht mitmacht hat womöglich etwas zu verbergen? Auch der Druck dem sich die Akteure untereinander in den sozialen Netzwerken aussetzen steigt gewaltig an. Sozialer Bodycheck a la „mein Haus, mein Auto, mein Boot“ kann nun ergänzt werden um „mein spannendes Leben“, „mein Urlaub” usw. Darf heutzutage noch ein Urlaub langweilig sein oder einfach einmal nichts passieren?

Was ist mit der Neugier anderer Nutzer? Was ist mit Stalkern oder Menschen die nun keine Freunde mehr sind? Das stöbern in den Profilen Anderer hat ein hohes Suchtpotential. Der Titel dieses Posts ist nicht ohne Grund eine Anspielung auf den Film „Das Leben der Anderen“.

Interessant in Hinsicht auf Datenweitergabe sind auch Instant-Messaging-Dienste, wie beispielsweise das derzeit ziemlich hippe WhatsApp. Dort wird der Nutzer bei der Installation um die Erlaubnis gebeten auf die Kontaktdaten zuzugreifen. Kleines Update: iPhone-Nutzer werden tatsächlich nicht gefragt. Apple erlaubt allen Apps auf die Kontaktdaten zuzugreifen (lesenswerter Kommentar dazu). Ein no-go für Firmenumgebungen! Wer so etwas erlaubt, gibt seine Kontaktdaten, d.h. Email-Adressen und Mobilfunknummern (!) an den Anbieter weiter. Das Ganze ist natürlich herrlich bequem und das komplizierte gegenseitige Kontaktieren und Autorisieren bei Instant Messaging fällt weg. Daran sind ganze Heerschaaren potentieller IM-Nutzer gescheitert ![]() .

.

Sobald sich ein Nutzer WhatsApp herunterlädt werden alle seine Kontakte die auch diese App installiert haben automatisch mit einem WhatsApp Icon gekennzeichnet. Für die Nutzer herrlich bequem, für den Anbieter eine prima Datenquelle die er für eigene Werbemaßnahmen einsetzen oder verkaufen kann. Auch mit einem solchen Dienst sind Angriffe auf Identitäten möglich, wenn zumindetens ein Mitglied der Peer-Group bekannt ist.

Geschäftliche Kontaktdaten können übrigens auch (geldwert) wertvoll sein und müssen eventuell vor potentiellen Konkurrenten geschützt werden, was Leute mit Verstand bei Xing auch tun. Ansonsten ist das „schaut her wen ich alles kenne“ dort eher lächerlich. Auch Xing ist übrigens ein Kandidat der von Facebook stark kanibalisiert wird, bin gespannt wie lange die noch machen. Was wird dann aus den ganzen Foren dort?

Richtig bedenklich wird es, wenn politische Akteure wie z.B. Julia Schramm von den Piraten erklären „Privatsphäre ist sowas von Eighties” und dass wir nun alle in einer Post-Privacy-Ära zu leben haben. (Die Piraten vertreten eigentlich eine andere Position zum Thema Datenschutz).

Zu dieser Thematik gab es einen Artikel im Spiegel: http://www.spiegel.de/spiegel/print/d-76229521.html

Wer mag, kann sich dazu noch das Video Sandbürger von “Rainer von Vielen” ansehen, gesehen bei den Kurzfilmtagen in Oberhausen 2006, damals wirklich mit Weitblick, Chapeau! Heute werden solche Szenarien zunehmend aktueller.

Ich prognostiziere schon seit Jahren die Augmented Reality Killer-App, die das Jahreseinkommen oder den Kontostand der betreffenden Person in das Live Bild einblendet ![]() .

.