Akustikkoppler

bloggen mit 300 Baud – das Weblog von Andreas Bischoff

Kategorie: Android

Die Jitsi-/BBB-/ZOOM-Story – oder Videokonferenzen in der Covid19 Pandemie an der Universität Duisburg-Essen

Als kurz vor dem Lockdown der DFN-Verein (Deutsches Forschungsnetz) ankündigte, dass der DFN-Conf Videokonferenzservice für alle Eventualitäten gerüstet sei und keine Kapazitätsprobleme zu erwarten sind, war Fachleuten im ZIM sofort klar, dass die Kapazitäten niemals ausreichen werden. Der DFN-Verein hat in Vor-Corona-Zeiten Kapazitäten von gerade einmal 2000 gleichzeitigen Videokonferenzteilnehmern bereitgehalten. Bei über 400 angeschlossenen Hochschulen kann so eine geringe Kapazität nicht ausreichen, wenn der Dienst plötzlich stark nachgefragt wird.

Leider hat aber das zentrale Videokonferenzangebot des DFN dafür gesorgt, dass lokal an vielen Hochschulen keine eigenen Lösungen mehr vorgehalten worden sind. An der UDE war das anders. Unterstützt von den Kolleginnen und Kollegen im Bereich Lerntechnologien habe ich mir vor einigen Jahren diverse freie Videokonferenzsoftwarelösungen (z.B. OpenMeetings, Palava, Jitsi-Desktop) angeschaut. Openmeetings, ein freier Adobe Connect Clone, war einige Zeit im Testbetrieb an der UDE und damals noch Flash-basiert. OpenMeetings , Jitsi und BigBlueButton (BBB) nutzen WebRTC als Basistechnologie. BBB hat ähnlich wie OpenMeeting früher Flash als Video- und Audio-Übertragungstechnik eingesetzt.

Es war zu Beginn des Lockdowns nicht klar, wie die Hochschullehre im folgendem Semester organisiert werden kann. Sollte der Weg gewählt werden alle Vorlesungen einfach per Videokonferenz anzubieten oder nur in eine Richtung ohne Rückkanal für die Studierenden ein Stream anzubieten oder besser auf ein Learning Content Management System wie Moodle gesetzt werden, um die Lehre asynchron zu realisieren? Im (aus IT-Sicht) Worst-Case-Szenario würde man alle Veranstaltungen einfach per Videokonferenz anbieten. Allerdings kommen Videokonferenzlösungen dann sehr schnell an Ihre Grenzen. Wenn Sie beispielweise eine Videokonferenz mit 100 Teilnehmern veranstalten möchten, muss jeder Teilnehmer 99 Videobilder gleichzeitig empfangen können, was private Internetzugänge von der benötigten Bandbreite nicht hergeben. Deshalb reduzieren alle Videokonferenz-Werkzeuge die Anzahl der maximal gleichzeitig übertragenen Streams. Teilnehmerzahlen von über 1000 sind so gar nicht zu realisieren. Bei einem normalen synchronen Vorlesungsbetrieb an einer Universität mit über 40.000 Studierenden ist das technisch mit Inhouse-Lösungen zu Spitzenlastzeiten möglicherweise auch nicht zu stemmen. Da sich aber die Hochschule für einen asynchronen Lehrbetrieb mit Moodle entschieden hat, verteilt sich die benötigte Bandbreite über den ganzen Tag und Lastspitzen werden vermieden.

Wir im ZIM haben uns dazu entschieden, mehrgleisig auf die neuen Bedarfe zu reagieren. Einerseits haben wir sehr rasch einen Jitsi-Server für WebRTC-Videokonferenzen aufgesetzt und später Lizenzen für ZOOM-basierte Videokonferenzen in der Cloud beschafft. In der Fakultät Biologie hat Ken Dreger zeitgleich damit begonnen den WebRTC-Dienst BigBlueButton zu evaluieren. Dieser Dienst wurde später gemeinsam mit der Fakultät Biologie, der Wirtschaftsinformatik und dem ZIM auch hochschulweit in den Betrieb genommen. Ein spezieller BBB-Server für die Gremienarbeit, der für alle Teilnehmer eine Anmeldung mit der Unikennung erzwingt, wurde ebenfalls realisiert.

Bei der eingekauften proprietären Lösung ZOOM liegen die live Audio- und Video-Streams Prinzip bedingt beim Anbieter auf dem Vermittlungsserver unverschlüsselt vor. Um auch Konferenzen zu ermöglichen, in denen personenbezogene Daten oder anderweitig schützenswerte Inhalte ausgetauscht werden, wurde im ZIM auch ein sogenannter „on-premise“ ZOOM-Server installiert, bei dem alle Audio-und Videodaten unverschlüsselt nur auf einem Server in der Hochschule vorliegen. Um die Sammlung von Metadaten durch den Anbieter zu verhindern, ist nun auch eine völlig anonyme Anmeldung der Initiatoren einer Zoom-Videokonferenz im ZIM realisiert worden. Wenn allerdings auch nur ein Teilnehmer per Telefon oder WebRTC an einer Konferenz auf dem ZOOM-on-premise-Server teilnimmt, werden im ersten Fall Audio und im zweiten Fall auch das Video der Konferenz über ZOOM-Server in die Cloud geleitet. Die Daten, die Sie darüber hinaus in Ihrem ZOOM-Profil pflegen und auch die Aufzeichnungen dort, verantworten Sie aber als Lehrende selber.

WebRTC (Web Real Time Conferencing)

WebRTC, also Echtzeitkonferenzen im Browser sind heute in allen aktuellen Browsern nutzbar, selbst der Microsoft Browser Edge und Apples Safari beherrschen das mittlerweile gut. Dazu ist in den Webbrowsern Programmcode integriert, der auf die Webcam und das Audio-Interface (Mikrofon/Lautsprecher) zugreift, Ton und Video komprimiert (kodiert) und empfangene Daten dekomprimiert (dekodiert). Diese Softwarekomponente wird CODEC (von coding und decoding) genannt. Wegen der im WebRTC-Standard notwendigen Interoperabilität der verschiedenen Browser muss die das W3C-Standartisierungsgremium (World Wide Web Consortium) auf CODECs einigen, die von allen Browser-Herstellern unterstützt werden (VP8, H264 für Video und Opus, G711 PCMA und PCMU für Audio). Da die beiden führenden Browser mit einer Open Source-Lizenz entwickelt werden, müssen auch die verwendeten CODECs Open Source sein. Und hier zeigt sich der wesentliche Unterschied zu proprietärer Videokonferenz Software wie z.B. Zoom. Diese muss nicht mit anderer standardisierter Software zusammenarbeiten, ist nur für diesen einzigen Zweck geschrieben worden und kann auch hochwertige kommerzielle Closed Source CODECS einsetzen, die eine höhere Kompression ermöglichen. Insofern ist der Vergleich der Audio- und Video-Qualität von WebRTC basierten Lösungen mit proprietären, nicht interoperablen Lösungen müßig. WebRCT-basierte Videokonferenzen mit BBB und Jitsi werden an der UDE über Uni-eigene Server abgewickelt. Weder Metadaten (wer kommuniziert mit wem) noch Inhalte können auch dem über sichere HTTPS abgesicherten Transportweg abgehört werden. Eine echte Ende-zu-Ende Verschlüsselung kann Prinzip bedingt auf einfache Weise nun zwischen zwei Kommunikationspartnern realisiert werden. Jitsi bietet beispielsweise so eine Möglichkeit. Wenn Sie zu zweit eine Jitsi-Konferenz durchführen, werden weder Ton noch Bild über den Jitsi-Server der UDE geleitet. Sie kommunizieren dann direkt Ende-zu Ende verschlüsselt und kein Geheimdienst dieser Welt kann sie abhören, sofern sie Ihrem PC und dem installierten Betriebssystem vertrauen können. Eine Ende-zu-Ende Verschlüsselung mit mehr als zwei Teilnehmern ist viel schwieriger zu realisieren, da dann beim Verbindungsaufbau ein geheimer Session-Schlüssel mit allen Teilnehmern ausgetauscht werden müssen, den der zentrale Server nicht mitbekommen darf.

Ein weiterer Vorteil der WebRTC-Dienste ist die einfache Integration in vorhandene Webdienste wie z.B. Moodle und Rocket-Chat.

In Webbrowsern sind Sicherheitsmechanismen eingebaut, die verhindern sollen, dass eine Browser-Nutzerin oder ein Nutzer heimlich beim Besuch einer Webseite abgehört wird. Deshalb fragen die Browser immer nach, ob der Zugriff auf Kamera, Mikrofon und gegebenenfalls den Desktop, falls etwas präsentiert werden soll, durch den Nutzer erlaubt wird. Die Freigabe wird für jeden Server einzeln gespeichert und kann auch widerrufen werden. Im Falle von BBB sind das aber 10 verschiedene Server auf die, je nach aktueller Last, verwiesen wird. Leider ist das für ungeübte Nutzer eine zusätzliche Fehlerquelle bei webbasierten Videokonferenzen. Übrigens unterstützt auch ZOOM den Zugang über WebRTC zu Videokonferenzen ohne Installation des ZOOM-Clients. Allerdings ist diese Funktion (möglicherweise beabsichtigt) etwas versteckt und funktioniert nicht so zuverlässig wie von Jitsi und BBB gewohnt.

WebRTC-Probleme mit Mikrofon, Kamera oder Netzwerkanbindung können Sie auf dieser Testseite ganz hervorragend eingrenzen: https://test.webrtc.org/

Beschränkte Internetzugänge

Alle hier beschriebe Dienste funktionieren nun auch über extrem limitierte Internetzugänge, wie z.B. dem Verwaltungsfirewall der UDE oder in NAT-Netzen mit privaten Internet-Adressen. Auch die von Providern gerne verkauften limitierten DSLite-Internetzugänge stellen kein Problem mehr dar. Sofern auch nur der Port 443 für HTTPS offen ist, lassen sich Jitsi und BBB nutzen. Ermöglicht wird das durch im ZIM betriebene STUN und TURN-Server, die bei solchen limitierten Zugängen für eine „Vermittlung“ zwischen Client und Server sorgen. Auf wenn diese „Vermittlung“ wegen einem beschränten Internetzugang beim Verbindungsaufbau benötigt wird, bleibt die oben erwähnte Ende-zu-Ende-Verschlüsselung bei Jitsi mit zwei Teilnehmern intakt.

Echtzeit Videokonferenz versus Live-Stream versus Stream einer Konserve

Häufig wird die Qualität einer Videokonferenz an Streaming-Angeboten für vorher aufgezeichnete und komprimierte Videokonserven wie Netflix oder Youtube gemessen. Da bei einer Videokonferenz die Latenz höchsten 150 Millisekunden betragen darf, ist der technische Aufwand aber bei einer Konferenz ungleich höher als bei einem Live- oder Konserven-Stream. Bei höheren Verzögerungen fallen sich die Teilnehmerinnen unabsichtlich ins Wort, weil sie von einer Sprechpause des Gegenübers ausgehen. Bei einem (Live) Stream ist es völlig egal, ob er erst nach 10 Sekunden beginnt und der CODEC die Zeit für eine verbesserte Kompression und für ein Puffern (Buffering) nutzen kann, welches Latenz und Jitter (Verzögerungen und ungleichmäßige Übertragung in Paketen) überbrücken kann. Insofern ist es für eine Streaming-Anwendung im Gegensatz zu einer Videokonferenz auch gleichgültig, ob LAN oder WLAN eingesetzt wird, wenn nur die verfügbare Bandbreite insgesamt ausreicht. Die Kompression über eine lange Pufferzeit spart viel Übertragungsbandbreite, weil der CODEC nur Blöcke im Bild neu übertragen muss, in denen sich etwas ändert. Der CODEC kann in einem langen Puffer auch Blöcke zwischenspeichern, was schnelle Bewegungen im Vordergrund bei wenig Veränderung im Hintergrund abfedert. Daher schaffen Streaming-Dienste es, eine höhere Videoqualität mit geringerem Bandbreitenbedarf zu übertragen, als es in Videokonferenzen möglich ist. Und hier wird bisher nur ein wirklicher Live-Stream mit einer Echtzeit-Videokonferenz verglichen. Wenn eine Quelle als Konserve vorliegt, kann mit speziellen CODECS vorher offline komprimiert werden, da der CODEC dann “alle Zeit der Welt” hat, um das Video vorab zu komprimieren. Hochkomprimierende offline-CODECS für Konserven benötigen dazu ein Vielfaches der Laufzeit des Videos und sind deshalb für Live-Anwendungen nicht geeignet. All das ist einem CODEC für Echtzeit-Videokonferenzen nur eingeschränkt oder im Fall der Konserve gar nicht möglich.

Welches Tool für welche Anwendung?

Für eine spontane kleine Videokonferenz oder selbstorganisierte Lerngruppen von Studierenden ohne große Organisation eignet sich besonders Jitsi, da gar keine Zugangsdaten eingegeben werden müssen und man sich den Raum, also die URL einfach ausdenken kann. Z.B. https://jitsi.uni-due.de/spontanestreffen funktioniert sofort und weltweit. Der erste Teilnehmer kann auch die Eingabe eines Passwortes erzwingen, so dass sichergestellt werden kann, dass der Nutzerkreis eines Raumes eingeschränkt wird. Ein spezieller Datensparmodus ermöglicht auch die Teilnahme ausschließlich per Audio, so dass notfalls auch ein sehr limitierter Internetzugang, beispielsweise ein stark volumenbeschränkter LTE-Zugang, ausreicht. Für Android und IOS gibt es jeweils auch eine komfortable Jitsi-App. Auch ein Streaming-Server für automatisierte Streams ist im ZIM an Jitsi angebunden worden. In der aktuellen Jitsi-Version ist es auch möglich eine sehr große Teilnehmerzahl mit zunächst abgeschalteten Mikrofonen und Kameras beitreten zu lassen, wenn der Moderator (Initiator) dieses in den Einstellungen festlegt. Der Moderator ist aber auf die Disziplin der Teinehmer angewiesen. Schauen Sie sich für Details die Dokumentation auf den ZIM-Seiten zu Jitsi an. Für Konferenzen ab ca. 10 Teilnehmern nutzen Sie aber besser BBB, dass dem Moderator wesentlich mehr Möglichkeiten bietet.

Für sehr komfortable Konferenzen in BBB mit guter Präsentations- und Moderationsmöglichkeiten ist es erforderlich, dass zumindest die/der Einladende sich mit Unikennung und Passwort am BBB-Server anmeldet um einen Meeting-Raum zu erstellen. Die Berechtigung dazu muss vorher dazu vergeben werden, wenden Sie dafür an die Hotline des ZIM. Sowohl für Jitsi als auch BBB (Gremienserver) ist im ZIM eine Telefoneinwahl mit FreePBX (Asterisk) realisiert worden.

Über den Microsoft-Bundesvertrag haben Sie darüber hinaus auch die Möglichkeit kostenfrei MS-Teams zu nutzen. Dazu müssen sie aber als Einzelperson die Vertragsbedingungen von Microsoft akzeptieren und ein MS-Office365-Konto anlegen. Das ist allerdings kein Dienst des ZIM und wir können keinen Support oder eine Datensicherung dazu anbieten. Damit Studierende und Lehrende dort überhaupt zusammenarbeiten können, war eine Zusammenlegung der Tenents für Mitarbeiter und Studierende der UDE durch Kollegen im ZIM notwendig. Sie sind persönlich verantwortlich, wenn Sie in der Microsoft-Cloud dienstliche personenbezogene Daten speichern und verarbeiten. Bedenken Sie dabei die DSGVO und die vom EUGH „gekippte“ Privacy Shield Regelung. Aktuell hält ein Arbeitskreis der Datenschutzkonferenz den rechtskonformen Einsatz von Microsoft 365 in öffentlichen Institutionen für unmöglich.

Auch der DFN-Conf-Dienst scheint nun wieder zuverlässig zu funktionieren. Ob er allerdings dem Semesterbeginn Stand hält, bleibt aber abzuwarten.

Den ZOOM-Cloud-Dienst können Sie für Lehre einsetzen, sofern Sie keine Datenschutzbedenken haben. Bei Dienstbesprechungen dürfen Sie ausschließlich Dienste einsetzen, die an der UDE betrieben werden, d.h. Jitsi, BBB oder ZOOM mit dem „on-premise“-Server. Für Gremiensitzungen empfehlen wir ausdrücklich den BBB-Gremienserver, da dort bei der Anmeldung jeder Teilnehmer mit Unikennung und Passwort authentifiziert wird.

Was alles schiefgehen kann – die drei Feinde der Videokonferenz:

- Latenz und Jitter

Wenn Sie am Teilnahmeort eine LAN-Verkabelung haben, nutzen Sie diese auch! Im WLAN haben Sie immer ein geteiltes Medium, daheim mit Nachbarn und Familienangehörigen an der Uni mit Kollegen und Studierenden, die unvermittelt und unabsichtlich für kurzfristige Verzögerungen beim Datentransfer sorgen. Selbst wenn Sie ganz allein einen WLAN-Router nutzen und wirklich Niemand mit einem Gerät in der Nähe ist, fangen Sie sich durch das WLAN eine vermeidbare zusätzliche Latenz (also Verzögerungen) ein. Sowohl bei der Telefonie als auch bei einer Videokonferenz akzeptieren Menschen eine Latenz von höchstens 150 Millisekunden. Bei höheren Verzögerungen fallen sich die Teilnehmerinnen unabsichtlich ins Wort, weil sie von einer Sprechpause des Gegenübers ausgehen. Schlimm wird es auch wenn Sie sich den WLAN Funkkanal teilen und Audio- und Video-Pakete unregelmäßig verzögert ankommen (Jitter), da dann Aussetzer in Ton und Bild vorkommen.

- Rückkopplungen

Benutzen Sie bei Videokonferenzen immer ein Headset oder zumindest einen Kopfhörer. Ansonsten kann es passieren, dass ihr Mikrofon den Ton aus Ihrem Lautsprecher aufnimmt und so ein Echo der aktuell Sprechenden erzeugt, was speziell für den Sprecher aber auch für alle Teilnehmerinnen sehr unangenehm ist. Im schlimmsten Fall erzeugen sie sogar einen unangenehmen Pfeifton, der sich immer weiter aufschaukelt. Moderne Videokonferenzsysteme versuchen solche Echos per Software zu unterdrückten, was aber nicht immer zuverlässig funktioniert. Auch eine schlechte Entkopplung von Mikrofon und Lautsprecher in einem minderwertigen Headset kann so eine Rückkopplung auslösen. Einige Bluetooth-Headsets vertragen sich nicht gut mit dem WAN-Chipsatz mancher Notebooks und können so für zusätzliche Latenz sorgen. Wenn Sie über kein Headset verfügen, schalten Sie Ihr Mikrofon immer ab, wenn Sie nicht selber sprechen.

- Bandbreite Zuhause / der gebuchte Tarif und die Wirklichkeit

Internet-Provider überbuchen ihre verfügbare Bandbreite, weil sie davon ausgehen, dass nicht alle ihre Kunden den Zugang gleichzeitig mit der gebuchten Maximalgeschwindigkeit nutzen. Deshalb können Sie nicht davon ausgehen, dass Ihnen wirklich die gebuchte Bandbreite immer zur Verfügung steht. Derzeit sind durch massive Homeoffice-Nutzung viele Internetprovider überlastet. Unter unter https://www.uni-due.de/zim/speedtest/ können Sie testen, wie schnell Ihr Internetzugang wirklich ist. Auch kurzfristige Verzögerungen und Jitter durch einen geteilten Zugang können Probleme verursachen. Ihre Internetverbindung ist immer der Flaschenhals, ganz selten der Server. Fast alle privaten Internetzugänge sind asynchron konfiguriert, d.h. die Daten von Ihrer Webcam bzw. Audio sind im Upstream (also von Ihnen aus zum Server) begrenzt. Vermeiden Sie die zeitgleiche Nutzung auch durch Familienmitglieder von anderen Internetdiensten während einer Videokonferenz. Wählen Sie immer eine geringe Videoauflösung, sofern die VC-Software das erlaubt. Die Tonübertragung benötigt sehr viel weniger Bandbreite als ein Videobild. Wenn es in einer größeren Konferenz Probleme gibt, sollte nur der aktuell Sprechende ein Videobild senden. Notfalls sollten Sie ganz auf Video zugunsten der Audiokonferenz verzichten.

Alternativ können Sie Ihren Router daheim so konfigurieren, dass die Bandbreite fair aufgeteilt wird. Das funktioniert rudimentär mit jeder Fritz-Box und ganz ausgezeichnet mit einem Router der mit der Open Source DD-WRT-Firmware (Einstellung unter NAT/QoS) betrieben wird. Die Fritzboxen priorisieren in der Default-Einstellung Dienste, die sie für Echtzeitanwendungen halten, allerdings liegen sie dabei häufig falsch. Beispielsweise wird der Dienst Wetransfer von Fritzboxen als Echtzeitanwendung priorisiert und killt bei einem großen Upload dann gerne gleichzeitig ablaufende Videokonferenzen. In der DD-WRT-Routerfirmware ist, im Gegensatz zu OpenWRT , die Priorisierung komfortabel konfigurierbar, ohne dass Software nachinstalliert werden muss. Möglichweise haben Sie noch ein älteres unterstütztes Gerät herumliegen, dass Sie für diesen Zweck weiterverwenden können.

„Ich kann dich das nicht tun lassen Dave“* – oder wie Google ab Android 7 eduroam im 5 GHz Frequenzbereich an den Hochschulen ausbremst – 5 GHz erzwingen oder bevorzugen mit Android, IOS, MacOS und Windows

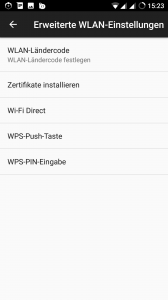

User Experience ist großen Playern wie Google, MS und Apple (die Reihenfolge stimmt heute nicht mehr, MS gehört nun verdient auf den letzten Platz) heute scheinbar in vielen Bereichen wichtiger als Konfigurationsoptionen für erfahrene Nutzer. So hat Google bei der Android-Entwicklung ab Android 7 mit einem Federstrich entschieden, die Konfigurationsoption unter „Einstellungen“ – „WLAN“ – „Erweitert“ -“Bandauswahl 2,4GHz/5GHz/automatisch“, also die „freedom of choice“, zu entfernen. Nun ist alles „automatisch“ und der Nutzer hat keine Möglichkeit mehr einzugreifen.

Hier war es bis Android 6 möglich 5GHz zu erzwingen. Ab Android 7 hat nun der Nutzer keine Möglichkeit mehr 5GHz zu erzwingen.

Das ist aber in überbuchten 2,4 GHz Netzen, wie typischerweise an Hochschulen verbreitet, unbedingt erforderlich! Die Empfehlung in Foren doch einfach eine andere SSID für 5 GHz (nach IEEE 802.11ac) zu wählen ist eine Option für Heimnetze und im WPA-Enterprise-Umfeld (nach IEEE_802.1X) nicht einfach umzusetzen. Wenn man sich die Schnitzer von Apple und Google bezüglich professionellen Enterprise-WPA2-Netzten so anschaut, erkennt man, dass dort wohl in erster Linie nur an die Heimnutzer gedacht wird.

Professionelle WLAN-Controller bieten vielfach Optionen an, um Klienten in 5GHz Netze zu verschieben, sofern sie beide Netze unterstützen. Das klappt aber nicht immer, da in diesem Fall der nicht nur der Access Point (bzw. der Controller) sondern auch der Klient mitspielen muss, was im Fall von „halbschlauen“ Heuristiken, die jeder Treiberhersteller oder gar das Betriebssystem selbst implementiert, oft nicht gegeben ist.

Im eduroam-Verbund ist es von eduroam.org vorgeschrieben, die Netze auch mit „eduroam“ im SSID (WLAN-Namen) zu benennen. Klar, eine Einstelloption für das zu verwendende WLAN-Band birgt für unerfahrene Benutzer die Gefahr, sich das WLAN zu „ver-konfigurieren“ und dann das eigenen Netz nicht mehr wiederzufinden. Man hätte die Option aber beispielsweise auch in den Developer-Einstellungen unterbringen können. So vertraut Google Heuristiken und Automatismen, die auf ausschließlich Empfangsstärke (Signal-Level) beruhen und Nutzer in eduroam-Netzen regelmäßig mit dem naturgemäß (5GHz wird wegen der höheren Frequenz durch Wände stärker gedämpft als 2,4Ghz) stärkerem 2,4 GHz SSID „eduroam“ verbindet mehr als kompetenten Menschen. Der Durchsatz in den 5GHz Bändern ist aber sehr viel höher, da dort wesentlich mehr Kanäle zur Verfügung stehen. Deshalb sollte das 5GHz-Band in hochfrequentierten Netzen an Hochschulen immer bevorzugt werden. Wir empfehlen auch immer in unseren Anleitungen nur solche Geräte zu kaufen, die auch 5 GHz unterstützen.

Aber was nützt das, wenn die Hersteller den Nutzer nicht selber entscheiden lassen? Apple erlaubt solche Einstellungen den iPhone-Besitzern und den MacOS-Nutzern überhaupt gar nicht erst, da man dort vielleicht auch zurecht davon ausgeht, dass der Großteil der eigenen Kunden technisch ahnungslos seien. Diesem schlechten Beispiel folgt nun leider auch Google, was wegen des hohen Android-Anteils von über 80% bei den Smartphones an der Uni-DUE (von allen Android-Smartphones sind derzeit [Stand 7/2018] etwa 33% mit Android 7 oder 8 ausgestattet, dieser Anteil wird stark ansteigen) signifikante Auswirkungen auf die „gefühlte“ WLAN-Qualität haben wird. Während bei den „alten“ Windows-Versionen die Treiber über die Systemsteuerung es erlaubten 5GHz zu priorisieren, ist das in Windows 10 (ausnahmsweise, die Privatspäreneinstellungen sind eine Katastrophe) besser mit einer zentralen Einstellungsoption gelöst worden. Auch das mittlerweile abgekündigte Windows Mobile verfügt über eine solche Funktion.

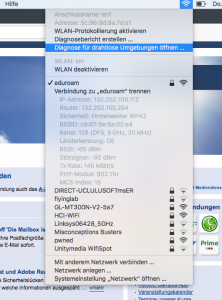

Die Nutzer von Android und MacOS können sich derweil damit trösten, dass sie sich die möglicherweise falsche automatische Wahl ihres Betriebssystems wenigstens anschauen können. Bei MacOS funktioniert das mit Alt+ Klick auf das WLAN-Symbol. Wenn dort nicht wie in diesem Beispiel 5GHz für das WLAN angezeigt wird, kann man sich bei Apple für die schlechte WLAN-Performance bedanken.

Alt + Klick auf das WLAN Symbol und der MAC verrät, ob er am schnellen 5GHz-WLAN hängt.

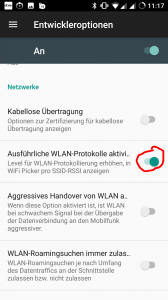

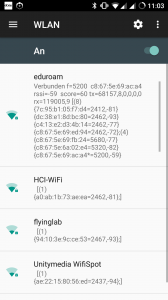

Android-Nutzer müssen nun zu einer App greifen (hier empfohlen, WIFIAnalyzer, com.vrem.wifianalyzer) um zu schauen, welches Band die „schlaue“ Automatik ausgesucht hat. Eine Änderung der Wahl ist leider mit der App nicht möglich. WIFIAnalyzer eignet sich auch hervorragend um die beiden weiter unten empfohlenen Apps auf Wirksamkeit zu testen, da der aktuell verbundenen AP gekennzeichnet und mit MAC-Adresse angezeigt wird. Eine ähnliche Funktionalität würde übrigens auch die normale Android WLAN-Anzeige hinbekommen, wenn in den Android-Entwickleroptionen (so aktiviert man diese zusätzliche Option in den Android-Einstellungen) die Option “Ausführliche WLAN-Protokolle” aktiviert wird.

Der WifiAnalyzer zeigt, dass sich das schlaue Android mit dem 2,4 GHz-WLAN verbunden hat, obwohl 5GHz verfügbar ist!

Hier wird in den Android-Entwickleroptionen die Option “Ausführliche WLAN-Protokolle” aktiviert.

So sieht die Android-WLAN-Anzeige für “Erwachsene”aus, wenn in den Android-Entwickleroptionen die Option “Ausführliche WLAN-Protokolle” aktiviert wurde. Hier hat der WI-FI-Switcher, die zweite App, siehe unten, 5GHz erzwungen. Unter f wird die Frequenz angezeigt, alles mit 5xxx bedeutet 5Ghz 24xx bedeutet 2,4 Ghz. Es werden auch MAC-Adressen und rssi angezeigt.

Die App Wifi-Switcher erlaubt zumindest pro Accesspoint einzelne 5 GHz-APs zu priorisieren. Eine weitere App mit dem sehr ähnlichen Namen Wi-Fi-Switcher erlaubt auch generell 5GHz zu priorisieren. Vor der gleichzeitigen Verwendung der beiden Apps ist aber abzuraten.

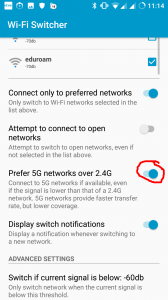

WI-FI-Switcher erlaubt die Priorisierung von 5GHz mit dieser Option.

Allerdings muss bei schon verbundenem eduroam die WLAN-Verbindung einmal ab- und wieder angeschaltet werden, damit die Einstellung greift. Das läßt sich direkt in der App erledigen. Möglicherweise ist auch ein Neustart erforderlich, damit die App im Hintergrund die Kontrolle über die WLAN-Auswahl übernehmen kann. Bei beiden Apps muss die Standortfreigabe aktiviert sein – eine weitere Limitierung, die sich Google für neuere Android-Versionen ausgedacht hat. Apps, welche die Wifi-API benutzen, benötigen nun eine Standortfreigabe (Standort nur Gerät, d.h. nur GPS funktioniert auch und ist Datensparsam, da der Standort dann nicht ständig an Google weitergegeben wird, bzw. der Nutzer für Google als War-Driver unterwegs ist). Die App-Autoren müssen nun mit schlechten Bewertungen ahnungsloser Android-Nutzer rechnen, die diese Zusammenhänge nicht verstehen. Auch auf die Bewertungsfunktion im Google Play Store kann man sich, bei der Vielzahl der Laien, die sich eine Bewertung zutrauen, nicht mehr uneingeschränkt verlassen.

Es scheint leider so, als hätte man bei Google Nägel mit Köpfen gemacht, und auch die Auswahl per Android-API entfernt, so dass auch einige weitere ältere Apps, die so etwas anboten, ab Android 7 gar nicht mehr oder nur noch mit eingeschalteter Standortfunktion funktionieren. (Quelle: https://stackoverflow.com/questions/17345788/scanning-for-wifi-signals-only-in-2-4ghz-band )

Wenn ein Leser eine Möglichkeit kennt unter IOS oder MacOS 5GHz zu erzwingen, wäre ich für einen kurzen Hinweis dankbar.

* Ein Zitat aus dem Film „2001 Odyssee im Weltraum“ in dem die KI “HAL9000″ versucht die Menschen an Bord eines Raumschiffes zu töten, indem sie mit der Begründung “I’m sorry Dave, I’m afraid I can’t do that” einen Befehl eines Menschen ignoriert. Eine Anspielung auf das Zitat von HAL stammt aus der South Park Folge “You Have 0 Friends“. Als Stan dort versucht seinen facebook Account zu löschen, erhält er die Systemmeldung: “I’m afraid I can’t let you do that, Stan Marsh.”.

Was tun bei Schadsoftware auf dem Smartphone?

Mobile Security – Virus auf dem Handy – Malware und Trojaner auf dem Smartphone

Ähnlich wie Windows auf dem Desktop ab Ende der 90er Jahre Ziel von Angriffen über das Internet wurde, blüht dieses Schicksal nun Android als dominierender Betriebssystemplattform für Smartphones. Aber auch Angriffe auf iPhones und iPads werden von uns zurzeit vermehrt beobachtet. Dabei handelt es sich überaschenderweise noch um XhostGhost.

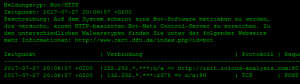

Wie werden die Infektionen erkannt?

Wir bekommen vom DFN-Verein (Deutsches Forschungs-Netz, der Internet-Provider der Uni) automatisierte Warnmeldungen, wenn sich ein Computer oder ein Smartphone aus dem IP-Adressbereich der Uni Duisburg-Essen mit dem Kommandoserver eines bekannten Bot-Netzes verbinden will. In so einem Fall informieren wir die Nutzerinnen und Nutzer über den Befall und empfehlen den Besuch des e-Points bzw. des PC-Services um das Gerät von der Schadsoftware zu säubern.

Viele Nutzer setzen Virenscanner auf Smartphones ein. Deren Wirksamkeit auf Smartphones wird aber von Experten stark angezweifelt. Virenscanner erfordern viele, wenn nicht alle, App-Rechte ein und schaffen so möglicherweise neue Sicherheitslücken. Apple hat den Herstellern von Virenspanner den Vertrieb dieser Software über den iTunes-Store untersagt.

Was kann so eine Infektion anrichten?

Ist ein Smartphone erst einmal von Schadsoftware durchdrungen, ist es ein Leichtes, diese Geräte und so die Nutzer zu verfolgen, persönliche Kontaktdaten

und Passwörter abzugreifen oder das Telefon gar als Abhörwanze zu betreiben. Kein einziger Account und kein Passwort, welches jemals auf so einem Gerät eingegeben worden ist, ist dann noch vertrauenswürdig. Das gilt auch für die Zugänge zu den App-Stores, die möglicherweise auch Zahlungen mit Kreditkarten zulassen.

Vorsicht mit App-Rechten!

Man sollte sich immer bewusst sein, das jede App, die bestimmte Rechte, wie etwa auf die Kamera, oder das Mikrofon, einfordert die Kamera bzw. das Mikrofon zu jeder Zeit auch benutzen kann. Insofern vertraut man immer dem Programmierer bzw. Anbieter der App. Besonders vertrauenswürdig müssen Apps sein, die eine VPN oder eine zusätzliche Tastatureingabemethode realisieren, da sie alle Eingaben bzw. den gesamten Netzwerkverkehr auch anderer Apps belauschen können. Wenn man Bedenken wegen der geringen Anzahl der bisherigen Installationen oder den geforderten App-Rechten hat, sollte man lieber nach einer alternativen App suchen.

Wie kommt die Schadsoftware auf das Smartphone?

Häufig installieren die Anwender die Schadsoftware selbst in Form von Spielen oder gefälschten Apps unklarer Herkunft. Google und Apple versuchen Schadsoftware aus dem Android Play Store bzw. dem iTunes App Store fernzuhalten, was ihnen aber nicht immer gelingt. Ganz besondere Vorsicht ist bei Apps aus alternativen App-Stores wie z.B. AndroidPit (Android) oder Cydia (für IOS-Geräte mit Jailbreak) geboten, da hier möglicherweise Apps mit sehr unklarer Herkunft gehandelt werden. Siehe auch diese Zusammenstellung von App-Stores für diverse Smartphone-Betriebssysteme. Viele Android-geräte werden bereits mit einem Zugang zu einem alternativen App-Store verkauft.

Die bei uns aktuell beobachteten Fälle mit XhostGhost haben gar eine manipulierte Entwicklungsumgebung für iPhone-Apps als Ursache. Diese manipulierte XCODE-Version wurde 2015 Entwicklern untergeschoben und hat dazu geführt, dass APPs wie WeChat oder die chinesische Version von “Angry Birds 2″ mit einem Trojaner infiziert worden sind.

Aber auch Sicherheitslücken in Smartphone-Betriebssystemen können die Ursache für eine Infektion mit Schadsoftware sein. Achten Sie darauf alle Sicherheitsupdates für Ihr Betriebssystem auch zu installieren. Auch die Apps sollten Sie regelmäßig aktualisieren.

Leider haben die Hersteller wenig Interesse daran, für Security-Updates zu sorgen, nachdem die Geräte erst einmal verkauft worden sind. Apple hat da ein abweichendes Geschäftsmodell und versorgt die sehr viel teureren IOS-Geräte recht lange mit Updates, während es bei Android-Geräten mit Updates eher mau aussieht. Android-Geräte, die von der alternativen Firmware LineageOS unterstützt werden (Geräteliste hier) können sehr viel länger sicher betrieben werden. Wer nachhaltig und IT-sicher agieren möchte, sollte nur Geräte kaufen, die in dieser Liste aufgeführt werden.

Einige Geräte sind „ab Werk“ mit vorinstallierten Apps des Herstellers oder gar eigenen App-Stores (siehe oben) ausgestattet, die Sicherheitslücken enthalten. Preiswerte Geräte aus China stehen in Verdacht, schon „ab Werk“ Schnüffelsoftware mitzubringen, die den Anwender ausspioniert. Update: Hier noch zwei ganz aktuelle Fälle (Smartphones von Blue Products und Nomu).

Auf Smartphones laufen Webbrowser, die wir ihre Desktop-Pendants Sicherheitslücken haben können. Insofern können Sie sich auch Schadsoftware per Drive-by-Download einfangen. Besonders perfide sind beispielsweise Pop-Ups auf Webseiten, die die Besucher zu Downloads überreden sollen. Sowohl für Android (Adblock Browser) als auch für IOS (Adblock Browser) gibt es mobile Adblocker, die die Gefahr von Drive-by-Downloads verringern.

Staatliche Malware – der Staatstrojaner

Eher ein politisches Trauerspiel ist es, dass nun auch Strafverfolgungsbehörden in Deutschland Sicherheitslücken ausnutzen oder für neue sorgen dürfen. Der Staatstrojaner soll Daten vor der sicheren Ende-zu-Ende-Verschlüsselung auf dem Gerät abgreifen. Das deutet auf ähnliche Technologien hin, wie Sie open bei VPN und Tastatur-Apps beschrieben worden sind. Auch solche durch Steuergelder finanzierte Trojaner können Sicherheitslücken enthalten, die möglicherweise von Kriminellen ausgenutzt werden.

Was tun bei einer erkannten Infektion?

Wenn die Infektion durch das ZIM erkannt wurde, bitten wir Sie umgehend die WLAN-Verbindung in das eduroam unterbrechen und das eduroam-WLAN-Profil löschen. Dann sollten Sie versuchen persönliche Daten vom Smartphone auf einen vertrauenswürdigen Speicher zu kopieren. Wenn Ihre Google bzw. Apple Zugangsdaten gestohlen worden sind, ist auch der Cloudspeicher dort möglicherweise nicht mehr sicher. Kopieren Sie alle Ihre persönlichen Daten (Kontakte, Fotos) auf einen PC oder die vertrauenswürdige Sciebo-Cloud (auch das Sciebo-Passwort müssen Sie nachher ändern!). Notieren Sie sich alle Zugangsdaten der installierten Apps/Dienste. Für Android-Gräte die OTG-fähig sind gibt es USB-Sticks, die sich für ein Backup auch direkt an der Mikro-USB-Buchse anschließen lassen. Alternativ tut es auch ein OTG-Adapter, an den schon vorhandene USB-Datensticks angeschlossen werden können.

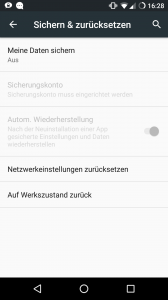

Setzen Sie erst danach Ihr Smartphone auf die Werkseinstellungen zurück. Unter Android geht das so: „Einstellungen“, „Sichern und Zurücksetzen“, „Auf Werkszustand zurück“.

Unter IOS müssen Sie nach Apples Anleitung vorgehen.

Ändern sie danach Ihr Uni-Passwort im Selfcareportal der Uni. Wir empfehlen Ihnen dringend auch die Passwörter der Google/Apple App-Store-Account und aller auf dem Smartphone verwendeter Dienste zu ändern! Dann können Sie Ihr Smartphone wieder neu mit Ihrem Google/Apple-Account einrichten. Sie sollten dann alle verfügbaren Updates herunterladen. Verzichten Sie darauf Ihr Smartphone mit Hilfe von Google „meine Daten sichern“ bzw. dem Pendant von Apple wieder automatisiert einzurichten, da Sie dann möglicherweise die Schadsoftware wieder automatisch installieren, wenn sie diese aus dem Google-play-Store installiert haben. Ignorieren Sie keinesfalls eine erkannte Infektion, da sowohl Ihre Privatsphäre als auch die Sicherheit des Uni-Netzes betroffen sind.

KinderUni-Vortrag auf der IdeenExpo 2017 in Hannover

Die IdeenExpo (mehr dazu in der Wikipedia) wird auch als das größte Klassenzimmer der Welt bezeichnet. Sie wird im zweijährigen Rhythmus seit 2007 auf dem Messegelände in Hannover ausgerichtet. Eins der Formate dort ist der Campus der Ideen mit der Kinderuni. In diesem Jahr konnten Andreas Michels und ich zu diesem Format mit einem interaktiven Vortrag mit dem Titel “Was jeder über Smartphones, das Internet und digitale Privatsphäre unbedingt wissen sollte” beitragen.

Andreas Michels und Andreas Bischoff beim Livehacking (Foto A. Michels – GOPRO Snapshot)

Die Kinder hatten dort großen Spaß und wir konnten auf sehr unterhaltsame Weise einiges an know how zu Bildrechten, Cybermobbing, Computersicherheit, Passwortregeln, Fake-News, Apps und Sicherheitseinstellungen für Smartphones “an das Kind bringen”. Aufgelockert durch eine eindrucksvolle Smartphone-Live-Hacking-Aktion, einem Versuch zur Funkwellenabschirmung, einem Computerspiel mit echten Menschen und einer Mittmach-Augmented-Reality-Pixel-Aktion haben wir das junge Publikum für das Thema Daten- und Privatsphärenschutz sensibilisiert.

Wir tauchen im “Best of the Day Video” der IdeenExpo 2017 vom 14.7.2017 auf (1:38):

Hier der Link zum youtube-Video (kein embed mehr wegen Google/doubleclick Tracking): https://www.youtube.com/watch?time_continue=137&v=IIDWDxA6rl0

Mehr Informationen zu der Thematik und eine Linksammlung hatte ich in meinem Blog-Artikel zur UniKids-Veranstaltung an der Universität Duisburg-Essen zusammengestellt.

Smartphones in Uni-Netz – die mobile Herausforderung

Im Jahre 2005 war noch kein iPhone in Sicht, trotzdem gab es schon lange vorher innovative Smartphones. Verbreitet waren vor 10 Jahren Geräte der Hersteller HTC mit Windows Mobile 2003 oder Nokia mit Symbian als Betriebssystem, die per Stift oder Tastatur bedient wurden. Die “Windows Mobile” Geräte hatten Bezeichnungen wie MDA oder XDA. Das Webforum XDA-Developers stammt übrigens aus dieser Zeit. Einer der Benutzer des Forums mit dem Namen Cyanogen veröffentlichte dort 2009 eine Android-Modifikation, die heute Basis für die führende Open-Source Android-Distribution ist. Der Marktführer bei Feature- und Smartphones war Nokia mit Geräten, die schon 2005 sowohl WLAN als auch Voice over IP unterstützten. Smartphones waren damals aber sehr teuer und Managern bzw. Firmenkunden vorbehalten. UMTS-Datenverträge schlugen mit wenig studierendenkompatiblen Preisen von weit über 60 € im Monat zu Buche.

Und heute?

Heute ist gibt es Datenflats für 2,95 € monatlich und das mobile Internet ist in den Ballungsräumen überall verfügbar. Es gibt kaum noch Mobilfunknutzer/-innen, die kein Smartphone verwenden. Für viele junge Menschen ist das Smartphone das zentrale Gerät für den Internetzugang und die Kommunikation. Ortsbezogene Dienste sind heute allgegenwärtig. Nutzerdaten für ortsbezogene Werbeprofile sind die Währung, in der heute Dienste und Apps bezahlt werden.

Wo geht es in Zukunft hin?

In der Rückschau sieht man, dass neue Technologien nicht von heute auf morgen etabliert werden, sondern dass sich die Entwicklung immer lange vorher abzeichnet. Allerdings ist immer schwer zu erraten, wohin die Reise wirklich geht. Während 2006 angenommen wurde, dass Mobiltelefone immer kleiner werden, ist derzeit das Gegenteil der Fall. Die Displays werden größer und hochauflösender. Die Nutzer wollen nicht irgendwelche Mobilseiten sehen, sondern “das ganze Internet”. Das ist übrigens das Argument, mit dem das erste iPhone beworben wurde. Andererseitshaben sich andere Vorhersagen bezüglich der Sprachein- und ausgabe für Smartphones bewahrheitet (Andreas Bischoff, Virtual Reality und Streaming-Technologien in der webbasierten multimedialen Lehre und für Ubiquitous Computing, BoD 2006.).

Neue mobile Anwendungen auch fürs lernen

Mobile Augmented Reality Anwendungen werden in Zukunft den Endkundenmarkt erreichen. Google bereitet mit den Produkten Glaces und Cardboard den Markt für solche Applikationen. Die Rechen- und Grafikleistung der mobilen Geräte öffnet diesen Technologien den Einsatz auf Geräten. Für die Hochschule können diese Entwicklungen im Bereich mobiles Lernen zukünftig sehr interessant werden. Mit ein wenig Fantasie lassen sich ganz neue mobile ortsbezogene Lernszenarien realisieren. In wenigen Jahren werden möglicherweise AR-Brillen mit Mobilfunkanbindung den Campusalltag dominieren. Interessant ist auch die mögliche Integration von neuen laserbasierten Projektoren in Mobiltelefonen.

Also alles gut?

Ein weiteres Zukunftsthema wird mobile Security werden. Ähnlich wie Windows auf dem Desktop ab Ende der 90er Jahre Ziel von Angriffen über das Internet wurde, blüht dieses Schicksal nun Android als dominierender Betriebssystemplattform für Smartphones. Ist ein Smartphone erst einmal von Malware durchdrungen, ist es ein Leichtes, diese Geräte und so die Nutzer zu verfolgen, persönliche Kontaktdaten und Passwörter abzugreifen oder das Telefon gar als Abhörwanze zu betreiben. Die Hersteller haben wenig Interesse daran, für Security-Updates zu sorgen, nachdem die Geräte erst einmal verkauft worden sind. Die großen Gewinner der Smartphone-Welle sind Konzerne wie Apple, Google und Amazon, die Nutzerdaten aggregieren und verkaufen. Die digitale Spaltung der Gesellschafft setzt sich im Mobilbereich fort. Aufgeklärte, kreative Nutzer beherrschen die Technologie, „rooten“ ihre Geräte, sind in der Lage Security-Fixes zu installieren und Werbeangebote zu blockieren, während das Gros der Anwender der Technologie und den Konzernen hilflos ausgeliefert sein wird. Information ist der Rohstoff des

21. Jahrhunderts und die Nutzer/-innen sind, wie auch in den sozialen Netzwerken, die eigentliche Ware. Ein erschreckendes Beispiel dafür ist Google. Der Dienst Google Now speichert beispielsweise die „Ok Google“ Sprachsuchen aller Nutzer für immer als Audio-Datei ab, sofern der Suchverlauf in den Benutzereinstellungen aktiviert ist.

Der große Datendurst

Die attraktiven neuen mobilen Dienste benötigen höhere Übertragungsbandbreiten und der mobile Datendurst steigt rasant an. Die Netze lassen sich aber nicht beliebig leicht ausbauen. Bezüglich der für den Mobilfunk freien Frequenzen setzt die Physik Grenzen durch die notwendigen Antennengrößen bei niedrigeren und der höheren Dämpfung bei höheren Frequenzen. Die Deregulierung der nutzbaren Frequenzbänder kann da nur wenig Abhilfe schaffen. Der prognostizierte exponentielle Anstieg der Datenmenge in den mobilen Netzen kann nur durch eine erhöhte Dichte von Mobilfunkantennen mit kleinerer Reichweite, mit sogenannten Femtozellen realisiert werden. Es ist durchaus denkbar, dass in einigen Jahren das ZIM neben WLAN-Accesspoints auch solche Femtozellen am Campus installieren wird. Die Mobilfunkprovider reagieren auf den Kapazitätsengpass mit einer Kontingentierung des Datenvolumens. Das Argument, durch das immer verfügbare schnelle LTE-Mobilfunknetz werde die „alte“ WLANTechnologie überflüssig, relativiert sich durch die Limitierung durch Volumentarife. Daraus folgt für die Hochschule, dass der Ausbau von WLAN als Alternative zu LTE mit hoher Priorität vorangetrieben werden muss. In Zukunft muss dabei auf den 5GHz-Frequenzbereich mit seinen höheren Datentransferraten und Kanälen fokussiert werden, um eine hohe Qualität für die Nutzung zu gewährleisten. Es ist zu erwarten, dass bald alle Smartphone-Hersteller den überlegenen 5GHz 802.11ac-Standard unterstützen werden. Innovative Verfahren, wie die auch für das „Freifunk“ eingesetzte WLAN-Mesh-Funktechnik werden zukünftig auch auf dem Campus eine große Rolle spielen. Vielleicht wird das Bandbreitenproblem auch durch sich selbst organisierende Mesh-Netze, bestehend aus den Smartphones der Nutzer, zu lösen sein. Die technischen Voraussetzungen bringt das Linux-basierte Android zumindest theoretisch mit. Man darf gespannt sein!

Diesen Artikel hatte ich ursrünglich für die Broschüre 10 Jahre ZIM an der Universität Duisburg-Essen erstellt.

Keine Wanze am Handgelenk – das Android-Wear Smartwatch Mikrofon und die Spracherkennung abschalten

Eine ebenso bequeme wie vielleicht auch erschreckende Fähigkeit von Smartwatches ist die eingebaute Bedienung per Spracherkennung.

Für Android Wear hat Google gar nicht vorgesehen, dass die Spracherkennung sinnvoll deaktivierbar ist. Nur im Flugmodus, in dem die Uhr gänzlich an der Kommunikation gehindert wird, ist auch die Spracherkennung deaktiviert. In diesem Modus ist aber keine sinnvolle Nutzung der Smartwatch möglich, selbst die Zeit wird nach einer Weile nicht mehr zuverlässig angezeigt, was bei einer Uhr eine Katastrophe ist. Es ist anzunehmen, dass Apple bei der Apple Watch ähnlich verfährt.

Eine Suche nach einer Möglichkeit zur Deaktivierung der Spracherkennung bei Android Wear ergab nur zwei Hits, einen bei xda-Developer und einen bei Android-hilfe.de. Beides Anfragen nach einem solchen Feature aber keine hilfreichen Antworten. Offensichtlich gehöre ich zu der Minderheit der Nutzer, die keine Abhörwanze mit sich herumtragen möchten. Ich halte Spracherkennung für ein sehr nützliches Feature und habe mich in meiner Forschungtätigkeit ausfürlich damit beschäftigt (siehe hier und hier) aber ich möchte Sprachsamples von mir nicht in der Cloud bei Google gespeichert haben.

Aktiv ist die Spracherkennung immer, wenn die Uhr, bzw. der Arm angehoben wird, da sie dann auch per Keyword „Ok Google“ aktiviert wird. Die Kunstpause, die entsteht wenn ein Suchwort gesprochen wird, deutet darauf hin, dass die Sprachverarbeitung in der Cloud erfolgt. Da die Erkennung immer läuft, kann eine Wear-Smartwatch meiner Meinung nach auf nichtöffentlichen Sitzungen oder bei privaten Gesprächen gar nicht verwendet werden.

Auch der mögliche Missbrauch durch Menschen in Sprechweite, andere Apps oder Radio- und Fernsehton mit “OK Google wähle 0900-XXX” muss bedacht werden. Eine dauerhaft aktivierte Spracherkennung ist wie eine offene Konsole, an der jeder beliebige Kommandos eingeben kann.

Um Abhilfe zu schaffen, habe ich eine kleine Android Wear App geschrieben, welche das Mikrofon stummschaltet. Die Smartwatch ist damit weiterhin nutzbar für Notifikationen und andere Applikationen, die kein Mikrofon erfordern.

Die App kann hier im Play-Store heruntergeladen werden. Sie installiert eine Wear-App mit dem Namen „Mute Wear Mic“ auf der Smartwatch, die per Checkbox das Mikrofon abschaltet. Ihre Privatsphäre und die Ihrer Freunde und Kollegen wird mit dieser App geschützt. Um die Spracherkennung wieder einzuschalten, muss die App erneut aufgerufen und das Häkchen erst gesetzt und dann wieder entfernt werden.

Update: Die App funktionierte zunächst nicht mit der Moto360 von Motorola, da alle Motorola-Androidgeräte den Systemaufruf zum “muten” des Mikrofons nicht unterstützen. Nun ist die App um ein spezieller Verfahren für Motorola ergänzt worden. Ich benötige aber noch Rückmeldungen von Motorola Nutzern.

Die App erfordert Rechte zur Änderung der Audioeistellungen.

Eine Datenschutzerklärung für die App habe ich hier erstellt.

Wirklich 100% sicher, dass die Smartwatch nicht mithört kann man dann leider auch nicht mehr sein, da die NSA mit dem Projekt Irritant Horn an einem Verfahren gearbeitet hat, welches per Man-in-the-Middle die App-Stores von Google und Samsung manipulieren sollte.

Schade ist allerdings, dass immer mehr Nutzern Ihre Privatsphäre egal ist, da Sie davon ausgehen, dass die NSA eh an alle Daten kommt. Oder Ihnen ist Ihre Privatsspäre zugunsten von etwas Komfort egal. Interessant ist, was Edward Snowden kürzlich dazu beigetragen hat:

Smartwatches an der Hochschule – das Wissen der Welt am Handgelenk oder Uni schummeln 4.0?

Das Erscheinen der Apple Watch verstärkt bzw. weckt erst das öffentliche Interesse für Smartwatches. Schlaue Uhren gab es aber schon Mitte der neunziger Jahre. Die Timex Datalink konnte beispielsweise schon Termine und Aufgaben vom PC über Microsoft Schedule+ (dem Outlook Vorläufer) mit einem Bildschirm-Blinkprotokoll übertragen.

Auch Smartwatches für Android gibt es schon eine ganze Weile. Die frühen Geräte, wie beispielsweise die Sony Smart View realisieren im Wesentlichen nur ein kleines Zusatzdisplay, das über Bluetooth vom Smartphone aus angesteuert wird. Nach dem Erscheinen der Pebble Smartwatch, für die eine sehr erfolgreiche Crouwdfunding Kampagne auf Kickstarter durchgeführt wurde, hat es verstärkte Bestrebungen von Google (Android Wear) und Apple (Apple Watch) gegeben, um die offensichtliche Nachfrage zu befriedigen.

Welche Features bieten Smartwatches?

- Notifikation

Der Benutzer einer Smartwatch kann per Vibration über eingehende Mails und Nachrichten (Chats, RSS-Feed, SMS) informiert werden. Keine E-Mail wird mehr verpasst.

- Sensoren

Eingebaute Beschleunigungssensoren sollen die Bewegungen des Trägers überwachen. Als Anwendungen sind diverse e-Health-Applikationen gedacht. Außerdem können diese Sensoren zur Gestensteuerung von Applikationen verwendet werden.

- Spracheingabe

Die durch die Größe einer Uhr sehr limitierten Möglichkeiten zur Ein- und Ausgabe von Daten verlangen nach neuen Methoden der Bedienung. Spracheingabe mit Spracherkennung ermöglicht die einfache Bedienung einer Smartwatch. Zumindest bei Android Wear lässt sich die Sprachsteuerung aber nicht deaktivieren, die Uhr hört also immer zu, auch wenn sie erst mit der Phrase “OK Google” aktiviert werden muss. Auch die Phrase muss per Spracherkennung detektiert werden, also läuft die Erkennung ständig. Nur wenn die Smartwatch in den Flugmodus geschaltet wird, ist auch die Spracherkennung abgeschaltet. Dann lässt sich die Uhr aber nicht mehr sinnvoll nutzen.

- Anzeige

Im Gegensatz zu einer normalen Uhr können auf dem Display einer Smartwatch beliebige Inhalte angezeigt werden.

- Apps

Sowohl die Pebble-Smartwatch, Android Wear als auch die Apple Watch verfügen über ein Programmierer-API, mit dem fast beliebige Apps realisierbar sind. Der Phantasie der Entwickler sind nur durch Größe des Displays und der Akkulaufzeit Grenzen gesetzt.

- Akkulaufzeit

Die derzeit erhältlichen Smartwatches sind aber noch mit einem Makel behaftet. Je nach Nutzungsintensität und Fabrikat hält der Akku in so einer Smartwatch 2-3 Tage durch, bei sehr intensiver Nutzung sagar nur einen Tag. Nur die ursprüngliche Pebble-Smartwatch bringt es, durch das vernünftigerweise verbaute e-Ink-Display auf eine Woche Laufzeit, was verglichen mit herkömmlichen Uhren immer noch sehr gewöhnungsbedürftig ist.

Gesellschaftliche Auswirkungen

Da die Spracherkennung in der Cloud realisiert wird, dürfen Smartwatches bei privaten Gesprächen oder nichtöffentlichen Sitzungen eigentlich nicht verwendet werden. Es bleibt spannend zu beobachten, wie diese Geräte im täglichen Leben angenommen und toleriert werden. Ähnliche ubiquitär nutzbare Geräte wie die Google Glasses haben zu einen Verbot der Glasses in vielen Kinos und Diskotheken in den USA geführt.

Update: Zumindest für Android habe ich selber für Abhilfe gesorgt.

Welche Auswirkungen die Allgegenwart von Smartwatches haben kann, insbesondere wenn Krankenkassen an die Bewegungsdaten kommen, kann hier nachgelesen werden:

http://www.taz.de/Fitnessbaender-und-Krankenkassen/!158223/

Ob die Notifikation per Vibration die “allways on”-Mentalität der Nutzer noch weiter verstärkt und die Work-Life-Balance noch weiter in eine Schieflage kippt bleibt abzuwarten.

Schummeln 4.0 – welche Auswirkungen hat die Verbreitung von Smartwatches auf die Hochschule?

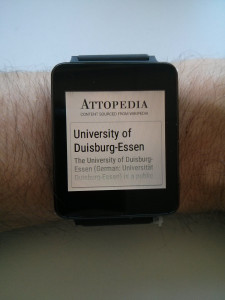

Ebenso wie in Klausuren Mobiltelefone und Smartphones nicht zugelassen sind, können selbstverständlich auch Smartwatches nicht zugelassen werden, da sie eigentlich nur eine Erweiterung eines Smartphones darstellen. Eine geflüsterte Spracheingabe kann einem Prüfling einen Vorteil in einer Klausur verschaffen, wenn die Smartwatch über das per Bluetooth verbundene Smartphone beispielsweise über Wikipedia Informationen herbeiholt.

Da Smartwatches nicht einfach von gewöhnlichen Uhren zu unterscheiden sind, ist zu erwarten, dass das Tragen von Uhren in Klausuren generell untersagt wird. Übrigens können auch gewöhnliche Smartphones per Ein-Ausgabe über Spracherkennung und Sprachausgabe, oder einfach ein Telefonat während einer Klausur, mit fast unsichtbaren in Ear-Bluetooth-Headsets für eine Täuschung eingesetzt werden.

Siehe auch :

http://spystudy.de/Drahtlose-Kopfhoerer/Drahtlose-Kopfhoerer-14/

Mobile Learning mit Smartwatch

Eine möglicherweise recht spannende Anwendung für Smartwatches ist mobiles E-Learning, auch unter der Bezeichnung M-Learning bekannt. In der Frühphase der „Mobile Learning“ wurde auch von „Microlearning“ gesprochen. Dort ging es um die Rezeption kleiner Informationshäppchen mit mobilen Geräten. Vielleicht kommt es ja durch Smartwatches zu einer Renaissance des Microlearning. Ich habe schon auf Displays mit wesentlich geringerer Auflösung M-Learning Anwendungen realisiert (siehe hier Seite 8).

Sprich Freund und tritt ein – Sprachausgabe für den Raspberry Pi mit eSpeak und SVOX-pico

Embedded Computer sind je nach Einsatzgebiet häufig nicht mit Bildschirmen oder Displays ausgestattet. Wenn sie aber in wechselnden Umgebungen mit oder ohne DHCP eingesetzt werden, ergibt sich häufig die Anforderung einmal schnell die bezogene oder eingestellte IP-Adresse herauszufinden. Natürlich lässt sich dieses Problem komfortabel mit DynDNS lösen, wenn der Rechner auch wirklich mit dem Internet verbunden ist. Ansonsten bleibt immer nur die Suche nach einem neuen Netzwerkgerät im Webinterface des Routers.

Diese Anforderung hatte ich selber ursprünglich für einen mobilen Roboter, der sich in wechselnden Umgebungen bzw. WLAN-Netzen bewegen konnte und per Webinterface bedient wurde. Um den Roboter initial zu finden, musste die IP-Adresse bekannt sein.

Aber auch für Zwecke der Heimautomatisierung eingesetzte Mini-Rechner müssen nicht immer mit Display betrieben werden. Für die Ausgabe seltener Störungen bietet sich das Audio-Interface, also die Soundkarte, als preiswerte und stromsparende Alternative an.

Mein mobiler Activemedia Pioneer 3AT Roboter mit Sprachausgabe 2006 FernUni in Hagen, damals realisiert mit MBROLA

Computergenerierte künstliche Sprachausgabe wird mit sogenannter Text-to-Speech-Software TTS realisiert. Diese Software setzt mit Hilfe von umfangreichen Aussprache-Lexika oder Heuristiken (Regeln) für die Zielsprache geschriebenen Text zunächst in eine Abfolge einzelner Laute (Phoneme) um. Die einzelnen Laute, bzw. deren Kombinationen werden entweder von einem Menschen bei der Erstellung der Software eingesprochen oder ebenfalls synthetisch (Signalsynthese oder Formantsynthese) erzeugt. Neuere Systeme basieren auf einem umfangreiche Wortschatz an von einem Menschen gesprochenen Worten, so das eine nahezu natürliche Sprache generiert werden kann. Selbst die Herausforderung eine natürliche Sprachmelodie (Prosodie) zu erzeugen, scheinen moderne kommerzielle Systeme zu meistern. Nun erfordert so eine hochqualitative Sprachdatenbank sehr viel Speicherplatz und ist aufwändig und teuer zu produzieren. Trotz allem gibt es im Open-Source-Bereich brauchbare und auch schlanke freie TTS-Programme. Eine sehr Ressourcen-sparende TTS-Software ist eSpeak. Diese Software wurde ursprünglich auf einem Acorn RISC_OS Computer, also auch auf einer ARM-Architektur, entwickelt und eignet sich durch Ihre Kompaktheit, Ausführungsgeschwindigkeit und geringen Speicherbedarf besonders für Embedded Systeme. Außerdem unterstützt espeak über 20 Sprachen. An die Aussprache muss man sich etwas gewöhnen, sie ist aber verständlich.

Die auf dem Raspberry-Pi verwendete Debian-Variante Rasbian unterstützt eSpeak out-of-the-box.

Mit

sudo apt-get install espeak

ist die Installation erledigt. Die Ausgabe testen kann man testen, nachdem man das Audiointerface auf den Klinkenstecker per Alsamixer umgestellt hat. Default ist beim Rasberry PI Audioausgabe über HDMI. In /etc/config.txt kann das aber auch fest eingestellt werden.

sudo amixer cset numid=3 1

espeak -vde “hallo welt hier spricht der räspberri pei”

Wenn keine Option -w angegeben wird, gelangt die Ausgabe direkt an das Audio-Device /dev/dsp .

Höhere Sprachqualität mit SVOX-Pico

Eine Alternative mit der derzeit besten Sprachqualität im Open-Source-Bereich stellt die SVOX-Pico-TTS-Engine dar. Vielleicht kommt dem einen oder anderen Nutzer die Stimme bekannt vor. SVOX-Pico ist die in den Android-Versionen 2.1-2.3 eingesetzte Default-Sprachausgabe. Die neue, ab der Version 4.0 von Google für Android eingesetzte TTS-Engine, basiert leider auf Closed-Source-Software. Die SVOX-Pico TTS-Engine ist übrigens auch die Default-Engine für meine Wikipedia-Sprachausgabe Pediaphon und unterstützt neben Englisch (UK und US), Deutsch, Französisch auch Italienisch und Spanisch in hoher Qualität.

SVOX-Pico liegt als Open-Source vor, ist auf diverse Linux-Varianten portiert worden und lässt sich z.B. unter Ubuntu einfach mit sudo apt-get install pico2wave installieren. Für Raspbian muss das Paket selber kompiliert werden. Alternativ können Sie mein Debian-Paket für Rasbian ARM einfach herunterladen (MD5-Hash: b530eb9ff97b9cf079f622efe46ce513) und mit den Kommandos

apt-get install libpopt-dev

sudo dpkg --install pico2wave.deb

auf dem Rasberry Pi installieren. Das libpopt-dev ist ebenfalls erforderlich.

Mit

sudo amixer cset numid=3 1

pico2wave --lang=de-DE --wave=/tmp/test.wav "hallo welt hier spricht der räspberri pei"; play /tmp/test.wav;rm /tmp/test.wav

können Sie die Sprachausgabe testen.

Mit

sudo apt-get remove pico2wave

kann man das Debian-Paket auch wieder sauber deinstallieren.

Wer selber kompilieren möchte, muss neben know how etwas Geduld mitbringen.

Um die Quellen zu kompilieren ist neben automake auch das libtool erforderlich:

git clone -b upstream+patches git://git.debian.org/collab-maint/svox.git svox-pico

apt-get install automake libtool libpopt-dev

automake

./autogen.sh

./configure

make all

make install

Alternativ kann man auch ein direkt ein Debian-Paket bauen, dass auch sauber wieder aus dem System entfernt werden kann.

Ich habe zusätzlich für mein Binary die GCC-Optionen

-mcpu=arm1176jzf-s -mfpu=vfp -mfloat-abi=hard

passend für den Raspberry Pi angepasst, damit auch die Hardware floation-point Unterstützung genutzt wird.

Um dann z.B. beim Bootvorgang automatisch die IP-Adresse des Pis zu sprechen, habe ich in der /etc/rc.local folgende Kommandos eingefügt:

/usr/bin/amixer cset numid=3 1

/usr/bin/espeak -vde "meine ei pie Adresse lautet $_IP"

Sicherlich lassen sich noch eine Menge anderer sinnvolle Anwendungen für eine Sprachausgabe auf dem PI finden. Mit seinen Sensoren kann der Pi auch als ein preiswertes Hilfsmittel für Blinde-Nutzer eingesetzt werden.

CeBIT 2014 Tipps – ein Merkelphone macht noch keinen Sommer – IT im Schatten der NSA-Affäre

Als Überzeugungstäter war ich auch im Jahr 2014 wieder auf der CeBIT, obwohl ich jedes Mal denke die Messe hat sich überholt. Man muss nicht wirklich dort gewesen sein. Aber die unaufgeregte fast provinzielle Atmosphäre dort gefällt mir wesentlich besser als die unglaublich hippe Dot-Com-Zeit im Hannover der Jahrtausendwende.

Obwohl Datenschutz auch auf den letzten beiden CeBIT-Messen ein Schwerpunktthema war, war ich doch gespannt, wie sich die NSA-Affäre auf die IP-Welt dort so auswirkt. Business as usual mit Daten weltweit verteilt in der Cloud, oder auch kritische Töne auf der IT-Messe? Die NSA-Affäre beginnt vielleicht nun einigen Anbietern wirklich Geld zu kosten und die Kunden sind für das Thema Datensicherheit sensibilisiert worden. Auf der CeBIT war dazu aber bis auf Lippenbekenntnissen recht wenig zu hören. Das Thema Cloud wurde weiter ge-hyped als ob nichts geschehen wäre. Allerdings gab es wieder viel Interesse an Live-Hacking-Events mit mobilen Endgeräten. Zumindest die Nutzer scheinen also sensibilisiert zu sein. Die Firma SecuSmart positioniert das Merkelphone nun auch für Firmen- und Privatanwender, aber das nützt nicht wirklich etwas, solange die Bundesregierung in der NSA-Affäre völlig untätig bleibt.

Ärgerlich war wieder einmal die CeBIT-App. Die Messe-AG greift in diesem Bereich immer wieder sicher ins Klo. Nicht nur das wirklich krude Bedienkonzept für eine App, die man ja nur kurz bei einem Messebesuch bedienen soll, sondern auch technische Dinge wie der Akku- und Datenverbrauch sind eine Katastrophe. Aussteller in der Suche zu finden ist Glückssache und ein Klick auf die Standnummer holt nicht etwa den Messeplan nach vorn, es passiert einfach gar nichts. Besonders glücklich ist der Messebesucher, wenn er für eine frisch installierte App sofort Datenupdates ziehen muss. Ich kann nur jedem Benutzer raten, sich einfach die PDF-Pläne herunterzuladen. Vielleicht kommt die Messe-AG ja einmal auf die Idee die Ausstellerdaten einfach als Datenbankexport öffentlich zu machen. Dann gibt es bestimmt sofort sehr viel bessere open source Lösungen.

Die CeBit App stürzt gerne mal ab und frisst Daten

Wirklich innovative Dinge bekommt man auf der CeBIT leider nur noch im Hochschulbereich zu sehen. Dort war das DFKI mit einem affenartigen Roboter zu sehen und hatte auch interaktives Fernsehen verknüpft mit semantic web im Gepäck. Eine schönen orangenen NAO habe ich mir direkt beim Hersteller Aldebaran angeschaut. Auch weiterhin werden NAOs leider nur an Hochschulen verkauft, Privatleute haben keine Chance. Der Preis liegt auch immer noch wie festgenagelt bei ca. 5000 €.

Absolute Publikumsmagneten waren 3D-Drucker von denen es eine ganze Batterie in unterschiedlichen Ausprägungen von unterschiedlichen Herstellern zu sehen gab (MakerBot Mini, Ultimaker, Airwoolf 3D, Zmorph). Pearl setzt dem Trend einmal mehr die Krone auf und bietet ein etwa Lötkolben-großes freihändiges Gerät für Leute mit absoluter Körperbeherrschung an. Eigentlich ist es aber nur eine bessere Heißklebepistole, die aber das gleiche Granulat wie in den 3D-Druckern als Druckmedium verwendet.

Auch Quadcopter-Drohnen scheinen nun im Endkundenmarkt angekommen zu sein. Die Firma DJI (www.dji.com) hatte von der relativ kompakten Phantom 2 Vision bis hin zu dem beeindruckenden, vielleicht sogar angsteinflößenden Modell mit der Bezeichnung „Spreading Wings S1000 Premium“, die eine ganze DSLR tragen kann, eine ganze Palette von Kameradrohnen im Programm. Nicht auszudenken wenn, wie bei Daniel Suarez im Roman kill decision jemand auf die Idee kommt die Nutzlast zu verändern.

Was mir auch noch außerordentlich gut gefallen hat sind die wirklich todschicken Rechner von “i am eco” (www.iameco.com), die eigentlich als nachhaltige Computer gedacht sind. Die edlen wohnzimmertauglichen Holzgehäuse sind aus nachhaltig in Europa hergestellten Hölzern gefertigt. Das wunderschöne D4R-Laptop (Notebook, auch die Bezeichnung scheint nachhaltig zu sein ![]() wird mit Abfallhölzern aus der Möbelproduktion aufgehübscht. Technisch verbinden die Rechner stromsparende, lüfterlose (das Standgerät mit Dual Core Prozessor und 7 Watt) Green-IT mit attraktiven Äußeren. Das „Laptop”-Notebook ist sogar auch mit aktuellem Core i7 Prozessor erhältlich.

wird mit Abfallhölzern aus der Möbelproduktion aufgehübscht. Technisch verbinden die Rechner stromsparende, lüfterlose (das Standgerät mit Dual Core Prozessor und 7 Watt) Green-IT mit attraktiven Äußeren. Das „Laptop”-Notebook ist sogar auch mit aktuellem Core i7 Prozessor erhältlich.

Diese Rechner sollen für 10 Jahre in Benutzung bleiben, was zunächst einmal recht ambitioniert klingt. Da sich ja auch in den letzten fünf Jahren die Taktfrequenzen nicht mehr wesentlich erhöht haben, kann das bei Verwendung geeigneter Betriebssysteme vielleicht sogar funktionieren. Auf jeden Fall sind die Geräte einfach schön und werden Ihren Markt sicher finden.

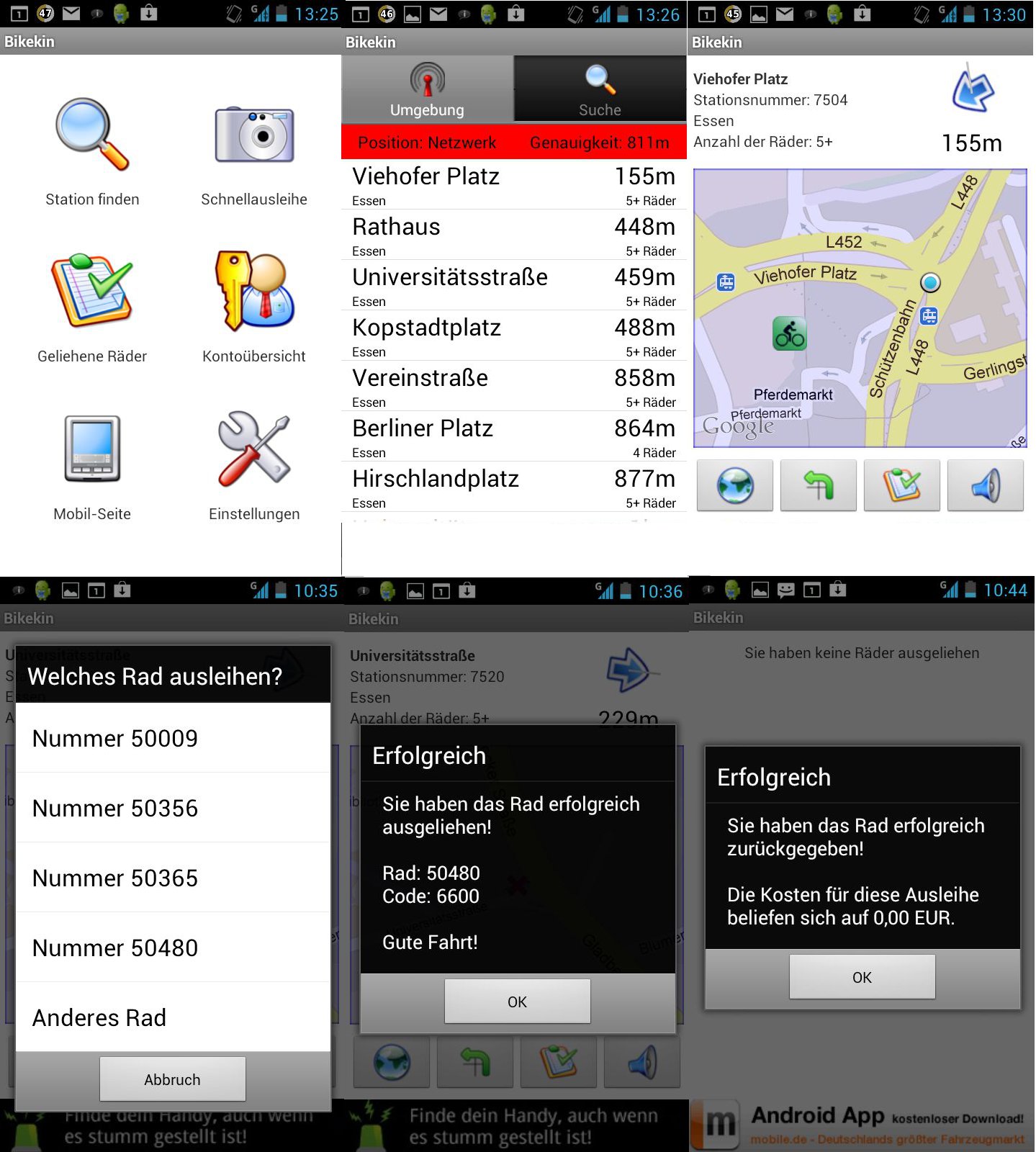

Dienstfahrt einmal anders – unterwegs am Campus mit Fahrrad und App!

Nicht nur die beiden Campi der Universität Duisburg-Essen sind etwas weiter voneinander entfernt, auch an den Standorten verfügt die Universität über verteilte Einrichtungen. Wenn häufig verschiedene entfernte Gebäude der Hochschule besucht werden müssen, bietet sich neben öffentlichen Verkehrsmitteln auch das Fahrrad als ökologisches und nachhaltiges Verkehrsmittel an. Wer mit dem Auto oder per ÖPNV anreist, hat aber meist kein Fahrrad zur Hand. Ein Dienstfahrrad wäre für diesen Einsatzbereich perfekt. An der Hochschule gibt es neben der Initiative „FAHR RAD UDE!“ auch weitere Initiativen zur Nachhaltigkeit . Die FAHR RAD UDE! verbreitet übrigens Neuigkeiten für Fahrradnutzer in einem eigenen Newsletter. Aber es gibt jetzt ja an vielen Standorten im Ruhrgebiet das „metropolradruhr“. Auch an beiden Campi und in der Nähe anderer Standorte sind neuerdings metropolradruhr Leihräder vorhanden.

Duisburg Uni-Nord Lotharstraße: Stationsnummer: 7421, Uni Lotharstraße / Walramsweg: Stationsnummer: 7422

Essen Universität: Stationsnummer: 7561, Universitätsstraße: Stationsnummer: 7520, Viehofer Platz: Stationsnummer: 7504

Weniger bekannt ist vielleicht, dass Inhaber eines VRR-Tickets (Ticket1000, Ticket2000, Firmenticket) täglich eine halbe Stunde kostenlos eines der Räder benutzen können. In Essen gibt es derzeit eine Sonderaktion „Stadtradeln in Essen“ (bis zum 22. September 2012 bis zu 24h kostenlos radeln, Gutscheincode 937937 im Kundenkonto eingeben). Ein besonderer Vorteil für das Szenario Dienstfahrt ist die Möglichkeit ein Fahrrad an einer anderen Station wieder abzugeben.

Die Nutzung nach Anmeldung bei www.metropolradruhr.de erfolgt bequem per Mobiltelefon. Als Bezahlverfahren sind Kreditkartenzahlung oder Bankeinzug vorgesehen. Die Zahlung per Kreditkarte kann bei diesem Anbieter allerdings nicht wirklich empfohlen werden, da im Zuge der Anmeldung eine Art Online-Konto bei einem Zahlungsdienstleister mit Namen Worldpay eingerichtet wird. Alternativ ist auch eine Anmeldung an VRR-Kundenzentren und Tourist Informationen möglich. Bei der Anmeldung sollte eine Mobilfunknummer oder eine E-Mailadresse angegeben werden (leider ist beides optional), da sonst eine sinnvolle Nutzung nicht möglich ist.

Ausgeliehen wird ein Rad einfach per Anruf, in einem einfachen Sprachmenü wird die Radnummer eingegeben und die Nummer des Zahlenschlosses wird angesagt. Zur Sicherheit wird der Schlosscode auch noch per SMS übermittelt.

Die Rückgabe erfolgt dann auch einfach per Anruf an der Zielradstation. Tatsächlich fahren Mitarbeiter des Anbieters umher, warten die Fahrräder und sorgen dafür, dass der Schlosscode regelmäßig geändert wird.

Besonders spannend wird die Nutzung der Leihräder aber erst für die Nutzer moderner Smartphones. Vom Betreiber Nextbike bereitgestellte Apps für Android und iPhone, bzw. eine für Andoid empfehlenswerte App eines Fremdanbieters (bikekin) ermöglichen eine sehr komfortable Ausleihe über das mobile Internet. Die Suche nach der nächstgelegenen Station mit aktueller Fahrradbelegung ist ebenso integriert wie neuerdings die komfortable Schnellausleihe per QR-Code.

Auch die Rückgabe erfolgt über das Internet, so dass keine Kosten für ein Telefonat anfallen. Interessanterweise arbeitet Metropolradruhr, bzw. die sich dahinter verbergende Firma Nextbike deutschlandweit, so dass in vielen Städten problemlos Fahrräder ausgeliehen werden können (selbst ausprobiert in Nürnberg und Berlin).

Im Ruhrgebiet wird derzeit das Angebot stark ausgebaut. Neuerdings sind auch alle Stationen mit einem eTicket-RFID-Reader ausgestattet, so dass dort mit dem Ticket direkt ausgeliehen und zurückgegeben werden kann. Auch eine Anmeldung ist dort nun möglich. Die Radstationen verfügen dazu über ein Mobilfunkdatenmodem und werden per Solarzellen mit Strom versorgt.

Wer bei der Dienstfahrt ins Schwitzen gerät, dem stehen als Angebot des Hochschulsports Dusch- und Umkleidemöglichkeiten für Radfahrer an beiden Campi zur Verfügung!