Akustikkoppler

bloggen mit 300 Baud – das Weblog von Andreas Bischoff

Kategorie: IT-Sicherheit

Sicher verschlüsseln in der (Sciebo/Nextcloud/Onedrive/DropBox) Cloud, auf Windows-Shares und auf der lokalen Platte mit Cryptomator

Alle kennen das Problem: Daten austauschen, die vielleicht personenbezogene oder gar besonders schützenswerte Daten enthalten oder einfach nicht für neugierige Augen gedacht sind.

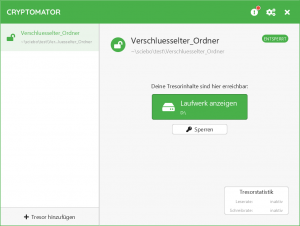

Insbesondere wenn die Dateien groß sind, eignet sich E-Mail gar nicht dafür. Auf Cloudservern kann theoretisch immer der Betreiber die Inhalte sehen und bei den so beliebten Transferverzeichnissen als Windows-Shares kann die ganze Arbeitsgruppe draufschauen. Da kommt Cryptomator ins Spiel. Auch wenn die Download-Seite und Doku nur in Englisch verfügbar sind, ist das das GUI des Programms auch in Deutsch realisiert. Das Open Source (im Github kann man z.B. zur Doku beitragen) Tool Cryptomator verschlüsselt ähnlich wie kommerzielle Alternativen wie Boxcryptor (Boxcryptor ist nur für private Nutzung kostenlos) und Teamdrive (kommerziell und teuer) Daten in Verzeichnissen auf Cloudspeichern (Sciebo, Nextcloud {darüber sogar auf AWS S3 Buckets oder CEPH}, OneDrive) aber auch auf Windows-Shares oder lokalen Platten und USB-Wechseldatenträgern. Das Schöne daran: Das Tool ist für Windows, MacOS, Linux, Android und IOS verfügbar und kostet auch für kommerzielle Nutzung nichts. Unter Windows arbeitet es transparent im Dateimanager und hängt verschlüsselte Ordner nach Eingabe des Schlüssels als neuen Laufwerksbuchstaben ein. Der Betreiber des Cloud-Speichers oder ein Finder eines Wechseldatenträgers (USB-Stick) kommt nicht an die Daten. Microsoft ist aber leider bekannt dafür, dass verschlüsselte Container (um genau so etwas handelt es sich) in Azure in der Vergangenheit gerne mal gelöscht wurden. Für eine Datensicherung sollte man also (wie immer) trotzdem sorgen.

Scheinbar warnt auch neuerdings Ondrive vor Cryptomator-Dateien, weil es sie fälschlicherweise für das Werk eines Verschlüsselungstrojaners hält. Microsoft möchte die dort gespeicherten Daten möglicherweise auch für das Trainig von neuronalen Netzen (KI) verwenden. Diese Warnung kann man also getrost ignorieren.

Cryptomator funktioniert auch wunderbar mit Cloudspeichern, die schon als Verzeichnis in Windows bzw. Linux oder MacOS abgebildet sind, z.B. mit installiertem Sciebo- oder im Nextcloud-Client. Ebenso einfach ist es ein verschlüsseltes Verzeichnis auf dem Windows-Transfer-Share zu erzeugen.

Die oben erwähnten besonders schützenswerten Daten nach DSGVO dürfen übrigens möglicherweise auch verschlüsselt nicht in einer Cloud gespeichert werden. Im Zweifelsfall immer den zuständigen Datenschutzbeauftragten dazu befragen. Wenn das Passwort/der Schlüssel bekannt ist, kann man verteilt mit verschlüsselten Dateien in der Cloud arbeiten.

Aber Achtung: Verschlüsselt heißt hier: Die Daten sind sicher verschlüsselt und lassen sich ohne den Schlüssel nicht wiederherstellen!

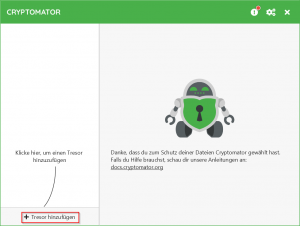

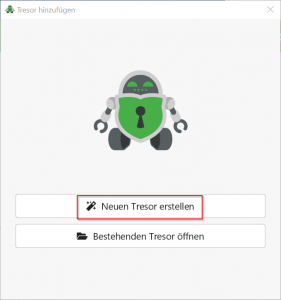

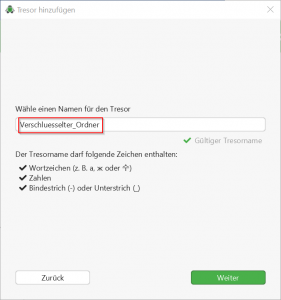

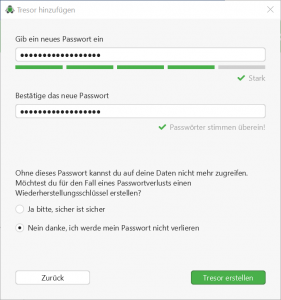

Hier mal im Schnelldurchlauf einige Screenshots, aber die Bedienung ist eigentlich sehr intuitiv. So erstellt man ein verschlüsseltes Verzeichnis (in Cryptomator “Tresor” genannt):

Benennung ist egal, ich selber benutze aber keine Sonder- und Leerzeichen in Dateinamen

Dann wird nach einem Passwort gefragt, das man niemals vergessen sollte (alternativ kann man einen Widerherstellungsschlüssel speichern (default):

Jetzt ist Cryptomator einige Sekunden mit sich selbst beschäftigt.

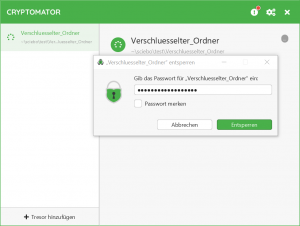

Dann wird man gebeten das Passwort wieder einzugeben, damit der neu erzeugte Ordner entschlüsselt wird:

Das Ganze funktioniert mit beliebigen Cloudspreicher, sofern sie transparent in das Dateisystem eingebunden werden.

Das Ganze funktioniert mit beliebigen Cloudspreicher, sofern sie transparent in das Dateisystem eingebunden werden.

Nach dem “Entsperren” habe ich ein neues Laufwerk D: wo ich geheime Dinge speichern kann. Wichtig die “Tresor”-Datei liegt weiterhin woanders und dort direkt darf nicht geschrieben werden:

Solange das Verzeichnis nicht wieder gesperrt wird komme ich (und alle Windows-Programme) da dran. Wenn ich wieder im Crytomator sperre (mit Klick auf “sperren”):

verschwindet das entschlüsselte Laufwerk D: und die Daten im Ursprungsverzeichnis in der Cloud oder auf dem Share sind so verschlüsselt, dass auch keine Dateinamen zu erkennen sind:

![]() Den Schlüssel bitte sicher aufbewahren

Den Schlüssel bitte sicher aufbewahren . Wenn weg, dann weg.

pagefile.sys-Forensik: Vorsicht vor Yara Fehlalarmen durch Microsoft Defender-Artefakte

Da ich mich nun viel mit Forensik unter Verwendung von Open-Source-Tools beschäftige, bin ich auf Andrea Fortunas Seite mit vielen nützlichen Informationen gestoßen. In einem Fall liegt er jedoch (nun) leider falsch. Das hängt möglicherweise von der Windows 10 Version ab. Ich habe hier Win10 Edu 21H2 für meine Untersuchung verwendet. Da Andrea Fortunas Seite scheinbar der einzige Hinweis auf technische Infos zum Thema pagefile.sys Forensik mit yara von Virustotal ist, möchte ich das hier für interessierte Leser korrigieren, um false positive zu verhindern. Hier sind Andreas Fortunas Infos dazu zu finden:

https://andreafortuna.org/2019/04/17/how-to-extract-forensic-artifacts-from-pagefile-sys/

Die dort beschrieben Anwendung von yara und eines Scans nach URL-Artefakten mit “strings” führen zu Fehlalarmen, die durch Microsoft Defender-Speicherartefakte durch Malware-Signaturen verursacht werden, selbst bei einem frisch installierten Windows:

Yara findet bei mir (frisch installiertes Windows 10, gerade mal 5 Minuten mit dem Internet verbunden):

APT1_LIGHTBOLT pagefile.sys

Tofu_Backdoor pagefile.sys

APT9002Code pagefile.sys

APT9002Strings pagefile.sys

APT9002 pagefile.sys

Cobalt_functions pagefile.sys

NK_SSL_PROXY pagefile.sys

Industroyer_Malware_1 pagefile.sys

Industroyer_Malware_2 pagefile.sys

malware_red_leaves_memory pagefile.sys

GEN_PowerShell pagefile.sys

SharedStrings pagefile.sys

Trojan_W32_Gh0stMiancha_1_0_0 pagefile.sys

spyeye pagefile.sys

with_sqlite pagefile.sys

MALW_trickbot_bankBot pagefile.sys

XMRIG_Miner pagefile.sys

Ursnif pagefile.sys

easterjackpos pagefile.sys

Bolonyokte pagefile.sys

Cerberus pagefile.sys

DarkComet_1 pagefile.sys

xtreme_rat pagefile.sys

xtremrat pagefile.sys

Was definitiv falsch positiv ist!

Ich habe die malware_index.yar von

wget https://github.com/Yara-Rules/rules/archive/refs/heads/master.zip

verwendet.

Selbst wenn das frisch installierte Windows 10 vorher vollständig vom Netzwerk isoliert war, findet yara schon einige Artefakte:

APT1_LIGHTBOLT pagefile.sys

GEN_PowerShell pagefile.sys

with_sqlite pagefile.sys

Bolonyokte pagefile.sys

Die Liste der extrahierten URLs mit dem Unix-Befehl “strings”

$ strings pagefile.sys | egrep "^https?://" | sort | uniq > url_findings.txt

wird unter Windows selbst als Malware erkannt, weil dort Malware-URLs gefunden werden, wenn die Maschine jemals mit dem Netz verbunden war ;-). Ohne Netz finden sich keine Malware URLs. Meine Vermutung war, dass der Ursprung des Malware-Artefakts der Windows Defender war. Für die Malware URLs kann aber auch “safe browsing” im Edge die Ursache sein. Um dies zu klären, habe ich einige Experimente durchgeführt.

Da der Windows Defender ein integraler Bestandteil von Windows 10 und 11 ist, ist es nicht einfach, den Windows Defender bei einer Neuinstallation vollständig zu entfernen. Alle Anleitungen, die ich gefunden habe, funktionierten mit den aktuellen Windows 10 Versionen seit 21H2 nicht mehr. Schließlich habe ich ein PowerShell-Skript auf Jeremy Website bidouillesecurity.com gefunden:

https://bidouillesecurity.com/disable-windows-defender-in-powershell/

Danach habe ich die pagefile.sys einmal komplett geschreddert, damit sicher ist, dass keine Artefakte zurück bleiben. Allerdings versucht Windows Update auch dann nach Anwendung dieses Skriptes, Malware-Signaturen herunterzuladen, die dann wieder als Artefaktes in der pagefile.sys landen. Nur wenn ich den Internetzugang der neu erstellten Installation komplett sperre, erscheinen keine Malware-Artefakte mehr in der pagefile.sys. Auch das Deaktivieren von Windows-Updates ist heutzutage keine leichte Aufgabe mehr. Einfach die Ethernet-Verbindung auf “metered connection” (im Deutschen “getaktete Verbindung”) zu stellen, funktioniert in den aktuellen Versionen nicht mehr. (Warum auch immer, Zitat aus 2001, Odyssee im Weltraum: Ich kann dich das nicht tun lassen Dave ![]()

Für meine Experimente habe ich virtuelle Maschinen im VMWare Player unter Linux erstellt, die VMDK-Images mit qemu in das Raw-Format konvertiert und die pagefile.sys aus dem Image für die Forensik entnommen.

qemu-img convert -p -O raw /pfad/meinWin10.vmdk vm.raw

Das loop device intitialisieren:

losetup /dev/loop100 -P vm.raw

Option P nach Paritionen scannen, loop device loop100 erzwingen (-f zeigt das nächste freie Gerät, aber loop100 sollte immer frei sein)

Mounten dss Images:

mount /dev/loop100p3 /mnt/image

Kopieren:

cp /mnt/image/pagefile.sys .

Yara scannen:

yara /home/bischoff/yara-rules/rules-master/malware_index.yar pagefile.sys > yara_neu.log

URL-Extraktion:

strings pagefile.sys | egrep "^https?://" | sort | uniq > alle_urls.txt

Um die ursprüngliche pagefile.sys vollständig zu löschen (zu schreddern ![]() und um zu verhindern, dass Plattenplatz einfach wieder alloziert und nicht wirklich gelöscht wird, habe ich folgenden Befehl verwendet:

und um zu verhindern, dass Plattenplatz einfach wieder alloziert und nicht wirklich gelöscht wird, habe ich folgenden Befehl verwendet:

shred -uvz /mnt/image/pagefile.sys

Unmounten des Images und Entkoppeln des Loop-Devices:

umount /mnt/image

losetup -d /dev/loop100

Konvertieren des Roh-Images zurück in ein VMWare-Image:

qemu-img convert -p -O vmdk vm.raw /pfad/meinWin10.vmdk

Auch mit obigem Powershell-Script, also deaktiviertem Defender, holt sich das Windows Update offensichtlich immer wieder neue Signaturen, sobald eine Verbindung zum Internet besteht.

Selbst wenn man an keinen Speicherauszug eines infizierten Rechners herankommt, liefert eine hyberfile.sys oder eine pagegefile.sys dem Forensiker indirekte Informationen über den Speicherinhalt. Vorsicht ist jedoch geboten bei Defender-Artefakten, die zu falsch positiven Erkennungen führen können.

Zu Besuch beim 36C3 in Leipzig – Motto „36C3: Resource Exhaustion“

Auch in diesem Jahr habe ich den Chaos Communication Congress besucht und wieder allerhand neues zu IT-Security, KI, Netzpolitik und Medienkunst erfahren. Eine kleine Auswahl an Vorträgen, die ich sehr empfehlen kann, möchte ich Euch hier nicht vorenthalten.

Zum Thema IT-Security gab es einen Vortrag von Linus Neuman, dem aus Funk und Fernsehen bekannte Pressesprecher des CCC, der wegen der aktuellen Bedrohung mit EMOTET für uns alle sehr interessant ist. Da Linus Neuman als ausgebildeter Psychologe nicht nur IT-spezifische Dinge anspricht, ist der Vortrag auch allgemeinverständlich und sehr sehenswert. Es geht dort um Angst und Lageweile, zwei Faktoren, die uns dazu bringen auf Phishing-Mails hereinzufallen.

Linus Neumann Hirne Hacken – Menschliche Faktoren der IT-Sicherheit

Einen umfassenden Blick auf die IT-(Un)sicherheit der elektronischen Patientenakte bekommt Ihr in dem Vortrag von Martin Tschirsich, Dr. med. Christian Brodowski und Dr. André Zilch.

“Hacker hin oder her”: Die elektronische Patientenakte kommt!

Was passiert, wenn man Intel-CPUs per Software „undervoltet“, d.h. mit einer niedrigen Spannung betreibt, sieht man im Vortrag von Daniel Gruss und Kit Murdock. Ein Seitenkanalangriff per Software.

Plundervolt: Flipping Bits from Software without Rowhammer

Wer bei der Bahn sparen möchte und wichtige Tipps mitnehmen möchte, wann und ob sich Reservierungen und Sparpreise lohnen, kann sich den sehr sehenswerten Vortrag ist der von David Kriesel anhören. David Krisel ist wegen seiner Talks auf den Kongressen schon eine Berühmtheit.

BahnMining – Pünktlichkeit ist eine Zier

Wie man aus einer virtuellen Maschine ausbrechen kann, erfahrt Ihr hier im Vortrag von “f1yyy”.

The Great Escape of ESXi - Breaking Out of a Sandboxed Virtual Machine

Wie SQLITE, dass sowohl in jedem IOS und Android-Device, in Firefox, Chrome als auch in Windows 10 enthalten ist, angegriffen werden kann, kann sich diesen Vortrag von Omer Gull anschauen.

SELECT code_execution FROM * USING SQLite; -Gaining code execution using a malicious SQLite database

Alles was Ihr jemals über SIM-Karten wissen wolltet, beantwortet Euch der Mobilfunkspezialist Harald Welte aka „Laforge“ in seinem Vortrag.

Wer demnächst in den Urlaub fliegt, kann sich den Spaß am Fliegen durch den spannenden Vortrag von Bernd Sieker verderben lassen.

Boeing 737MAX: Automated Crashes - Underestimating the dangers of designing a protection system

Wer etwas zu den illegalen Überwachungsmaßnamen der US-Geheimdienste in der Botschaft Ecuadors in London, in der Julian Assange Asyl gewährt worden ist erfahren möchte, kann sich diesen verstörenden Vortrag von Andy Müller-Maguhn anschauen.

Technical aspects of the surveillance in and around the Ecuadorian embassy in London - Details about the man hunt for Julian Assange and Wikileaks

Wie sich die radikalen Rechten im Netz austoben, erfahrt Ihr hier im Vortrag von Arne Vogelsang. Verstörend, aber sehr informativ.

Let’s play Infokrieg - Wie die radikale Rechte (ihre) Politik gamifiziert

Wie man mit WLAN so richtig weit einen Videostream für Drohnen oder überhaupt beliebige Daten übertragen kann, sieht man hier (Spoiler: 10Km Live-HD Video von einer Drohne!) im Vortrag von „befi2.

Wifibroadcast – How to convert standard wifi dongles into digital broadcast transmitters

Für die Fans von Retro-Computing gibt es hier von Matt Evens den Talk:

The Ultimate Acorn Archimedes talk

Medienkunst bzw. Musik von Frauen gibt es in den Talks von Helen Leight und Jasmine Guffond zu sehen. Hellen Light erwähnt u.A. die Komponistin der original Dr. Who Titelmelodie:

Hackers & makers changing music technology

Und Jasmine Guffond verwandelt Browser-Cockies in Sounds:

Listening Back Browser Add-On Tranlates Cookies Into Sound - The Sound of Surveillance

Wie man die Verkehrwende selber hacken kann, wie Sharebike und E-Scooteranbieter bei Ihrer Software pfuschen und wie man Open Data in die Stadtverwaltungen bringt, findet sich in diesem großartigen Vortrag von „robbi5“ und „ubahnverleih“, der auch zum Kongressthema Nachhaltigkeit passt:

Wie man in seiner Garage eine Quantencomputer selber bauen kann erfährt man in dem großartigen Talk von Yann Allain:

Build you own Quantum Computer @ Home – 99% of discount – Hacker Style !

Viel über die Sicherheitslücken in iMessage auf IOS erfährt man im ausgezeichneten Talk von Samuel Groß vom Google Project Zero. Außerdem eine Menge zu Heap-Spraying und ASLR :

Messenger Hacking: Remotely Compromising an iPhone through iMessage

Was sonst alles noch so beim Instant messaging schiefgehen kann, erfährt man bei Will Scott:

What’s left for private messaging?

Alle interessanten Talks kann ich hier gar nicht aufführen, aber unter https://media.ccc.de/c/36c3 gibt es fast alle Vorträge als Video-Konserven. Viel Spaß damit!

Eine Lanze brechen für PDF/A1 – oder wie sich Verschlüsselungstrojaner (Ransomware) verbreiten

Phishing-Mails mit Office-Makros waren anlässlich der Locky-Ransomware-Welle das Einfallstor in Windows-Systeme. Damals hatten wir unsere Kunden gewarnt Office-Anhänge zu öffnen und alternativ auf PDF als Austauschformat zurückzugreifen. Das ist aber nur die halbe Wahrheit, weil gut gemachte Phishing-Mails nun auch Verschlüsselungstrojaner über PDF-Anhänge verbreiten. Der Grund dafür sind aktive Inhalte in PDF-Dokumenten. Wenig bekannt ist, dass auch ein PDF-Dokument aktive Inhalte, wie Videos, Audio und auch JavaScript enthalten kann.

Ich habe hier einmal ein Beispiel für ein aktives PDF-Dokument verlinkt. Wenn Sie es im Browser öffnen, sollte nichts interaktiv passieren, sofern Sie einen modernen Browser verwenden (siehe UPDATE 2022 unten). Wenn Sie das Dokument abspeichern und darauf klicken, poppt ein JavaScript „Hallo Welt“ Dialog auf, sofern der Acrobat Reader installiert ist. Der JavaScript-Code könnte auch potentiell gefährliche Dinge mit Ihrem PC anstellen.

Der in Firefox integrierte PDF-Reader ist selber in JavaScript geschrieben und führt keine aktiven Inhalte aus. UPDATE 2022: Das stimmt so nicht mehr: Der integrierte Javascript-basierte PDF-Reader führt nun selber auch Javascript aus! Zur Erhöhung der Sicherheit auf dem Windows-Desktop kann alternativ zu Adobe Acrobat SumatraPDF verwendet werden, welches ebenfalls keine aktiven PDF-Elemente zulässt. PDF/A1-Dateien für Langzeitarchivierung dürfen per Definition gar keine aktiven Inhalte wie z.B. Javascript enthalten und sind deshalb als PDF-Austauschformat zu bevorzugen. Ein schöne Anleitung wie Sie ein solches ungefährliches PDF/A1 einfach aus Word heraus erzeugen findet man hier (einfach beim Exportieren als PDF in den Optionen „ISO 19005 kompatibel“ anwählen). Für Dokumente, die nicht weiter bearbeitet werden müssen, sollte ausschließlich PDF/A1 als Austauschformat eingesetzt werden!

Neben Phishing-Mails gibt es weitere Verbreitungswege von Ransomware, wie z.B. Drive-by-Downloads, Verbreitung über das LAN mit Zero-Day-Lücken und neuerdings auch über gekaperte Software-Updateserver. Ein paar Tipps wie man sich gegen Drive-by-Downloads schützen kann, finden sich in unserer Dokumentation.

Gegen schlimme Zero-Day-Lücken, wie bei WannaCry oder gar die Verteilung von Ransomware über Updateserver wie bei NotPetja helfen solche Vorsichtsmaßnamen alleine nicht. Die frühzeitige Warnung unserer Kunden und besonnenes Handeln kann möglicherweise in so einem Fall Schlimmeres verhindern, sofern überhaupt Informationen zum Verbreitungsweg vorliegen. Man darf gespannt sein, was uns in Zukunft noch alles an kreativer Ransomware begegnet. Der aktuelle NotPetja Angriff hat wieder gezeigt, dass hoch zentralisierte Systeme mit „Standardsoftware“ besonders angreifbar sind, wenn es dem Angreifer gelingt in die gemanagte Umgebung einzudringen. Insofern ist die UDE durch die Diversität der eingesetzten Betriebssysteme und der teils dezentralen IT vor einem worst case „IT-Totalschaden“ gesichert. Wenn allerdings zukünftig alle Betriebssysteme virtualisiert auf einer einheitlichen Virtualisierungsumgebung laufen, kann ein erfolgreicher Angriff auf diese die ganze IT der UDE auf einen Schlag lahmlegen.

Update 2024: Genau das ist beim Angriff auf die UNI-Duisburg-Essen im November 2022 passiert. Dieser Artikel erschien 2017 auch in dem internen Newsletter der IT (ZIM) dort, für die ich seinerzeit gearbeitet hatte. Man hätte also gewarnt sein können – told you so ;-).

Auch ein erfolgreicher Angriff auf die – oder auch nur ein Fehler in der – Update-Infrastruktur von Microsoft kann zu einem IT-Blackout zu mindestens der MS-Welt führen. Beide Szenarien sind (hoffentlich) sehr unwahrscheinlich und werden hier nur erwähnt, damit ich beim Eintritt Fefes „told you so“-Spruch loswerden kann ;-).

Im Ernst: Die beste Strategie gegen Verschlüsselungstrojaner ist die Erstellung regelmäßiger Backups. Wer alle wichtigen Dateien im Fileservice auf einen unserer Netzwerklaufwerke im ZIM speichert ist auf der sicheren Seite, da diese durch regelmäßige Snapshots unserer NetApp-Dateiserver geschützt sind. Frei nach Marius Mertens: „Es gibt gesicherte Daten und unwichtige Daten“ oder wie es die C‘t formuliert: Kein Backup? Kein Mitleid!

Empfehlungen zum Einsatz von Windows 10 an der Universität Duisburg-Essen

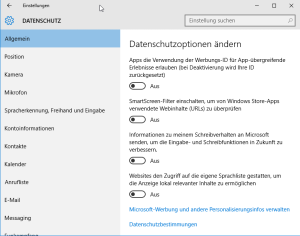

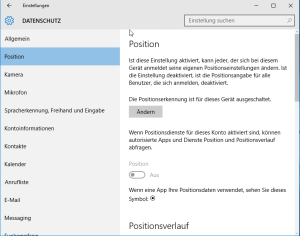

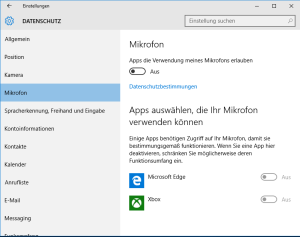

Das neue Betriebssystem von Microsoft Windows 10 hat durch seine verstärkte Ausrichtung auf mobile NutzerInnen neue Features erhalten, die ähnlich wie bei IOS und Android erhebliche Auswirkung auf die Privatsphäre der AnwenderInnen haben. So sammelt Windows 10 Telemetriedaten zu den NutzerInnen um die User-Experience mit Hilfe der integrierten virtuellen Assistentin “Cortana” zu verbessern.

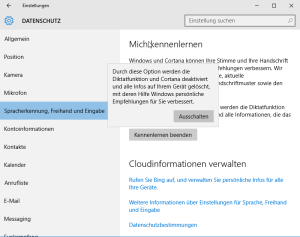

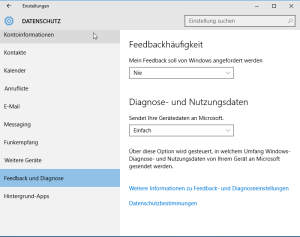

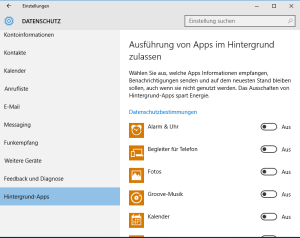

AnwenderInnen die deutsche oder europäische Datenschutzstandards gewohnt sind, werden aber anhand der Daten die Microsoft erhebt ein eher mulmiges Gefühl bekommen. Microsoft hat die datenschutzrelevanten Einstellungen aber recht übersichtlich in der Registrierkarte “Datenschutz” unter “Einstellungen” zusammengefasst. Leider geht Microsoft nach dem “opt-out”-Verfahren vor, d.h. nach der Installation sind die Einstellungen maximal Datenschutz-ungünstig vorbelegt und die AnwenderInnen müssen sich die Zeitnehmen die Einstellungen anzupassen. Es ist zu befürchten, dass sich nicht Jeder die Zeit nimmt, die Datenschutzeinstellungen sorgfältig zu konfigurieren. Besonders unangenehm aufgefallen ist, dass Microsoft bei Updates - absichtlich oder nicht – die Datenschutzeinstellungen auf ungünstige Einstellungen zurücksetzt.

Einen schönen Überblick zu der Thematik und Tipps zur Konfiguration gibt dieser Artikel auf Heise-Online.

Die Universität Duisburg-Essen ist dem Microsoft Bundesvertrag (Mitarbeiter) beigetreten. Im Rahmen dieses Vertrages können Sie Windows-Betriebssysteme als Upgrade auf allen Arbeitsplatzrechnern und PC-Pools installieren. Voraussetzung für den Einsatz einer aktuellen Windows-Version ist immer das Vorhandensein einer qualifizierenden Betriebssystem-Lizenz. Das ZIM betreibt derzeit in den Pools Windows 7 und empfiehlt auch den AnwenderInnen der UDE diese Windows-Variante an Arbeitsplätzen. Den Einsatz von Windows 10 an der UDE empfiehlt das ZIM aus Datenschutzerwägungen derzeit explizit nicht.

Wenn Sie nicht auf den Einsatz verzichten wollen oder können, verwenden Sie eine der Versionen „Windows 10 Education“ oder „Windows 10 Enterprise LTSB“ (Long Term Servicing Branch). „Windows 10 Enterprise LTSB“ wurde für geschäftskritische Systeme konzipiert. Für diese Version verteilt Microsoft ausschließlich aktuelle Sicherheitsupdates und Hotfixes. Für den Einsatz an Arbeitsplätzen besser geeignet ist die Version “Education”, die kontinuierliche Weiterentwicklungen erhält. Bei diesen beiden Versionen lässt sich über Gruppenrichtlinien zentral die Übermittlung von Telemetrie-Daten an Microsoft vollständig zu unterbinden (Telemetry-Level 0: Security).

UPDATE !!/2019: Scheinbar läßt sich die Übermittlung von Telemetrie-Daten in keiner Windows 10 Version vollständig unterbinden! Siehe:

https://www.dfn-cert.de/dokumente/ds_workshops/Datenschutzkonferenz2016/Windows10_Folien.pdf

und

Vor diesem Hintergrund würde ich von einer Verwendung von Windows 10 zur Verarbeitung personenbezogenen Daten dringend abraten!

Dies kann auch lokal auf dem jeweiligen Rechner eingestellt werden. Vor der Verwendung der Versionen “Windows 10 Home” und “Pro” an Arbeitsplätzen der Hochschule soll aus Datenschutzerwägungen abgesehen werden, da hier kein vollständigen Deaktivieren der Telemetrie möglich ist.

Das kostenlose Tool “O&O shutup10” vereinfacht die Datenschutzeinstellungen.

Für alle NutzerInnen ,die die Datenschutzeinstellungen manuell vornehmen möchten, sind anbei einige Screenshots mit empfohlenen Einstellungen aufgeführt:

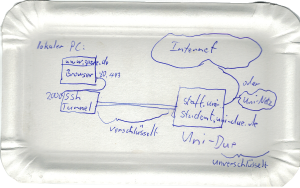

Es muss nicht immer VPN sein – surfen im IP-Adressbereich der Uni über einen SSH-Tunnel

Ein virtuelles Privates Netzwerk (VPN) bindet entfernte Nutzer über das Internet in ein lokales Netzwerk ein. Das geschieht im Allgemeinen transparent, d.h. für die Nutzerinnen und Nutzer sieht es so aus, als ob sie sich beispielsweise im Uni-Netz befinden. Alle Netzdienste in einem Firmen- Heim- oder Universitätsnetz können dann unterwegs so genutzt werden, als ob man vor Ort wäre. Sehr häufig geht es aber nur um einen einzigen Netzdienst, nämlich das Web. An der Universität Duisburg-Essen werden viele Dinge heute webbasiert erledigt. Allerdings erfordern viele Seiten, dass sich der Nutzer im IP-Adressbereich der Uni befindet. Warum also ein vollständiges VPN verwenden, wenn eigentlich nur die Verbindungen über die Ports 80 (http) und 443 (https) genutzt werden? Eine Möglichkeit http- und https-Verbindungen umzuleiten ist ein Web-Proxy, der auf Protokollebene zwischen dem Browser und dem Web vermittelt. Dazu muss aber ein dezidierter Proxy-Server betrieben werden, der von außerhalb des Uni-Netzes zugänglich ist. Alternativ realisiert ein sogenannter Socks-Proxy so etwas auf Socket-Ebene also über TCP/IP Ports.

Ein Tunnel sie alle zu knechten …

Alle aktuelle Browser unterstützen die Verbindung auch über einen Socks-Proxy. Wer Login-Zugriff per SSH auf einen Rechner in dem Zielnetz hat, kann sehr einfach einen Socks-Proxy per SSH-Tunnel realisieren. Das ist beispielsweise an der Universität Duisburg-Essen für alle Nutzer der Fall. Alle Mitarbeiter haben mit ihrer Unikennung Zugriff auf staff.uni-due.de und alle Studierende können die Maschine student.uni-due.de mit ihrer Kennung nutzen.

Linux/MacOS/Unix:

Unter unixoiden Betriebsystemen wie Linux und MacOS geht das sehr einfach mit Bordmitteln auf der Kommandozeile (hier mit staff.uni-due.de für Mitarbeiter):

ssh -N -D2000 <unikennung>@staff.uni-due.de

Der Parameter -N verhindert hier den Aufbau einer interaktiven Shell-Verbindung. Der Parameter -D gibt den lokalen Zugriffsport für den dynamischen Tunnel an. Diesen Port wählt man unter Unix geschickter Weise oberhalb von 1023, damit keine Root-Rechte erforderlich sind.

Windows:

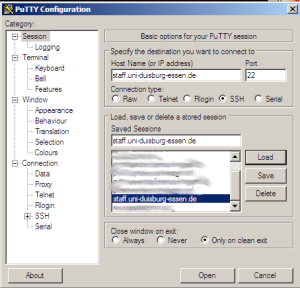

Unter Windows benötigen Sie einen SSH-Clienten wie beispielsweise den quelloffen Putty.

Nach der Installation wird Putty folgendermaßen konfiguriert (hier staff.uni-due.de für Mitarbeiter, Studierende verwenden student.uni-due.de):

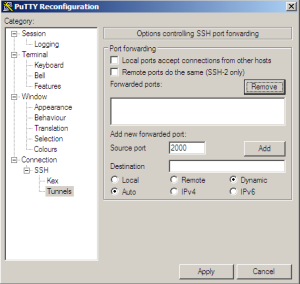

Dann wird der Tunnel mit dem lokalen Endpunkt Port 2000 (willkürlich gewählt) konfiguriert. Wichtig für einen Socks-Proxy ist die Einstellung “Dynamic”:

Nach klick auf “Add” ist der Tunnel eingerichtet. Sinnvollerweise speichert man das Profil nun ab. Vorsicht ist geboten bei der Checkbox „Local ports accept connection from other hosts“. Wer diese Option anwählt tunnelt womöglich andere Rechner oder gar Angreifer mit in das Universitätsnetz.

Betriebssystemunabhängig – die Browser-Konfiguration:

So konfiguriert man den Browser (hier z.B. Firefox, sorry ich verwende nur den englischsprachigen), damit er den Tunnel auch benutzt:

Technisch gesehen wird nun jeder http-Request über den lokalen Port 2000 des Klienten abgewickelt, der ja über den (gesicherten) ssh-Tunnel mit dem Publikumsrechner im LAN der Uni verbunden ist.

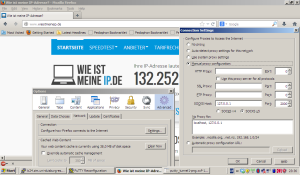

Wenn der Tunnel erfolgreich in Betrieb genommen worden ist, kann man zum Beispiel auf www.wieistmeineip.de überprüfen, ob auch wirklich der Tunnel im Browser verwendet wird. Dort wird nun eine IP-Adresse aus dem Uni-Adressbereich 132.252.X.X angezeigt. Natürlich muß die Proxy-Einstellung immer wieder rückgängig gemacht werden, wenn der Tunnel wieder abgebaut wird. Zweckmäßig ist die Nutzung eines extra Browsers oder beispielsweise bei Opera die Verwendung der Schnelleinstellungen.

So ein Socks-Proxy funktioniert auch in Umgebungen, in denen herkömmliche VPN-Lösungen versagen (müssen), z.B. doppeltes NAT. Es ist auch möglich beliebig viele Klienten aus einer NAT Umgebung gleichzeitig zu verbinden, was bei einem VPN zu Problemen führen kann. Auch Unitymedia-Kunden mit IPv6-Stack ohne IPv4 profitieren von dieser Lösung.

Übrigens bekommt Ihr Provider (oder das Internet-Cafe in dem Sie sich befinden) nicht mit was in dem Tunnel passiert, alles ist bis zum Socks-Proxy in der Uni verschlüsselt. Nach dem Tunnel, also ab staff.uni-due.de bzw. student.uni-due.de geht es aber wieder unverschlüsselt weiter. Zumindest Ihr Provider hat aber keine Chance diese Verbindungsdaten abzugreifen.Der Provider sieht nur die Verbindung zum Socks-Proxy. Gegen die Datenschnüffellei der NSA schützt das aber nicht wirklich, da der Traffic aus der Uni zu den Webseiten die Sie besuchen abgegriffen wird, was wirklich eine Frechheit ist!

Spezialitäten:

Wer mehr möchte, kann auch Programme die keine Socks-Proxys unterstützen mit dieser Technik ausstatten, indem man einen Wrapper wie z.B. tsocks einsetzt.

Es ist sogar möglich einen kompletten Stack über einen Socks-Proxy umzuleiten. Dazu wird das Tool tun2sock (bzw. badvpn) eingesetzt. Damit ist ein SSH-basiertes VPN realisierbar.

Für Kunden von Unitymedia mit neuem Ipv6-Stack ohne IPv4 wäre es damit möglich das Zwangs-NAT für alle Verbindungen zu überwinden.

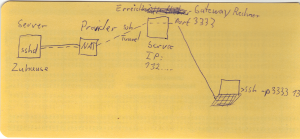

Noch ein Tipp für die Besitzer eines Servers/virtuellen Servers oder eines Shellaccounts mit fester erreichbarer IP:

Wer von einem limitierten Internetzugang (z.B. NAT und kein Zugriff auf den Router) aus Serverdienste (Web, ssh, etc.) betreiben möchte, kann z.B. mit

ssh -R 3333:localhost:22 <gateway-maschine>

einen ssh-Server des nicht erreichbaren Rechers in einem NAT (oder in einem Ipv6-only-Netz) auf den Port 3333 auf einer Gateway-Maschine (die über eine öffentlich erreichbare IP-Adresse verfügt) umlenken, wenn auf der Gateway-Maschine in der Konfigurationsdatei /etc/ssh/sshd_config

GatewayPorts yes

(Neustart des sshd erforderlich) eingetragen wird.

So kann die versteckte Maschine per ssh auf den Port 3333 der Gateway-Maschine erreicht werden. Das klappt beispielsweise auch mit einem Server (z.B. auch Webserver, dann aber Port 80 weiterleiten) auf einem Smartphone (oder einem mobilen Roboter, wie ich das hier im Jahre 2009 realisiert habe) im UMTS-Netz, dass bei fast allen Providern auch per NAT betrieben wird!

Dazu sind natürlich auf der aus dem Internet erreichbaren Maschine Root-Rechte erforderlich.

Ohne Root-Rechte ist es etwas komplizierter so etwas zu realisieren, hier benötigt man zwei Tunnel:

auf der hinter einem NAT versteckten lokalen Maschine: ssh -R 3333:localhost:22 <gateway-maschine> auf der Gateway-Maschine mit öffentlicher IP: server# ssh -g -L4444:localhost:3333 localhost

Dann kann nun über den Port 4444 der Gateway-Maschine per ssh auf die versteckte Maschine zugegriffen werden. Das funktioniert mit beliebigen Quellports, also auch mit Port 80. Die Beispiele beziehen sich auf die Unix-Kommandozeile aber sollten mit entprechenden Einstellungen auch unter Windows funktionieren, sofern man einen sshd für Windows installiert.

Vorausgesetzt wird immer, dass keine Firewall die Ports blockiert. Wenn man nicht über root-Rechte verfügt, muss man Ports oberhalb von 1023 wählen, es geht bis 65535 ![]() .

.

Die Maschinen staff.uni-due.de und student.uni-due.de am ZIM der Universität Duisburg-Essen erlauben dieses erweiterte Verfahren übrigens nicht, da sie durch Firewalls geschützt sind. Einen Socks-Proxy können Sie aber mit diesen Maschinen aufbauen.