Akustikkoppler

bloggen mit 300 Baud – das Weblog von Andreas Bischoff

Kategorie: Allgemein

Was tun bei Schadsoftware auf dem Smartphone?

Mobile Security – Virus auf dem Handy – Malware und Trojaner auf dem Smartphone

Ähnlich wie Windows auf dem Desktop ab Ende der 90er Jahre Ziel von Angriffen über das Internet wurde, blüht dieses Schicksal nun Android als dominierender Betriebssystemplattform für Smartphones. Aber auch Angriffe auf iPhones und iPads werden von uns zurzeit vermehrt beobachtet. Dabei handelt es sich überaschenderweise noch um XhostGhost.

Wie werden die Infektionen erkannt?

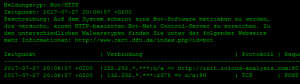

Wir bekommen vom DFN-Verein (Deutsches Forschungs-Netz, der Internet-Provider der Uni) automatisierte Warnmeldungen, wenn sich ein Computer oder ein Smartphone aus dem IP-Adressbereich der Uni Duisburg-Essen mit dem Kommandoserver eines bekannten Bot-Netzes verbinden will. In so einem Fall informieren wir die Nutzerinnen und Nutzer über den Befall und empfehlen den Besuch des e-Points bzw. des PC-Services um das Gerät von der Schadsoftware zu säubern.

Viele Nutzer setzen Virenscanner auf Smartphones ein. Deren Wirksamkeit auf Smartphones wird aber von Experten stark angezweifelt. Virenscanner erfordern viele, wenn nicht alle, App-Rechte ein und schaffen so möglicherweise neue Sicherheitslücken. Apple hat den Herstellern von Virenspanner den Vertrieb dieser Software über den iTunes-Store untersagt.

Was kann so eine Infektion anrichten?

Ist ein Smartphone erst einmal von Schadsoftware durchdrungen, ist es ein Leichtes, diese Geräte und so die Nutzer zu verfolgen, persönliche Kontaktdaten

und Passwörter abzugreifen oder das Telefon gar als Abhörwanze zu betreiben. Kein einziger Account und kein Passwort, welches jemals auf so einem Gerät eingegeben worden ist, ist dann noch vertrauenswürdig. Das gilt auch für die Zugänge zu den App-Stores, die möglicherweise auch Zahlungen mit Kreditkarten zulassen.

Vorsicht mit App-Rechten!

Man sollte sich immer bewusst sein, das jede App, die bestimmte Rechte, wie etwa auf die Kamera, oder das Mikrofon, einfordert die Kamera bzw. das Mikrofon zu jeder Zeit auch benutzen kann. Insofern vertraut man immer dem Programmierer bzw. Anbieter der App. Besonders vertrauenswürdig müssen Apps sein, die eine VPN oder eine zusätzliche Tastatureingabemethode realisieren, da sie alle Eingaben bzw. den gesamten Netzwerkverkehr auch anderer Apps belauschen können. Wenn man Bedenken wegen der geringen Anzahl der bisherigen Installationen oder den geforderten App-Rechten hat, sollte man lieber nach einer alternativen App suchen.

Wie kommt die Schadsoftware auf das Smartphone?

Häufig installieren die Anwender die Schadsoftware selbst in Form von Spielen oder gefälschten Apps unklarer Herkunft. Google und Apple versuchen Schadsoftware aus dem Android Play Store bzw. dem iTunes App Store fernzuhalten, was ihnen aber nicht immer gelingt. Ganz besondere Vorsicht ist bei Apps aus alternativen App-Stores wie z.B. AndroidPit (Android) oder Cydia (für IOS-Geräte mit Jailbreak) geboten, da hier möglicherweise Apps mit sehr unklarer Herkunft gehandelt werden. Siehe auch diese Zusammenstellung von App-Stores für diverse Smartphone-Betriebssysteme. Viele Android-geräte werden bereits mit einem Zugang zu einem alternativen App-Store verkauft.

Die bei uns aktuell beobachteten Fälle mit XhostGhost haben gar eine manipulierte Entwicklungsumgebung für iPhone-Apps als Ursache. Diese manipulierte XCODE-Version wurde 2015 Entwicklern untergeschoben und hat dazu geführt, dass APPs wie WeChat oder die chinesische Version von “Angry Birds 2″ mit einem Trojaner infiziert worden sind.

Aber auch Sicherheitslücken in Smartphone-Betriebssystemen können die Ursache für eine Infektion mit Schadsoftware sein. Achten Sie darauf alle Sicherheitsupdates für Ihr Betriebssystem auch zu installieren. Auch die Apps sollten Sie regelmäßig aktualisieren.

Leider haben die Hersteller wenig Interesse daran, für Security-Updates zu sorgen, nachdem die Geräte erst einmal verkauft worden sind. Apple hat da ein abweichendes Geschäftsmodell und versorgt die sehr viel teureren IOS-Geräte recht lange mit Updates, während es bei Android-Geräten mit Updates eher mau aussieht. Android-Geräte, die von der alternativen Firmware LineageOS unterstützt werden (Geräteliste hier) können sehr viel länger sicher betrieben werden. Wer nachhaltig und IT-sicher agieren möchte, sollte nur Geräte kaufen, die in dieser Liste aufgeführt werden.

Einige Geräte sind „ab Werk“ mit vorinstallierten Apps des Herstellers oder gar eigenen App-Stores (siehe oben) ausgestattet, die Sicherheitslücken enthalten. Preiswerte Geräte aus China stehen in Verdacht, schon „ab Werk“ Schnüffelsoftware mitzubringen, die den Anwender ausspioniert. Update: Hier noch zwei ganz aktuelle Fälle (Smartphones von Blue Products und Nomu).

Auf Smartphones laufen Webbrowser, die wir ihre Desktop-Pendants Sicherheitslücken haben können. Insofern können Sie sich auch Schadsoftware per Drive-by-Download einfangen. Besonders perfide sind beispielsweise Pop-Ups auf Webseiten, die die Besucher zu Downloads überreden sollen. Sowohl für Android (Adblock Browser) als auch für IOS (Adblock Browser) gibt es mobile Adblocker, die die Gefahr von Drive-by-Downloads verringern.

Staatliche Malware – der Staatstrojaner

Eher ein politisches Trauerspiel ist es, dass nun auch Strafverfolgungsbehörden in Deutschland Sicherheitslücken ausnutzen oder für neue sorgen dürfen. Der Staatstrojaner soll Daten vor der sicheren Ende-zu-Ende-Verschlüsselung auf dem Gerät abgreifen. Das deutet auf ähnliche Technologien hin, wie Sie open bei VPN und Tastatur-Apps beschrieben worden sind. Auch solche durch Steuergelder finanzierte Trojaner können Sicherheitslücken enthalten, die möglicherweise von Kriminellen ausgenutzt werden.

Was tun bei einer erkannten Infektion?

Wenn die Infektion durch das ZIM erkannt wurde, bitten wir Sie umgehend die WLAN-Verbindung in das eduroam unterbrechen und das eduroam-WLAN-Profil löschen. Dann sollten Sie versuchen persönliche Daten vom Smartphone auf einen vertrauenswürdigen Speicher zu kopieren. Wenn Ihre Google bzw. Apple Zugangsdaten gestohlen worden sind, ist auch der Cloudspeicher dort möglicherweise nicht mehr sicher. Kopieren Sie alle Ihre persönlichen Daten (Kontakte, Fotos) auf einen PC oder die vertrauenswürdige Sciebo-Cloud (auch das Sciebo-Passwort müssen Sie nachher ändern!). Notieren Sie sich alle Zugangsdaten der installierten Apps/Dienste. Für Android-Gräte die OTG-fähig sind gibt es USB-Sticks, die sich für ein Backup auch direkt an der Mikro-USB-Buchse anschließen lassen. Alternativ tut es auch ein OTG-Adapter, an den schon vorhandene USB-Datensticks angeschlossen werden können.

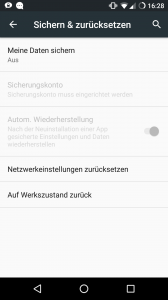

Setzen Sie erst danach Ihr Smartphone auf die Werkseinstellungen zurück. Unter Android geht das so: „Einstellungen“, „Sichern und Zurücksetzen“, „Auf Werkszustand zurück“.

Unter IOS müssen Sie nach Apples Anleitung vorgehen.

Ändern sie danach Ihr Uni-Passwort im Selfcareportal der Uni. Wir empfehlen Ihnen dringend auch die Passwörter der Google/Apple App-Store-Account und aller auf dem Smartphone verwendeter Dienste zu ändern! Dann können Sie Ihr Smartphone wieder neu mit Ihrem Google/Apple-Account einrichten. Sie sollten dann alle verfügbaren Updates herunterladen. Verzichten Sie darauf Ihr Smartphone mit Hilfe von Google „meine Daten sichern“ bzw. dem Pendant von Apple wieder automatisiert einzurichten, da Sie dann möglicherweise die Schadsoftware wieder automatisch installieren, wenn sie diese aus dem Google-play-Store installiert haben. Ignorieren Sie keinesfalls eine erkannte Infektion, da sowohl Ihre Privatsphäre als auch die Sicherheit des Uni-Netzes betroffen sind.

Eine Lanze brechen für PDF/A1 – oder wie sich Verschlüsselungstrojaner (Ransomware) verbreiten

Phishing-Mails mit Office-Makros waren anlässlich der Locky-Ransomware-Welle das Einfallstor in Windows-Systeme. Damals hatten wir unsere Kunden gewarnt Office-Anhänge zu öffnen und alternativ auf PDF als Austauschformat zurückzugreifen. Das ist aber nur die halbe Wahrheit, weil gut gemachte Phishing-Mails nun auch Verschlüsselungstrojaner über PDF-Anhänge verbreiten. Der Grund dafür sind aktive Inhalte in PDF-Dokumenten. Wenig bekannt ist, dass auch ein PDF-Dokument aktive Inhalte, wie Videos, Audio und auch JavaScript enthalten kann.

Ich habe hier einmal ein Beispiel für ein aktives PDF-Dokument verlinkt. Wenn Sie es im Browser öffnen, sollte nichts interaktiv passieren, sofern Sie einen modernen Browser verwenden (siehe UPDATE 2022 unten). Wenn Sie das Dokument abspeichern und darauf klicken, poppt ein JavaScript „Hallo Welt“ Dialog auf, sofern der Acrobat Reader installiert ist. Der JavaScript-Code könnte auch potentiell gefährliche Dinge mit Ihrem PC anstellen.

Der in Firefox integrierte PDF-Reader ist selber in JavaScript geschrieben und führt keine aktiven Inhalte aus. UPDATE 2022: Das stimmt so nicht mehr: Der integrierte Javascript-basierte PDF-Reader führt nun selber auch Javascript aus! Zur Erhöhung der Sicherheit auf dem Windows-Desktop kann alternativ zu Adobe Acrobat SumatraPDF verwendet werden, welches ebenfalls keine aktiven PDF-Elemente zulässt. PDF/A1-Dateien für Langzeitarchivierung dürfen per Definition gar keine aktiven Inhalte wie z.B. Javascript enthalten und sind deshalb als PDF-Austauschformat zu bevorzugen. Ein schöne Anleitung wie Sie ein solches ungefährliches PDF/A1 einfach aus Word heraus erzeugen findet man hier (einfach beim Exportieren als PDF in den Optionen „ISO 19005 kompatibel“ anwählen). Für Dokumente, die nicht weiter bearbeitet werden müssen, sollte ausschließlich PDF/A1 als Austauschformat eingesetzt werden!

Neben Phishing-Mails gibt es weitere Verbreitungswege von Ransomware, wie z.B. Drive-by-Downloads, Verbreitung über das LAN mit Zero-Day-Lücken und neuerdings auch über gekaperte Software-Updateserver. Ein paar Tipps wie man sich gegen Drive-by-Downloads schützen kann, finden sich in unserer Dokumentation.

Gegen schlimme Zero-Day-Lücken, wie bei WannaCry oder gar die Verteilung von Ransomware über Updateserver wie bei NotPetja helfen solche Vorsichtsmaßnamen alleine nicht. Die frühzeitige Warnung unserer Kunden und besonnenes Handeln kann möglicherweise in so einem Fall Schlimmeres verhindern, sofern überhaupt Informationen zum Verbreitungsweg vorliegen. Man darf gespannt sein, was uns in Zukunft noch alles an kreativer Ransomware begegnet. Der aktuelle NotPetja Angriff hat wieder gezeigt, dass hoch zentralisierte Systeme mit „Standardsoftware“ besonders angreifbar sind, wenn es dem Angreifer gelingt in die gemanagte Umgebung einzudringen. Insofern ist die UDE durch die Diversität der eingesetzten Betriebssysteme und der teils dezentralen IT vor einem worst case „IT-Totalschaden“ gesichert. Wenn allerdings zukünftig alle Betriebssysteme virtualisiert auf einer einheitlichen Virtualisierungsumgebung laufen, kann ein erfolgreicher Angriff auf diese die ganze IT der UDE auf einen Schlag lahmlegen.

Update 2024: Genau das ist beim Angriff auf die UNI-Duisburg-Essen im November 2022 passiert. Dieser Artikel erschien 2017 auch in dem internen Newsletter der IT (ZIM) dort, für die ich seinerzeit gearbeitet hatte. Man hätte also gewarnt sein können – told you so ;-).

Auch ein erfolgreicher Angriff auf die – oder auch nur ein Fehler in der – Update-Infrastruktur von Microsoft kann zu einem IT-Blackout zu mindestens der MS-Welt führen. Beide Szenarien sind (hoffentlich) sehr unwahrscheinlich und werden hier nur erwähnt, damit ich beim Eintritt Fefes „told you so“-Spruch loswerden kann ;-).

Im Ernst: Die beste Strategie gegen Verschlüsselungstrojaner ist die Erstellung regelmäßiger Backups. Wer alle wichtigen Dateien im Fileservice auf einen unserer Netzwerklaufwerke im ZIM speichert ist auf der sicheren Seite, da diese durch regelmäßige Snapshots unserer NetApp-Dateiserver geschützt sind. Frei nach Marius Mertens: „Es gibt gesicherte Daten und unwichtige Daten“ oder wie es die C‘t formuliert: Kein Backup? Kein Mitleid!

KinderUni-Vortrag auf der IdeenExpo 2017 in Hannover

Die IdeenExpo (mehr dazu in der Wikipedia) wird auch als das größte Klassenzimmer der Welt bezeichnet. Sie wird im zweijährigen Rhythmus seit 2007 auf dem Messegelände in Hannover ausgerichtet. Eins der Formate dort ist der Campus der Ideen mit der Kinderuni. In diesem Jahr konnten Andreas Michels und ich zu diesem Format mit einem interaktiven Vortrag mit dem Titel “Was jeder über Smartphones, das Internet und digitale Privatsphäre unbedingt wissen sollte” beitragen.

Andreas Michels und Andreas Bischoff beim Livehacking (Foto A. Michels – GOPRO Snapshot)

Die Kinder hatten dort großen Spaß und wir konnten auf sehr unterhaltsame Weise einiges an know how zu Bildrechten, Cybermobbing, Computersicherheit, Passwortregeln, Fake-News, Apps und Sicherheitseinstellungen für Smartphones “an das Kind bringen”. Aufgelockert durch eine eindrucksvolle Smartphone-Live-Hacking-Aktion, einem Versuch zur Funkwellenabschirmung, einem Computerspiel mit echten Menschen und einer Mittmach-Augmented-Reality-Pixel-Aktion haben wir das junge Publikum für das Thema Daten- und Privatsphärenschutz sensibilisiert.

Wir tauchen im “Best of the Day Video” der IdeenExpo 2017 vom 14.7.2017 auf (1:38):

Hier der Link zum youtube-Video (kein embed mehr wegen Google/doubleclick Tracking): https://www.youtube.com/watch?time_continue=137&v=IIDWDxA6rl0

Mehr Informationen zu der Thematik und eine Linksammlung hatte ich in meinem Blog-Artikel zur UniKids-Veranstaltung an der Universität Duisburg-Essen zusammengestellt.

Smartphones in Uni-Netz – die mobile Herausforderung

Im Jahre 2005 war noch kein iPhone in Sicht, trotzdem gab es schon lange vorher innovative Smartphones. Verbreitet waren vor 10 Jahren Geräte der Hersteller HTC mit Windows Mobile 2003 oder Nokia mit Symbian als Betriebssystem, die per Stift oder Tastatur bedient wurden. Die “Windows Mobile” Geräte hatten Bezeichnungen wie MDA oder XDA. Das Webforum XDA-Developers stammt übrigens aus dieser Zeit. Einer der Benutzer des Forums mit dem Namen Cyanogen veröffentlichte dort 2009 eine Android-Modifikation, die heute Basis für die führende Open-Source Android-Distribution ist. Der Marktführer bei Feature- und Smartphones war Nokia mit Geräten, die schon 2005 sowohl WLAN als auch Voice over IP unterstützten. Smartphones waren damals aber sehr teuer und Managern bzw. Firmenkunden vorbehalten. UMTS-Datenverträge schlugen mit wenig studierendenkompatiblen Preisen von weit über 60 € im Monat zu Buche.

Und heute?

Heute ist gibt es Datenflats für 2,95 € monatlich und das mobile Internet ist in den Ballungsräumen überall verfügbar. Es gibt kaum noch Mobilfunknutzer/-innen, die kein Smartphone verwenden. Für viele junge Menschen ist das Smartphone das zentrale Gerät für den Internetzugang und die Kommunikation. Ortsbezogene Dienste sind heute allgegenwärtig. Nutzerdaten für ortsbezogene Werbeprofile sind die Währung, in der heute Dienste und Apps bezahlt werden.

Wo geht es in Zukunft hin?

In der Rückschau sieht man, dass neue Technologien nicht von heute auf morgen etabliert werden, sondern dass sich die Entwicklung immer lange vorher abzeichnet. Allerdings ist immer schwer zu erraten, wohin die Reise wirklich geht. Während 2006 angenommen wurde, dass Mobiltelefone immer kleiner werden, ist derzeit das Gegenteil der Fall. Die Displays werden größer und hochauflösender. Die Nutzer wollen nicht irgendwelche Mobilseiten sehen, sondern “das ganze Internet”. Das ist übrigens das Argument, mit dem das erste iPhone beworben wurde. Andererseitshaben sich andere Vorhersagen bezüglich der Sprachein- und ausgabe für Smartphones bewahrheitet (Andreas Bischoff, Virtual Reality und Streaming-Technologien in der webbasierten multimedialen Lehre und für Ubiquitous Computing, BoD 2006.).

Neue mobile Anwendungen auch fürs lernen

Mobile Augmented Reality Anwendungen werden in Zukunft den Endkundenmarkt erreichen. Google bereitet mit den Produkten Glaces und Cardboard den Markt für solche Applikationen. Die Rechen- und Grafikleistung der mobilen Geräte öffnet diesen Technologien den Einsatz auf Geräten. Für die Hochschule können diese Entwicklungen im Bereich mobiles Lernen zukünftig sehr interessant werden. Mit ein wenig Fantasie lassen sich ganz neue mobile ortsbezogene Lernszenarien realisieren. In wenigen Jahren werden möglicherweise AR-Brillen mit Mobilfunkanbindung den Campusalltag dominieren. Interessant ist auch die mögliche Integration von neuen laserbasierten Projektoren in Mobiltelefonen.

Also alles gut?

Ein weiteres Zukunftsthema wird mobile Security werden. Ähnlich wie Windows auf dem Desktop ab Ende der 90er Jahre Ziel von Angriffen über das Internet wurde, blüht dieses Schicksal nun Android als dominierender Betriebssystemplattform für Smartphones. Ist ein Smartphone erst einmal von Malware durchdrungen, ist es ein Leichtes, diese Geräte und so die Nutzer zu verfolgen, persönliche Kontaktdaten und Passwörter abzugreifen oder das Telefon gar als Abhörwanze zu betreiben. Die Hersteller haben wenig Interesse daran, für Security-Updates zu sorgen, nachdem die Geräte erst einmal verkauft worden sind. Die großen Gewinner der Smartphone-Welle sind Konzerne wie Apple, Google und Amazon, die Nutzerdaten aggregieren und verkaufen. Die digitale Spaltung der Gesellschafft setzt sich im Mobilbereich fort. Aufgeklärte, kreative Nutzer beherrschen die Technologie, „rooten“ ihre Geräte, sind in der Lage Security-Fixes zu installieren und Werbeangebote zu blockieren, während das Gros der Anwender der Technologie und den Konzernen hilflos ausgeliefert sein wird. Information ist der Rohstoff des

21. Jahrhunderts und die Nutzer/-innen sind, wie auch in den sozialen Netzwerken, die eigentliche Ware. Ein erschreckendes Beispiel dafür ist Google. Der Dienst Google Now speichert beispielsweise die „Ok Google“ Sprachsuchen aller Nutzer für immer als Audio-Datei ab, sofern der Suchverlauf in den Benutzereinstellungen aktiviert ist.

Der große Datendurst

Die attraktiven neuen mobilen Dienste benötigen höhere Übertragungsbandbreiten und der mobile Datendurst steigt rasant an. Die Netze lassen sich aber nicht beliebig leicht ausbauen. Bezüglich der für den Mobilfunk freien Frequenzen setzt die Physik Grenzen durch die notwendigen Antennengrößen bei niedrigeren und der höheren Dämpfung bei höheren Frequenzen. Die Deregulierung der nutzbaren Frequenzbänder kann da nur wenig Abhilfe schaffen. Der prognostizierte exponentielle Anstieg der Datenmenge in den mobilen Netzen kann nur durch eine erhöhte Dichte von Mobilfunkantennen mit kleinerer Reichweite, mit sogenannten Femtozellen realisiert werden. Es ist durchaus denkbar, dass in einigen Jahren das ZIM neben WLAN-Accesspoints auch solche Femtozellen am Campus installieren wird. Die Mobilfunkprovider reagieren auf den Kapazitätsengpass mit einer Kontingentierung des Datenvolumens. Das Argument, durch das immer verfügbare schnelle LTE-Mobilfunknetz werde die „alte“ WLANTechnologie überflüssig, relativiert sich durch die Limitierung durch Volumentarife. Daraus folgt für die Hochschule, dass der Ausbau von WLAN als Alternative zu LTE mit hoher Priorität vorangetrieben werden muss. In Zukunft muss dabei auf den 5GHz-Frequenzbereich mit seinen höheren Datentransferraten und Kanälen fokussiert werden, um eine hohe Qualität für die Nutzung zu gewährleisten. Es ist zu erwarten, dass bald alle Smartphone-Hersteller den überlegenen 5GHz 802.11ac-Standard unterstützen werden. Innovative Verfahren, wie die auch für das „Freifunk“ eingesetzte WLAN-Mesh-Funktechnik werden zukünftig auch auf dem Campus eine große Rolle spielen. Vielleicht wird das Bandbreitenproblem auch durch sich selbst organisierende Mesh-Netze, bestehend aus den Smartphones der Nutzer, zu lösen sein. Die technischen Voraussetzungen bringt das Linux-basierte Android zumindest theoretisch mit. Man darf gespannt sein!

Diesen Artikel hatte ich ursrünglich für die Broschüre 10 Jahre ZIM an der Universität Duisburg-Essen erstellt.

33C3 – der 33. Chaos Communication Congress vom 27, bis zum 30.12.2016 in Hamburg

Der Chaos Communication Congress (CCC) ist ein anerkannter internationaler Kongress, der sowohl technische als auch gesellschaftliche und politische Aspekte von IT-Sicherheit adressiert. Motto war dieses Jahr „works for me“, eine Kritik an der häufigen Einstellung, dass nur die eigene Plattform bzw. Umgebung entscheidend ist.

Der 33C3, das letzte Mal im HCC (links) in Hamburg, rechts das Logo projiziert an das Radisson-Hotel.

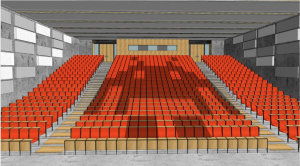

Weil das Hamburger Congress Centrum (HCC) in den nächsten Jahren renoviert wird, was u. A. zu einer Verkleinerung der Vortragssäle führen wird, fand der Congress im Jahr 2016 leider zum letzten Mal in dieser großartigen Location statt. Der nächste Kon-ferenzort steht noch nicht fest, allerdings gibt es kein weiteres Konferenzzentrum in Deutschland mit einer Kapazität für ca. 13000 Besucher. Der große Saal 1 fasste 3000 Zuhörer und war, wie auch die weiteren Säle bei fast allen Vorträgen gerammelt voll.

Dieses Jahr hat der 33. Chaos Communication Congress für ein sehr großes Medienecho, nicht nur in den IT-Medien, gesorgt. Der Deutschlandfunk hat beispielsweise durchgängig vom 33C3 berichtet. Auch die Tageschau berichtete vom Congress und hat auch ein fünfminütiges Interview mit Linus Neumann, einem der Pressesprecher des Chaos Computer Clubs (CCC), zu Fake-News ausgestrahlt. IT-Security und Datenschutz sind nun also endlich Themen, die bei fortschreitender Digitalisierung in den Fokus einer breiteren Öffentlichkeit gelangen. Die aus meiner Sicht (es gab drei parallel Sessions, auch ich habe bisher nur etwa ein Drittel der Vorträge gesehen) interessantesten technischen Vorträge waren:

Everything you always wanted to know about Certificate Transparency von Martin Schmiedecker.

Der Vortrag enthält einen Ansatz, mit dem von Root-CAs falsch ausgestellte Zertifikate enttarnt werden können. Für die Mathematiker unter uns vielleicht interessant ist der Einsatz von Merkle Hash Trees.

Predicting and Abusing WPA2/802.11 Group Keys von Mathy Vanhoef.

Hier werden auch alte Angriffe auf WPA2-Enterprise wie z.B. eduroam vorgestellt. Es geht aber in erster Linie um WPA2-Group-Keys.

Shut Up and Take My Money von Vincent Haupert.

Warum Mobile Banking mit der N26-App keine gute Idee ist, wird hier beleuchtet. Für alle App-Entwickler interessant, weil man eine Menge über TLS Man in the Middle-Angriffe auf mobilen Geräten lernen kann.

Lockpicking in the IoT von Ray.

Hier erfährt man, dass es keine gute Idee ist, Schlösser zu kaufen, die per App geöffnet werden können.

You can -j REJECT but you can not hide: Global scanning of the IPv6 Internet von Tobias Fiebig.

Was herauskommt, wenn der ganze IPv6-Adressbereich gescannt wird, kann man hier erfahren.

Gone in 60 Milliseconds von Rich Jones.

Zeigt Angriffe auf Amazon Webservices.

Ein großartiger Vortrag in deutscher Sprache zu Big Data und Data Mining. Was Spiegel Online alles noch so verrät.

Machine Dreams von Joscha.

Wie es mit der KI weitergehen kann und in welche Richtung geforscht werden sollte, erfährt man beim dritten Vortrag in Folge beim CCC (31C2, 32C3) von Joscha Bach. Aus meiner Sicht ein Highlight des 33C3, lohnt sich sehr! Wer auch noch einen sehr schönen vertiefenden Podcast mit Joscha Bach in Deutsch hören möchte, sei dieses 2 1/2 stündige Interview ans Herz gelegt : http://www.wrint.de/2013/03/09/wr156-ortsgesprach-joscha-bach-wg-kunstlicher-intelligenz/

Aber auch gesellschaftliche und netzpolitische Themen waren im Fokus. Empfehlen möchte ich:

Nicht öffentlich. Ein Geheimdienst als Zeuge. Szenen aus dem NSA-Untersuchungsausschuss von anna, Kai Biermann, Felix Betzin, Elisabeth Pleß, Johannes Wolf, vieuxrenard

Ein Lehrstück/Trauerspiel auf unsere Demokratie. Zu beachten ist, dass das kürzlich von der großen Koalition verabschiedete BND-Gesetz nun eine Überwachung auch ohne „Weltraumtheorie“ zulässt.

The Clash of Digitalizations von Saud Al-Zaid

In diesem interessanten Vortrag geht es sowohl um die Repräsentation von arabischen Männern in Videospielen und die politischen Auswirkungen solcher Stereotypen. Ganz nebenbei gibt es einen schönen Überblick zu First-Person-Shootern.

Recount 2016: An Uninvited Security Audit of the U.S. Presidential Election von Matt Bernhard, J. Alex Halderman

Wer dem Ausgang der US-Wahl nicht vertraut, kann sich hier Informationen aus erster Hand anschauen.

3 Years After Snowden: Is Germany fighting State Surveillance? Von anna, Andre Meister

Ein schöner Vortrag von den Mitarbeitern von Netzpolitik.org, in dem auch unangekündigt Edward Snowden höchstpersönlich live zugeschaltet worden ist.

The Untold Story of Edward Snowden’s Escape from Hong Kong von Lena Rohrbach, Sönke Iwersen, Robert Tibbo

Wie es Edward Snowden in Honkong ergangen ist, nachdem er auf dem Hotel geflohen war, wird in diesem Vortrag berichtet.

The Transhumanist Paradox von Xavier Flory

Welche Auswirkungen neue Technologien auf die Gesellschaft haben können, wird in diesem sehr interessanten Vortrag adressiert.

Auch wer sich für Weltraumfahrt und Astrophysik interessiert, kam auf dem 33C3 auf seine Kosten:

Interplanetary Colonization von Liz George and Peter Buschkamp

Warum ein Raumschiff im interstellaren Raum ca. 1 cm pro Jahr von seiner Aluminiumhülle verliert, wir hier geklärt.

Eavesdropping on the Dark Cosmos, Dark Matter and Gravitational Waves von Simon Barke

Allein schon wegen der großartigen Folien sehenswert.

Lasers in the sky (with asteroids) von Peter Buschkamp

Was man mit Lasern im Weltraum noch alles so anstellen kann.

Die Universität Duisburg-Essen war in diesem Jahr übrigens auch sehr prominent im Programm vertreten. Zwar waren die Podcaster Nicolas Wöhrl und Reinhard Remfort (ehemals UDE) von „Methodisch Inkorrekt“ schon auf dem 31C3 und dem 32C3 dabei, aber in diesem Jahr habe Sie es mit ihrem sehenswerten Programm sowohl in den Saal 2 als auch in die Abschlussveranstaltung geschafft. Außerdem war Antonia Hmaidi mit ihrem exzellenten Talk zu “The Economic Consequences of Censorship” im Vortragsprogramm vertreten. Erst auf der letzten Folie ist mir wegen der E-Mailadresse aufgefallen, dass Frau Hmaidi an der UDE forscht. Ich hatte sie wegen des ausgezeichneten Englisch für einen native speaker gehalten.

Unabhängig von meiner sehr subjektiven Auswahl können alle Vorträge des 33C3 als Video-Stream angeschaut werden: https://media.ccc.de/c/33c3. Zur Orientierung kann das Tagungsprogramm, der sogenannte „Fahrplan“, dienen, der hier zu finden ist.

Vortrag bei den Unikids der Uni Duisburg-Essen – die Kinderuni 2016

„Was jeder über Smartphones, das Internet und digitale Privatsphäre unbedingt

wissen sollte“ war das Thema des Beitrags des Zentrums für Informations- und Mediendienste (ZIM) zu den “Unikids” der Universität Duisburg-Essen am 16. März 2016. Dafür haben mein Kollege Andreas Michels und ich einen Vortrag speziell für das junge Publikum der 8- bis 12-jährigen Schüler konzipiert. Fragen wie

- Was ist eigentlich digitale Privatsphäre und was passiert mit meinen Daten im Internet?

- Wem gehören meine Fotos?

- Wie funktioniert das mit den APPs und was essen eigentlich Programmierer?

- Weiß Google wirklich alles und vergisst das Internet niemals etwas?

wurden in dem Vortrag behandelt und speziell für die Zielgruppe aufbereitet.

Circa 700 Kinder verfolgten gespannt den Vortrag im großen LX-Hörsaal in Duisburg, während Ihre Eltern im Nachbarhörsaal den Vortrag per Videoübertragung sehen konnten. Die hohe Zahl der Anmeldungen – die Veranstaltung war „ausverkauft – ist der Thematik geschuldet, die anscheinend bei Eltern und Kindern einen Nerv getroffen hat.

Wir haben den Vortrag auch für Umfragen mit farbigen Abstimmungszetteln genutzt und waren überrascht, wie viele von den 8-12 jährigen bereits über ein eigenes Smartphone verfügen. Auch die Verbreitung der Apps der Sozialen Netzwerke war viel höher als erwartet. Die AGBs von Facebook sehen eigentlich ein Mindestalter von 13 Jahren, die von WhatsUp gar 16 Jahren. vor. Da jeder Nutzer von Android-Smartphones (ca. 80% der Kinder) bei Verwendung des Play-App-Stores mit Google-Account angemeldet ist, werden auch von Kindern alle Suchbegriffe, kontinuierlichalle Positionen, der Youtube-Such- und Videoverlauf gespeichert! Eltern sollten zumindest unter

https://myaccount.google.com/privacy?pli=1

die Datenschutzeinstellungen für ihre Kinder anpassen.

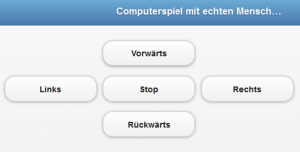

Um das komplexe Thema für die Kinder auch spannend zu gestalten, wurden interaktive Elemente in den Vortrag eingebaut. Beispielsweise gab es einen Versuch, bei dem ein Smartphone in eine Alufolie eingewickelt wurde, um herauszufinden ob es dann noch Daten übertragen kann. Welchen Schaden ein „gefundener“ USB-Stick anrichten kann, demonstrierte Andreas Michels den Kindern. Es gab auch ein interaktives Computerspiel mit echten Menschen zu sehen, in dem sich die Kinder gegenseitig fernsteuern konnten. Das in nur 15 Minuten mit jQuery Mobile realisierte Spiel ist auch online unter

https://www.uni-due.de/~bischoff/game/index.html

verfügbar und funktioniert in jedem Webbrowser und auf allen Smartphones.

Ein Spieler bedient das Smartphone. Der andere Spieler muss den Sprachanweisungen folgen, um ein aufgemaltes oder mit Klebestreifen aufgeklebtes Labyrinth zu durchqueren. Um es schwieriger zu machen, können dem Spieler im Labyrinth auch die Augen verbunden werden. Kinder können damit Freunde, Geschwister, Eltern oder Lehrer fernbedienen. Im Vortrag war diese Aktion das Highlight für die Kinder.

Auch der Passwortchecker https://checkdeinpasswort.de löste Begeisterungsstürme aus, als bei leicht zu merkenden aber mit einem einfachen Schema erzeugten Passwörtern Entschlüsselungszeiten von mehreren tausend Jahren angezeigt wurden.

Eine Mittmachaktion für das ganze Auditorium war ein verteiltes Display mit farbigem Papier bei der sowohl die Buchstaben „UDE“ als auch ein „Space Invider“ dargestellt wurden. Dabei wurde sowohl auf vorher geklebte Marker (für UDE), als auch auf Augmented Reality zurückgegriffen, in der sich die Kinder per Video-Feedback selbst zu einer Abbildung organisieren mussten. Das Augmented Reality Feedback wurde mit einer Webcam in Processing realisiert.

Nach dem Vortrag wurden wir von den Kindern mit Fragen gelöchert und um

Autogramme gebeten, was uns beiden vorher noch niemals passiert ist. Die Kinder

waren ein sehr dankbares Publikum und das tolle Feedback hat die Mühe der

Vorbereitung 10-fach aufgewogen.

Unterstützt wurden wir beim Vortrag in ganz hervorragender und professioneller

Weise durch das Sonderveranstaltungs-Team des ZIM. Vielen Dank an die Kollegen, die uns sehr geholfen haben. DFür uns als Vortragende war es sehr

spannend auch einmal den Arbeitsbereich der Medienprofis des ZIM der Universität Duisburg-Essen kennenzulernen.

Wer seine Kinder zu der jährlichen Veranstaltung Kinderuni an der Uni Duisburg-Essen anmelden möchte, findet weitere Informationen unter

https://www.uni-due.de/unikids/

Die Folien des Vortrags als PDF sind hier eingestellt:

https://www.uni-due.de/%7Ebischoff/unikids/Was_jeder_wissen_sollte_Unikids_Michels_Bischoff.pdf

Zusätzliche Informationen und Links für die Eltern wurden auch auf einem Handout

und einer ZIM-Seite zu der Veranstaltung bereitgestellt. Neben Hinweisen zu

Gefahren im Netz und Tipps zu Medienkompetenz gibt es dort auch Hinweise auf für

Kinder und Jugendliche geeignete kreative Angebote im Netz zum Musizieren,

Programmieren und Filme machen mit Smartphones und Tablets.

https://www.uni-due.de/zim/unikids.php

Hier sind auch noch weitere, viel bessere, Fotos bei flickr von der Veranstaltung zu finden, die von einem Profi-Fotografen erstellt worden sind:

https://www.flickr.com/photos/127786872@N08/sets/72157665503141290/with/25761729242/

Und noch weitere Fotos vom Fotografen von der ZIM-Seite zu Unikids:

https://www.uni-due.de/zim/unikids.php

Zu Besuch beim 32C3 Chaos Communication Congress (CCC) in Hamburg

In einem Tweet wurde der 32C2 als „indoor burning man“ bezeichnet. Ein Vergleich der vielleicht etwas übertrieben scheint, aber der Eindruck des Kongresses im CCH in Hamburg auf Erstbesucher ist enorm, wie ich in Jahre 2014 selbst feststellen konnte. Es handelt sich um den führenden Kongress zum Thematik Security in Deutschland.

https://de.wikipedia.org/wiki/Chaos_Communication_Congress

In diesem Jahr war das Motto „gated communities“, also abgeschlossene Wohnkomplexe oder Benutzergruppen, wie sie derzeit in den großen abgeschlossenen Ökosystemen von Apple, Facebook, Amazon und Microsoft zu finden sind, die immer weiter die Benutzer einschränken, um sie in einem goldenen Käfig abzuschirmen. Ein Trend dem die Open Source Community Offenheit der Schnittstellen, Freiheit der Wahl und Privatsphäre entgegensteht.

Ein sehr interessanter Vortrag dort wurde von LaForge (Harald Welte, einem der Entwickler von netfilter/iptables und OpenBSC) zum Thema „Running your own 3G/3.5G Network “ präsentiert. Dort ging es um die Weiterentwicklung der OpenBSC-Open-Source GSMSoftware für 3G und LTE.

Viel zu lernen zu Wireless Security gab es im Vortrag „Building and Breaking Wireless

Security“ von Jiska.

Der Hack mit dem höchsten Medienecho dort war von der Gruppe um Karsten Nohl zu

sehen. Es handelte sich um einen Angriff auf „point of sale“-Bezahlsysteme für Kreditkartenzahlungen in Geschäften. Der Vortrag zu „Shopshifting – The potential for

payment system abuse“ ist unter https://media.ccc.de/v/32c3-7368-shopshifting zu finden.

Ebenfalls hochinteressant war der Vortrag zum weltweiten Iridium-Satellitetelefonienetzwerk:

https://media.ccc.de/v/32c3-7154-iridium_update

Auch in diesem Jahr gab es einen Talk zur verwendeten Netzwerk und WLAN-Infrastruktur in Bezug auf Auslastung. Dort wurde unter Anderem ein großer Saal mit 3000 Sitzplätzen mit WLAN versorgt. Insgesamt wurde das ganze Gebäude mit nur 145 AP des Herstellers Aruba versorgt. Der Peak bei den gleichzeitig versorgten Clients lag bei 8150 bei insgesamt 20000 Unique Clients.

https://media.ccc.de/v/32c3-7555-32c3_infrastructure_review

Was Ruedi (Rüdiger Weis), ein Kryptograph und Professor an der Beuth-Hochschule Berlininteressantes zum Thema Windows 10 zu sagen hat, kann man im Vortrag „Microsofts Windows 10 Botnet “ nachlesen.

Alle Vorträge sind hier im Video-Archiv zum Kongress zu finden:

https://media.ccc.de/c/32c3

GreenIT am Arbeitsplatz – Empfehlungen des ZIM für einen CO2-schonenden Arbeitsplatz

Für vom ZIM zentral verwaltete Arbeitsplätze in den CIP-Pools und den PC-Halls kann eine GreenIT freundliche Konfiguration leicht etabliert werden. Dort kann durch geeignete Konfiguration des Powermanagements und von An- und Abschaltzyklen (z.B. wake-on-LAN bei Updates) eine Menge Energie eingespart werden. Eine zentrale Konfiguration der folgenden Tipps für die individuellen Arbeitsplätze kann dort in der Breite CO2 einsparen.

Neben den Bestrebungen zentrale IT-Systeme CO2-recourcenschonend zu etablieren und konfigurieren, lohnt es sich auch einen Blick auf die einzelnen Arbeitsplätze der Hochschulmitarbeiter zur werfen.

Sie können Ihren bestehenden Arbeitsplatz mit Hilfe dieser ZIM-GreenIT-Tipps für die CO2-Einsparung optimieren:

- Die Windows Energieoptionen:

Stellen Sie Ihren PC so ein, dass nach 5 Minuten Inaktivität der Bildschirm auf dunkel geschaltet wird. Konfigurieren Sie den Rechner nach 15 Minuten Inaktivität in den Ruhemodus. - Vermeiden Sie animierte Bildschirmschoner – diese verbraten unnötig Energie.

- Reduzieren Sie die Helligkeit Ihres Monitors. Viele Flachbildschirme sind im Default-Zustand viel zu hell eingestellt. Sie schonen mit so einer Einstellung auch Ihre Augen.

- Meiden Sie spiegelnde Displays. Diese müssen sehr viel heller eingestellt werden, um die Reflektionen zu überstrahlen. Sie tun so auch etwas für die Ergonomie Ihres Arbeitsplatzes.

- Wenn Sie Ihren Rechner abschalten, trennen Sie Ihm mit einer schaltbaren Steckerleiste vom Netz. Viele PCs, Notebooks, Flachbildschirme und Drucker haben keinen echten Netzschalter mehr und verbleiben in einem Standby-Modus bei dem das Netzteil weiterhin Strom aufnimmt. Schalten Sie auch Ihren Drucker ab wenn Sie Ihr Büro verlassen.

- Achten Sie auf hohe Prozessorauslastung. Schauen Sie im Taskmanager nach, welche Programme viel Rechenleistung verbrauchen auch wenn Sie den Computer nicht nutzen. Wenn möglich, ersetzen Sie diese Programme durch ressourcensparende Alternativen. Häufig deutet eine hohe Auslastung im idle-Betrieb auf einen Konfigurationsfehler oder einen Virenbefall hin.

- Der Einsatz eines Werbeblockers (z.B. Adblock plus) spart Energie. Animierte Werbefenster, besonders solche die Flash nutzen, verschwenden unnötig Rechenleistung beim Herunterladen und im Betrieb. Verzichten Sie am Besten ganz auf Flash und schauen Sie Videos bei Youtube nur im HTML5-Modus.

- Wenn Sie ein Notebook als Arbeitsgerät verwenden, dass Sie selten bewegen, entfernen Sie den Akku. Dieser wird sonst ständig nachgeladen. Sie sollen allerdings alle 3 Monate den Akku nachladen, um seine Lebensdauer nicht einzuschränken.

- Die Wahl eines dunklen Desktop-und Browser-Themes bringt nur bei Röhrenmonitoren und bei OLED-TFT-Displays eine Energieeinsparung. OLED-Displays sind aber derzeit nur in einigen Smartphones und sehr hochwertigen Flachbildfernsehern verbaut. Auf Ihrem Smartphone mit OLED spart ein dunkles Theme tatsächlich CO2 ein und verlängert Ihre Akkulaufzeit.

- Auch im Internet können Sie Energie einsparen. Benutzen Sie eine energiesparende Suchmaschine.

Der PC-Service des ZIM kann bei der Konfiguration unterstützen und bei Beschaffungen Empfehlungen aussprechen.

Auch das ist GreenIT: Laden eines Smartphones per Solarpanel – zugegebenermaßen im Süden einfacher als in diesen Breiten

Schneller höher weiter? Durch geeignete Hardwareauswahl CO2 einsparen.

Hier sollen einige Empfehlungen für die Beschaffung GreenIT-konformer individueller Arbeitsplätze ausgesprochen werden. Während die Single-Core Performance von Prozessoren seit Jahren stagniert, werden heute fast ausschließlich Multi-Core-Systeme eingesetzt, die teilweise zusätzlich auf den einzelnen Cores Hyper-Threading realisieren, um Rechenleistung auf verschiedene Prozesse zu verteilen. Der typische Büroarbeitsplatz eines Mitarbeitern in der Verwaltung, der Administration bzw. eines Geisteswissenschaftlers mit Anwendungen wie Office und Webbrowser profitiert nur in einem geringen Maße von der Multi-Core-Architektur. Als Richtschnur kann gelten, dass für eine Büroarbeitsplatz eine Intel Core-I3 CPU ausreichend ist. Nur die Bearbeitung von Videos, Programmiertätigkeit, virtuelle Maschinen, Simulationssoftware (z.B. MathLAB), Statistik- und symbolische Mathematiksoftware erfordert mehr Rechenleistung und sollte daher mit hochwertigeren Arbeitsplätzen bezüglich der CPUs ausgestattet werden. Es kann sich auch bewähren, Arbeitsplätze „umgekehrt hirarchisch“ auszustatten. Studentische Hilfskräfte, die aufwändige Programmieraufgaben und Videoschnittaufgaben erledigen, benötigen möglicherweise mehr Rechenleistung als vielleicht Wissenschaftler oder Abteilungsleiter, die Anträge und Veröffentlichungen schreiben.

Eine Beispielkonfiguration mit Intel-NUC

Für einen typischen Büroarbeitsplatz wird hier als Beispiel folgende CO2-sparende GreenIT Konfiguration vorgeschlagen. Die Intel-NUC-Plattform ermöglicht basierend auf energiesparende Mobilprozessoren sowohl leistungsfähige als auch leise Arbeitsplatzrechner. Bei einer für typischen Büroeinsatz mit Internetnutzung geeigneter Konfiguration mit 8 GB RAM und einer 128 GB SSD kostet so ein Gerät ca. 320 €.

Hier die Beispielkonfiguration, die mit eine Leistungsaufnahme von unter 20Watt im Betrieb auskommen sollte:

Intel NUC Kit DC3217IYE Core i3-3217U Intel HD Grafik,

2x DDR3 SO-DIMM

1x mSATA.

Nachhaltigkeit in der IT

Bei GreenIT geht es darum eine den CO2-Ausstoß reduzierende IT zu etablieren. Dabei geht es nicht nur, wie landläufig angenommen, nur um stromsparende IT-Technologie, sondern auch um Nachhaltigkeit. Unter Nachhaltigkeit ist im Sinne von GreenIT auch die Nutzungsdauer von IT-Komponenten zu verstehen. Extrem kurze Erneuerungszyklen von PCs und Smartphones verursachen einen sehr hohen Ausstoß von CO2 bei der Produktion dieser Komponenten. Insofern kann die sorgfältige Auswahl von Arbeitsgeräten die Nutzungsdauer dieser Geräte verlängern. Worauf sollten Sie bei der Beschaffung achten?

Die Nutzungsdauer eines PCs und Notebooks kann wesentlich verlängert werden, wenn auf Kompatibilität mit Open Source Betriebssystemen geachtet wird. Im Gegensatz zu kommerziellen Betriebssystemen gibt es imOpen-Source-Linux-Umfeld Distibutution, die sowohl auf aktueller Software und über Sicherheitsupdates verfügen als auch Unterstützung für sehr alte Hardware bieten. Für Hardware die etwa 5-10 Jahre alt ist, kann Lubuntu empfohlen werden. Ältere Hardware lässt sich mit Vectorlinux, Puppylinux und Slitaz auch heute noch sicher und sinnvoll betreiben. Achten Sie also bei der Beschaffung eines PCs oder Notebooks auf Linux-Konformität. Einige Hersteller verdongeln Ihre Notebooks mit nicht abschaltbaren „Secure-Boot“-Option im UEFI-Bios, was diese Geräte nachhaltig untauglich für alternative Betriebssysteme macht.

Vermeiden Sie möglichst nicht nachhaltige Bauformen, wie z.B. sehr flache Ultrabooks. In Ultrabooks sind Akkus häufig fest verbaut. Außerdem limitieren auch die wenigen oder proprietär ausgeführte Anschlüsse an solchen Geräten die langfristige Nutzung der Geräte. Wenn sich Harddisk bzw. SSD und Speicher nicht einfach aufrüsten lassen, verursachen solche Geräte unnötige Probleme bei einer langfristigen Nutzung. Grundsätzlich sind aber Notebooks energiesparender ausgelegt als Desktop-Computer. Wenn Sie ein Notebook als reinen Desktop-Ersatz betreiben, sollten Sie aber den Akku entfernen.

Tablets und Smartphones

Achten Sie bei Smartphones und Tables auf wechselbare Akkus und die Unterstützung von standardisieren Speicherkarten (SD-Card-Slot). Wichtig ist auch die Unterstützung von Betriebssystemupdates durch den Hersteller. Wenn Sie beim Kauf eines Android-Smartphones nachhaltig agieren wollen, achten Sie darauf, dass Sie ein Gerät wählen, dass von der alternativen Android-Distibution CyanogenMod unterstützt wird. So kann sichergestellt werden, dass ihr Gerät auch noch nach Jahren Softwareupdates erhält. Die Hersteller von Smartphones haben wenig Interesse daran, Ihre Geräte nach dem Kauf mit Updates zu versorgen. Ein Hersteller, der seine Geräte recht lange mit Updates versorgt ist Apple. Allerdings sind iPhones und iPads mit fest verbauten Akkus keinesfalls nachhaltige Produkte.

Thin Clients als Alternative

Untersuchungen über typische PC-Nutzung haben ergeben, dass ein PC zu 80% untätig auf Benutzereingaben wartet. Eine CO2-Einsparmöglichkeit sind daher sogenannte Thin- oder Zeroclients, die lokal am Arbeitsplatz Energie einsparen und nur in den restlichen 20% der Zeit über viele Nutzer geteilte CPU-Leistung über VDI (Virtual Desktop Infrastructure) zur Verfügung stellen. Es fällt aber im zentralen Rechenzentrum mit der notwendigen Klimatisierung auch weiterer CO2-Verbrauch an, der in der Energiebilanz berücksichtigt werden muss. Das derzeit sehr gehypte VDI spart also nicht in jedem Fall CO2 ein. Wenn ein sogenannter Fat-Client, ein gewöhnlicher PC oder ein Notebook, verwendet wird, kann sich der CO2 Verbrauch sogar mehr als verdoppeln. Der Use-Case auf einem MAC per VDI einen Windows-Rechner oder umgekehrt zu nutzen, ist also aus GreenIT-Sicht nicht zielführend.

Was in zentralen Serverräumen für GreenIT getan werden kann

In zentralen Rechnerräumen muss wegen der hohen Packungsdichte der Server in Schränken die Abwärme durch eine geeignete Klimaanlage abgeführt werden. Jede für die Rechner eingesetzte Kilowattstunde verursacht in etwa den gleichen Verbrauch für die Klimatisierung. Überschlagsmäßig kann so etwa mit dem doppelten CO2-Einsatz für zentrale IT gerechnet werden. Mit Effizienzsteigerungen durch die Zusammenfassung von Servern durch Virtualisierung von Servern können, je nach Anwendung, bis zu 80% an Energie eingespart werden. Eine Kühlung mit Wasser anstatt mit Luft kann erheblich zur Energieeinsparung beitragen, wenn das Wasser an der Außenluft auf die Umgebungstemperatur zurück gekühlt wird.

Bei herkömmlicher Luftkühlung kann, durch eine Trennung von Kühlluft an der Front der Rechnerschränke (sogenannter Kaltgang) von der Abwärme hinter den Racks, Energie für die Kühlung eingespart werden. Das ist baulich möglich, kann aber auch durch einfache Maßnahmen, wie z.B. schwere Vorhänge aus PVC zur Definition von Kaltgängen, realisiert werden. Auch die Vermeidung von Luftströmungen durch unbelegte Rechnerhöheneinheiten in Racks durch eingesetzte Leerblenden spart auf einfache Weise Energie ein.

Neuartige ressourcensparende Server-Systeme basierend auf ARM-Prozessoren, wie sie auch in Smartphones verwendet werden (HP-Moonshot-Serverserie) können in Zukunft helfen, Strom im Rechenzentrum zu sparen. Auch die passiv zu Kühlenden, auf Intel Bail-Trail basierende Architekturen (wie in Windows 8 Tablets verwendet), können in Zukunft für Serveranwendungen interessant werden.

Keine Wanze am Handgelenk – das Android-Wear Smartwatch Mikrofon und die Spracherkennung abschalten

Eine ebenso bequeme wie vielleicht auch erschreckende Fähigkeit von Smartwatches ist die eingebaute Bedienung per Spracherkennung.

Für Android Wear hat Google gar nicht vorgesehen, dass die Spracherkennung sinnvoll deaktivierbar ist. Nur im Flugmodus, in dem die Uhr gänzlich an der Kommunikation gehindert wird, ist auch die Spracherkennung deaktiviert. In diesem Modus ist aber keine sinnvolle Nutzung der Smartwatch möglich, selbst die Zeit wird nach einer Weile nicht mehr zuverlässig angezeigt, was bei einer Uhr eine Katastrophe ist. Es ist anzunehmen, dass Apple bei der Apple Watch ähnlich verfährt.

Eine Suche nach einer Möglichkeit zur Deaktivierung der Spracherkennung bei Android Wear ergab nur zwei Hits, einen bei xda-Developer und einen bei Android-hilfe.de. Beides Anfragen nach einem solchen Feature aber keine hilfreichen Antworten. Offensichtlich gehöre ich zu der Minderheit der Nutzer, die keine Abhörwanze mit sich herumtragen möchten. Ich halte Spracherkennung für ein sehr nützliches Feature und habe mich in meiner Forschungtätigkeit ausfürlich damit beschäftigt (siehe hier und hier) aber ich möchte Sprachsamples von mir nicht in der Cloud bei Google gespeichert haben.

Aktiv ist die Spracherkennung immer, wenn die Uhr, bzw. der Arm angehoben wird, da sie dann auch per Keyword „Ok Google“ aktiviert wird. Die Kunstpause, die entsteht wenn ein Suchwort gesprochen wird, deutet darauf hin, dass die Sprachverarbeitung in der Cloud erfolgt. Da die Erkennung immer läuft, kann eine Wear-Smartwatch meiner Meinung nach auf nichtöffentlichen Sitzungen oder bei privaten Gesprächen gar nicht verwendet werden.

Auch der mögliche Missbrauch durch Menschen in Sprechweite, andere Apps oder Radio- und Fernsehton mit “OK Google wähle 0900-XXX” muss bedacht werden. Eine dauerhaft aktivierte Spracherkennung ist wie eine offene Konsole, an der jeder beliebige Kommandos eingeben kann.

Um Abhilfe zu schaffen, habe ich eine kleine Android Wear App geschrieben, welche das Mikrofon stummschaltet. Die Smartwatch ist damit weiterhin nutzbar für Notifikationen und andere Applikationen, die kein Mikrofon erfordern.

Die App kann hier im Play-Store heruntergeladen werden. Sie installiert eine Wear-App mit dem Namen „Mute Wear Mic“ auf der Smartwatch, die per Checkbox das Mikrofon abschaltet. Ihre Privatsphäre und die Ihrer Freunde und Kollegen wird mit dieser App geschützt. Um die Spracherkennung wieder einzuschalten, muss die App erneut aufgerufen und das Häkchen erst gesetzt und dann wieder entfernt werden.

Update: Die App funktionierte zunächst nicht mit der Moto360 von Motorola, da alle Motorola-Androidgeräte den Systemaufruf zum “muten” des Mikrofons nicht unterstützen. Nun ist die App um ein spezieller Verfahren für Motorola ergänzt worden. Ich benötige aber noch Rückmeldungen von Motorola Nutzern.

Die App erfordert Rechte zur Änderung der Audioeistellungen.

Eine Datenschutzerklärung für die App habe ich hier erstellt.

Wirklich 100% sicher, dass die Smartwatch nicht mithört kann man dann leider auch nicht mehr sein, da die NSA mit dem Projekt Irritant Horn an einem Verfahren gearbeitet hat, welches per Man-in-the-Middle die App-Stores von Google und Samsung manipulieren sollte.

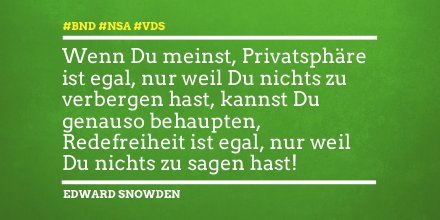

Schade ist allerdings, dass immer mehr Nutzern Ihre Privatsphäre egal ist, da Sie davon ausgehen, dass die NSA eh an alle Daten kommt. Oder Ihnen ist Ihre Privatsspäre zugunsten von etwas Komfort egal. Interessant ist, was Edward Snowden kürzlich dazu beigetragen hat:

Smartwatches an der Hochschule – das Wissen der Welt am Handgelenk oder Uni schummeln 4.0?

Das Erscheinen der Apple Watch verstärkt bzw. weckt erst das öffentliche Interesse für Smartwatches. Schlaue Uhren gab es aber schon Mitte der neunziger Jahre. Die Timex Datalink konnte beispielsweise schon Termine und Aufgaben vom PC über Microsoft Schedule+ (dem Outlook Vorläufer) mit einem Bildschirm-Blinkprotokoll übertragen.

Auch Smartwatches für Android gibt es schon eine ganze Weile. Die frühen Geräte, wie beispielsweise die Sony Smart View realisieren im Wesentlichen nur ein kleines Zusatzdisplay, das über Bluetooth vom Smartphone aus angesteuert wird. Nach dem Erscheinen der Pebble Smartwatch, für die eine sehr erfolgreiche Crouwdfunding Kampagne auf Kickstarter durchgeführt wurde, hat es verstärkte Bestrebungen von Google (Android Wear) und Apple (Apple Watch) gegeben, um die offensichtliche Nachfrage zu befriedigen.

Welche Features bieten Smartwatches?

- Notifikation

Der Benutzer einer Smartwatch kann per Vibration über eingehende Mails und Nachrichten (Chats, RSS-Feed, SMS) informiert werden. Keine E-Mail wird mehr verpasst.

- Sensoren

Eingebaute Beschleunigungssensoren sollen die Bewegungen des Trägers überwachen. Als Anwendungen sind diverse e-Health-Applikationen gedacht. Außerdem können diese Sensoren zur Gestensteuerung von Applikationen verwendet werden.

- Spracheingabe

Die durch die Größe einer Uhr sehr limitierten Möglichkeiten zur Ein- und Ausgabe von Daten verlangen nach neuen Methoden der Bedienung. Spracheingabe mit Spracherkennung ermöglicht die einfache Bedienung einer Smartwatch. Zumindest bei Android Wear lässt sich die Sprachsteuerung aber nicht deaktivieren, die Uhr hört also immer zu, auch wenn sie erst mit der Phrase “OK Google” aktiviert werden muss. Auch die Phrase muss per Spracherkennung detektiert werden, also läuft die Erkennung ständig. Nur wenn die Smartwatch in den Flugmodus geschaltet wird, ist auch die Spracherkennung abgeschaltet. Dann lässt sich die Uhr aber nicht mehr sinnvoll nutzen.

- Anzeige

Im Gegensatz zu einer normalen Uhr können auf dem Display einer Smartwatch beliebige Inhalte angezeigt werden.

- Apps

Sowohl die Pebble-Smartwatch, Android Wear als auch die Apple Watch verfügen über ein Programmierer-API, mit dem fast beliebige Apps realisierbar sind. Der Phantasie der Entwickler sind nur durch Größe des Displays und der Akkulaufzeit Grenzen gesetzt.

- Akkulaufzeit

Die derzeit erhältlichen Smartwatches sind aber noch mit einem Makel behaftet. Je nach Nutzungsintensität und Fabrikat hält der Akku in so einer Smartwatch 2-3 Tage durch, bei sehr intensiver Nutzung sagar nur einen Tag. Nur die ursprüngliche Pebble-Smartwatch bringt es, durch das vernünftigerweise verbaute e-Ink-Display auf eine Woche Laufzeit, was verglichen mit herkömmlichen Uhren immer noch sehr gewöhnungsbedürftig ist.

Gesellschaftliche Auswirkungen

Da die Spracherkennung in der Cloud realisiert wird, dürfen Smartwatches bei privaten Gesprächen oder nichtöffentlichen Sitzungen eigentlich nicht verwendet werden. Es bleibt spannend zu beobachten, wie diese Geräte im täglichen Leben angenommen und toleriert werden. Ähnliche ubiquitär nutzbare Geräte wie die Google Glasses haben zu einen Verbot der Glasses in vielen Kinos und Diskotheken in den USA geführt.

Update: Zumindest für Android habe ich selber für Abhilfe gesorgt.

Welche Auswirkungen die Allgegenwart von Smartwatches haben kann, insbesondere wenn Krankenkassen an die Bewegungsdaten kommen, kann hier nachgelesen werden:

http://www.taz.de/Fitnessbaender-und-Krankenkassen/!158223/

Ob die Notifikation per Vibration die “allways on”-Mentalität der Nutzer noch weiter verstärkt und die Work-Life-Balance noch weiter in eine Schieflage kippt bleibt abzuwarten.

Schummeln 4.0 – welche Auswirkungen hat die Verbreitung von Smartwatches auf die Hochschule?

Ebenso wie in Klausuren Mobiltelefone und Smartphones nicht zugelassen sind, können selbstverständlich auch Smartwatches nicht zugelassen werden, da sie eigentlich nur eine Erweiterung eines Smartphones darstellen. Eine geflüsterte Spracheingabe kann einem Prüfling einen Vorteil in einer Klausur verschaffen, wenn die Smartwatch über das per Bluetooth verbundene Smartphone beispielsweise über Wikipedia Informationen herbeiholt.

Da Smartwatches nicht einfach von gewöhnlichen Uhren zu unterscheiden sind, ist zu erwarten, dass das Tragen von Uhren in Klausuren generell untersagt wird. Übrigens können auch gewöhnliche Smartphones per Ein-Ausgabe über Spracherkennung und Sprachausgabe, oder einfach ein Telefonat während einer Klausur, mit fast unsichtbaren in Ear-Bluetooth-Headsets für eine Täuschung eingesetzt werden.

Siehe auch :

http://spystudy.de/Drahtlose-Kopfhoerer/Drahtlose-Kopfhoerer-14/

Mobile Learning mit Smartwatch

Eine möglicherweise recht spannende Anwendung für Smartwatches ist mobiles E-Learning, auch unter der Bezeichnung M-Learning bekannt. In der Frühphase der „Mobile Learning“ wurde auch von „Microlearning“ gesprochen. Dort ging es um die Rezeption kleiner Informationshäppchen mit mobilen Geräten. Vielleicht kommt es ja durch Smartwatches zu einer Renaissance des Microlearning. Ich habe schon auf Displays mit wesentlich geringerer Auflösung M-Learning Anwendungen realisiert (siehe hier Seite 8).