Als Überzeugungstäter war ich auch im Jahr 2014 wieder auf der CeBIT, obwohl ich jedes Mal denke die Messe hat sich überholt. Man muss nicht wirklich dort gewesen sein. Aber die unaufgeregte fast provinzielle Atmosphäre dort gefällt mir wesentlich besser als die unglaublich hippe Dot-Com-Zeit im Hannover der Jahrtausendwende.

Obwohl Datenschutz auch auf den letzten beiden CeBIT-Messen ein Schwerpunktthema war, war ich doch gespannt, wie sich die NSA-Affäre auf die IP-Welt dort so auswirkt. Business as usual mit Daten weltweit verteilt in der Cloud, oder auch kritische Töne auf der IT-Messe? Die NSA-Affäre beginnt vielleicht nun einigen Anbietern wirklich Geld zu kosten und die Kunden sind für das Thema Datensicherheit sensibilisiert worden. Auf der CeBIT war dazu aber bis auf Lippenbekenntnissen recht wenig zu hören. Das Thema Cloud wurde weiter ge-hyped als ob nichts geschehen wäre. Allerdings gab es wieder viel Interesse an Live-Hacking-Events mit mobilen Endgeräten. Zumindest die Nutzer scheinen also sensibilisiert zu sein. Die Firma SecuSmart positioniert das Merkelphone nun auch für Firmen- und Privatanwender, aber das nützt nicht wirklich etwas, solange die Bundesregierung in der NSA-Affäre völlig untätig bleibt.

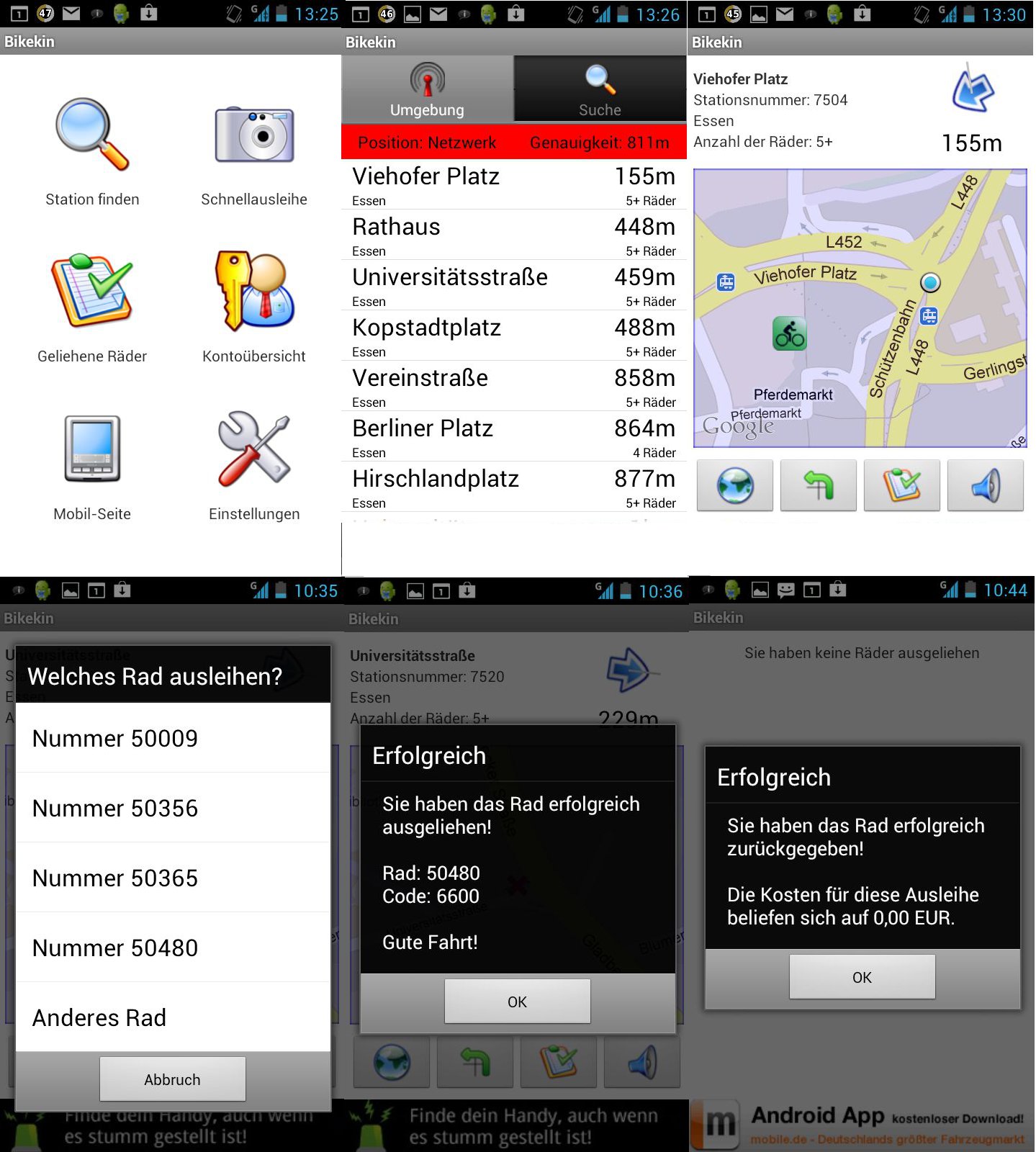

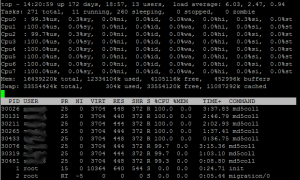

Ärgerlich war wieder einmal die CeBIT-App. Die Messe-AG greift in diesem Bereich immer wieder sicher ins Klo. Nicht nur das wirklich krude Bedienkonzept für eine App, die man ja nur kurz bei einem Messebesuch bedienen soll, sondern auch technische Dinge wie der Akku- und Datenverbrauch sind eine Katastrophe. Aussteller in der Suche zu finden ist Glückssache und ein Klick auf die Standnummer holt nicht etwa den Messeplan nach vorn, es passiert einfach gar nichts. Besonders glücklich ist der Messebesucher, wenn er für eine frisch installierte App sofort Datenupdates ziehen muss. Ich kann nur jedem Benutzer raten, sich einfach die PDF-Pläne herunterzuladen. Vielleicht kommt die Messe-AG ja einmal auf die Idee die Ausstellerdaten einfach als Datenbankexport öffentlich zu machen. Dann gibt es bestimmt sofort sehr viel bessere open source Lösungen.

Die CeBit App stürzt gerne mal ab und frisst Daten

Wirklich innovative Dinge bekommt man auf der CeBIT leider nur noch im Hochschulbereich zu sehen. Dort war das DFKI mit einem affenartigen Roboter zu sehen und hatte auch interaktives Fernsehen verknüpft mit semantic web im Gepäck. Eine schönen orangenen NAO habe ich mir direkt beim Hersteller Aldebaran angeschaut. Auch weiterhin werden NAOs leider nur an Hochschulen verkauft, Privatleute haben keine Chance. Der Preis liegt auch immer noch wie festgenagelt bei ca. 5000 €.

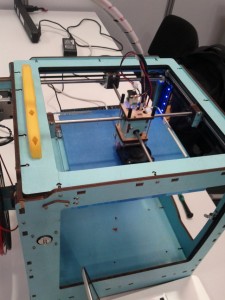

Absolute Publikumsmagneten waren 3D-Drucker von denen es eine ganze Batterie in unterschiedlichen Ausprägungen von unterschiedlichen Herstellern zu sehen gab (MakerBot Mini, Ultimaker, Airwoolf 3D, Zmorph). Pearl setzt dem Trend einmal mehr die Krone auf und bietet ein etwa Lötkolben-großes freihändiges Gerät für Leute mit absoluter Körperbeherrschung an. Eigentlich ist es aber nur eine bessere Heißklebepistole, die aber das gleiche Granulat wie in den 3D-Druckern als Druckmedium verwendet.

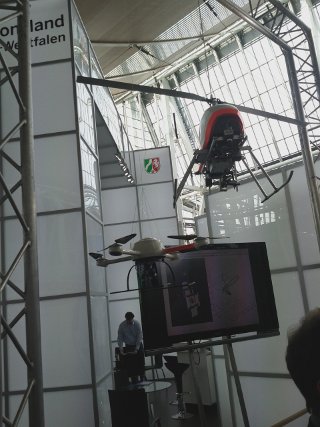

Auch Quadcopter-Drohnen scheinen nun im Endkundenmarkt angekommen zu sein. Die Firma DJI (www.dji.com) hatte von der relativ kompakten Phantom 2 Vision bis hin zu dem beeindruckenden, vielleicht sogar angsteinflößenden Modell mit der Bezeichnung „Spreading Wings S1000 Premium“, die eine ganze DSLR tragen kann, eine ganze Palette von Kameradrohnen im Programm. Nicht auszudenken wenn, wie bei Daniel Suarez im Roman kill decision jemand auf die Idee kommt die Nutzlast zu verändern.

Was mir auch noch außerordentlich gut gefallen hat sind die wirklich todschicken Rechner von “i am eco” (www.iameco.com), die eigentlich als nachhaltige Computer gedacht sind. Die edlen wohnzimmertauglichen Holzgehäuse sind aus nachhaltig in Europa hergestellten Hölzern gefertigt. Das wunderschöne D4R-Laptop (Notebook, auch die Bezeichnung scheint nachhaltig zu sein ![]() wird mit Abfallhölzern aus der Möbelproduktion aufgehübscht. Technisch verbinden die Rechner stromsparende, lüfterlose (das Standgerät mit Dual Core Prozessor und 7 Watt) Green-IT mit attraktiven Äußeren. Das „Laptop”-Notebook ist sogar auch mit aktuellem Core i7 Prozessor erhältlich.

wird mit Abfallhölzern aus der Möbelproduktion aufgehübscht. Technisch verbinden die Rechner stromsparende, lüfterlose (das Standgerät mit Dual Core Prozessor und 7 Watt) Green-IT mit attraktiven Äußeren. Das „Laptop”-Notebook ist sogar auch mit aktuellem Core i7 Prozessor erhältlich.

Diese Rechner sollen für 10 Jahre in Benutzung bleiben, was zunächst einmal recht ambitioniert klingt. Da sich ja auch in den letzten fünf Jahren die Taktfrequenzen nicht mehr wesentlich erhöht haben, kann das bei Verwendung geeigneter Betriebssysteme vielleicht sogar funktionieren. Auf jeden Fall sind die Geräte einfach schön und werden Ihren Markt sicher finden.